YORUM

2023 yılında 23.000’den fazla güvenlik açığı keşfedildi ve açıklandı. Hepsinin ilişkili açıkları olmasa da, yeni duyurulan bir güvenlik açığına yönelik bir açıktan yararlanmayı ilk kimin yayınlayabileceğini görmek için dibe doğru meşhur bir yarışın olması giderek daha yaygın hale geldi. Bu, tehlikeli bir emsal teşkil ediyor çünkü saldırganların, güvenlik açığını düzeltmek için yeterli zamanı veya personeli olmayan kuruluşlara doğrudan saldırılar düzenlemesine olanak tanıyor. Güvenlik topluluğu, bir istismarı ilk yayınlayan kişi olmak için yarışmak yerine, tüm yeni istismarlar için koordineli bir açıklama tutumu almalıdır.

Koordineli Açıklama ve Tam Açıklama

Basit bir ifadeyle koordineli açıklama, bir güvenlik araştırmacısının bir satıcıyla işbirliği yaparak onları keşfedilen bir güvenlik açığı konusunda uyarması ve araştırmalarını kamuya sunmadan önce yama yapmaları için onlara zaman tanımasıdır. Tam açıklama, bir güvenlik araştırmacısının çalışmalarını mümkün olduğu kadar erken bir zamanda kısıtlama olmaksızın serbest bırakmasıdır. Gizlilik (politika olarak burada geçerli değildir), güvenlik açığı bilgilerinin kamuya açıklanmaması veya yalnızca gizlilik sözleşmesi (NDA) kapsamında paylaşılması politikasıdır.

Her iki tarafın da argümanları var.

Koordineli güvenlik açığı açıklaması için, onaylanmış belirli bir çerçeve olmasa da, Google’ın güvenlik açığını açıklama politikası genel olarak kabul edilen bir temeldir ve şirket, politikasının kelimesi kelimesine kullanılmasını açıkça teşvik eder. Özetle, Google aşağıdakilere bağlıdır:

-

Google, satıcılara bu güvenlik açığını derhal bildirecektir.

-

Bildirimden 90 gün sonra Google, güvenlik açığını herkese açık olarak paylaşacaktır.

Politika, listelenen istisnalara izin veriyor Google’ın web sitesinde.

Tam açıklama tarafında, anında açıklamanın gerekçesi, güvenlik açıklarının açıklanmaması halinde kullanıcıların yama talep etme olanağının olmaması ve bir şirketin söz konusu yamayı yayınlaması için herhangi bir teşvikin bulunmaması, dolayısıyla kullanıcıların bilgi edinme yeteneğinin kısıtlanmasıdır. çevreleriyle ilgili kararlar. Ayrıca, güvenlik açıkları açıklanmazsa, halihazırda bu güvenlik açığından yararlanan kötü niyetli aktörler, herhangi bir sonuç olmadan bunu yapmaya devam edebilir.

Güvenlik açığının ifşa edilmesine yönelik zorunlu standartlar yoktur ve bu nedenle zamanlama ve iletişim tamamen güvenlik araştırmacısının etiğine bağlıdır.

Yayınlanmış suiistimallerle uğraşırken bu, savunucular olarak bizim için ne anlama geliyor?

Güvenlik açığının açığa çıkmasının ortadan kalkmayacağının ve bunun iyi bir şey olduğunun açık olduğunu düşünüyorum. Sonuçta tüketicilerin çevrelerindeki cihaz ve yazılımlardaki güvenlik açıklarını bilmeye hakkı var.

Savunmacılar olarak müşterilerimizi koruma yükümlülüğümüz var ve yeni güvenlik açıklarına yönelik açıkları etik olarak araştırmak ve ifşa etmek istiyorsak aşağıdaki kurallara uymamız gerekir: koordineli bir açıklama politikası. Heyecan, nüfuz peşinde koşma ve kişisel marka itibarı günümüzde, özellikle de rekabetçi iş piyasasında gerekli kötülüklerdir. Bağımsız güvenlik araştırmacıları için araştırmalarının görünürlüğünü sağlamak çok önemlidir; bu, iş tekliflerine, öğretim fırsatlarına ve daha fazlasına yol açabilir. Bir şeyi yayınlayan “ilk” olmak büyük bir başarıdır.

Açık olmak gerekirse, güvenlik araştırmacılarının istismarları yayınlamasının tek nedeni itibar değildir; hepimiz işimiz konusunda tutkuluyuz ve bazen bilgisayarların onlara yapmalarını söylediğimiz güzel şeyleri yapmasını izlemekten hoşlanıyoruz. Kurumsal açıdan bakıldığında, güvenlik şirketlerinin sorumlu bir şekilde ifşa etme konusunda etik bir yükümlülüğü vardır; aksi takdirde saldırganların tam da savunmaya çalıştığımız müşterilere saldırmasına olanak tanımış olursunuz.

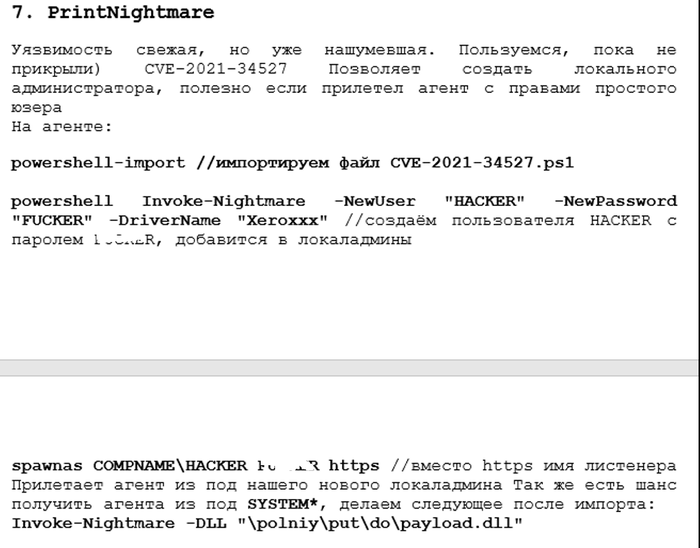

Kötü niyetli aktörlerin olduğu bir sır değil güvenlik araştırmacılarını izleyinTehdit aktörlerinin araştırmacı çalışmalarını araç kitlerine entegre etmeleri ölçüsünde (bkz. Conti’nin PrintNightmare açıklarından yararlanma entegrasyonu):

Bu, araştırmacıların çalışmalarını yayınlamaması gerektiği anlamına gelmez; ancak etik olarak, hem güvenlik açıkları hem de güvenlik açıkları açısından sorumlu açıklama ilkesini takip etmeleri gerekir. Ve istismarlar için.

Bunu yakın zamanda etrafta gördük ScreenConnect güvenlik açığı — birkaç güvenlik sağlayıcısı açıkları yayınlamak için yarıştı — bazıları güvenlik açığının kamuya duyurulmasından sonraki iki gün içinde, bunda olduğu gibi Horizon3 blog yazısı. İki gün, müşterilerin kritik güvenlik açıklarını düzeltmesi için neredeyse yeterli bir süre değil. Farkındalık gönderileri ile güvenlik açıkları ve kötüye kullanımlara ilişkin tam kapsamlı incelemeler arasında bir fark var. Bir istismarı ilk başlatan olma yarışı olumlu bir şey sağlamaz. Tehdit aktörlerinin kendi istismarlarını tasarlayacaklarına dair kesinlikle bir argüman var ki bu doğru; ancak bırakın bunu yapmak için zaman ayırsınlar. Güvenlik topluluğunun saldırganın işini kolaylaştırmasına gerek yoktur.

Açıklardan yararlanmaların, söz konusu güvenlik açığının vahşi ortamda istismar edilebileceği tüm potansiyel açıların anlaşılmasını sağlamak amacıyla araştırılması amaçlanmaktadır.

Bununla birlikte, açıklardan yararlanmaya yönelik araştırmalar dahili olarak gerçekleştirilmeli ve kontrol edilmelidir, ancak açıklardan yararlanmaya yönelik kamuya açık araştırmaların (Twitter, GitHub, vb.) pazarlanmasının sıklığı nedeniyle, güvenlik açığından yararlanmak isteyen tehdit aktörlerinin yararına olacak düzeyde ayrıntılı bir şekilde kamuya açıklanmamalıdır. .) tanınmış araştırmacılar ve araştırma firmaları aracılığıyla, aynı hain aktörler tarafından izleniyor.

Araştırma gerekli olsa da, istismar kısmının ifşa edilmesinin hızı ve ayrıntısı, özellikle kurumlar arası yama yönetimi gerçeği göz önüne alındığında, savunmacılar için daha fazla zarar verebilir ve tehdit istihbaratının etkinliğini azaltabilir. Ne yazık ki, günümüzün mevcut tehdit ortamında, bir yama ile bile olsa kamuya açıklanan suiistimal araştırmaları yarardan çok zarar getiriyor.