Kapsamlı incelemelere ve kamuya açık raporlara rağmen, ticari gözetim sağlayıcıları endişe verici bir gelişmişlikle çalışmaya devam ediyor.

“Predator” gözetleme aracıyla tanınan önde gelen paralı casus yazılım sağlayıcısı Intellexa, uluslararası yaptırımlardan ve kısıtlamalardan kaçmaya adapte oldu ve kendisini mobil cihazları hedef alan sıfır gün güvenlik açıklarından en verimli şekilde yararlananlardan biri haline getirdi.

Google’ın Tehdit İstihbarat Grubu’nun (GTIG) son analizi, Recorded Future ve Uluslararası Af Örgütü’nün araştırmalarıyla tamamlanarak, Intellexa’nın birden fazla platformdaki kritik güvenlik kusurlarından yararlanma konusunda sadece ısrarcı olmadığını, aynı zamanda başarılı olduğunu da ortaya koyuyor.

Şirket, eşi benzeri görülmemiş bir verimlilikle sıfırıncı gün açıklarını tedarik etme, geliştirme ve dağıtma konusunda dikkate değer bir yetenek sergiledi.

Intellexa’da 2021’den bu yana 15 benzersiz sıfır gün güvenlik açığı bulunuyor ve bu güvenlik açığı, bu dönemde Google’ın Tehdit Analizi Grubu tarafından belirlenen kritik kusurların önemli bir bölümünü oluşturuyor.

Bu istismarlar iOS, Android, Chrome ve ARM Mali mimarilerindeki Uzaktan Kod Yürütme (RCE), Sandbox Escape (SBX) ve Yerel Ayrıcalık Yükseltme (LPE) güvenlik açıklarını kapsıyor.

Özellikle kanıtlar, Intellexa’nın istismar zinciri bileşenlerini tamamen kendi bünyesinde geliştirmek yerine giderek daha fazla dış kuruluşlardan satın aldığını gösteriyor; bu da gözetim endüstrisinde karmaşık bir tedarik zincirinin varlığına işaret ediyor.

iOS Güvenlik Korumalarını Atlamak

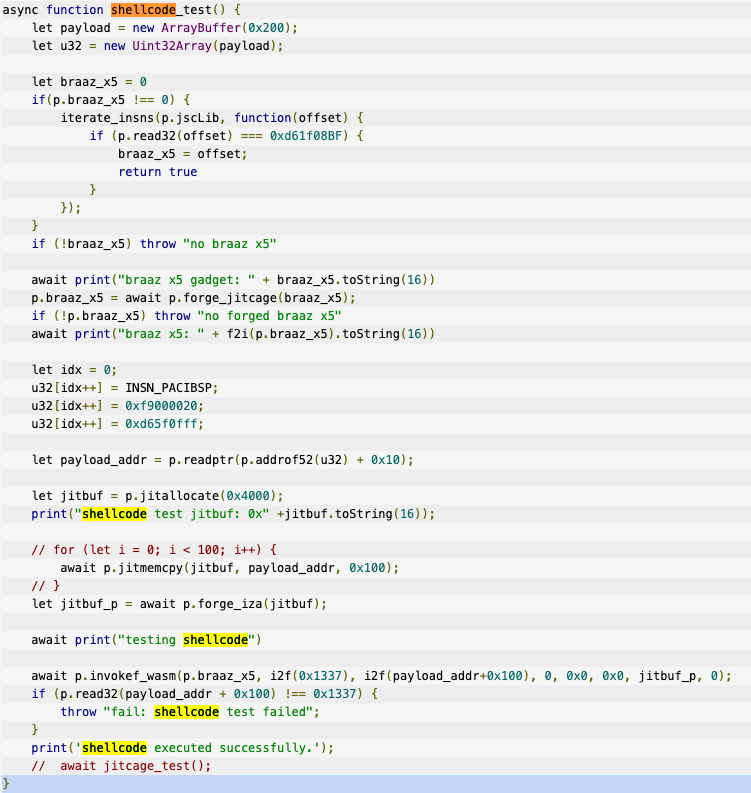

Intellexa tarafından dahili olarak “smack” olarak adlandırılan özellikle karmaşık bir iOS istismar zinciri, operasyonlarının teknik karmaşıklığını gözler önüne seriyor.

Çerçeve, özel sembolleri çözmek için bellek içi Mach-O ikili dosyalarını ayrıştırabilir ve sonuçta Mach-O ikili dosyalarını doğrudan bellekten manuel olarak eşleyebilir ve çalıştırabilir.

çok aşamalı saldırı zinciri, JSKit adı verilen bir çerçeve aracılığıyla rastgele bellek erişimine olanak tanıyan bir Safari RCE güvenlik açığı olan CVE-2023-41993 ile başlıyor.

Güvenlik araştırmacıları, Intellexa’nın bu iOS RCE istismarını harici bir kaynaktan aldığına inanıyor; zira aynı JSKit çerçevesi, 2021’den bu yana Rus hükümeti destekli saldırganların ve diğer gözetim sağlayıcılarının kampanyalarında da görülüyor.

Çerçevenin modülerliği, çeşitli iOS sürümlerini desteklemesi ve sağlam mühendisliği, geliştiricisinin, saldırıdan kurtarılan hata ayıklama dizelerinden oluşan kapsamlı bir iOS açıkları cephaneliğine sahip olduğunu gösteriyor; Intellexa’nın, iOS açıklarından yararlanmanın en az yedi çeşidine sahip olduğunu gösteriyor.

Yararlanma zincirinin sonraki aşamaları, CVE-2023-41991 ve CVE-2023-41992 çekirdek güvenlik açıklarından yararlanarak ayrıcalıkları yükseltir ve sonuçta sistem düzeyinde kod yürütülmesine olanak tanır.

PREYHUNTER olarak adlandırılan son aşama, “yardımcı” ve “izleyici” bileşenleri içeren casus yazılım modüllerini dağıtır.

İzleyici modülü, izinsiz giriş tespit yeteneklerini uygular, geliştirici modunun etkinleştirilmesi, hata ayıklayıcı eki, şüpheli uygulamalar ve güvenlik yazılımı kurulumu gibi cihaz güvenliğinin ihlal edildiğini gösteren göstergeleri izler.

Tespit üzerine, operatörlerin Predator casus yazılım paketinin tamamını dağıtmadan önce ilk olarak hedefin gerçekliğini doğrulamasını öneren bir güvenlik önlemi olarak yararlanma sürecini sonlandırıyor.

Yardımcı modül, Unix soketleri aracılığıyla kalıcılık sağlar ve VOIP çağrı kaydı, tuş vuruşu kaydı ve kamera erişimi dahil olmak üzere keşif yeteneklerini uygular.

Google’ın analizi, bu yeteneklerin, operatörlerin daha fazla kaynak yoğun gözetim işlevselliğini dağıtmadan önce başarılı enfeksiyonu onaylamaları için tarama mekanizmaları olarak hizmet ettiğini gösteriyor.

Cihazları Gelecekteki Saldırılardan Koruma

Sıfır gün istismarının ötesinde Intellexa, hedeflenen kullanıcı parmak izinin alınması ve istismar sunucularına yeniden yönlendirme için üçüncü taraf platformlarındaki kötü amaçlı reklamları içerecek şekilde dağıtım mekanizmalarını genişletti.

Bu reklama dayalı dağıtım yaklaşımı, operasyonel karmaşıklıkta bir artışı temsil ediyor ve platformların Intellexa’nın aracı şirketleriyle ilişkili hesapları kapatmasına neden oldu.

Bu tehditlere yanıt olarak Google, 2023’ten bu yana Pakistan, Kazakistan, Angola, Mısır, Özbekistan, Suudi Arabistan ve Tacikistan’da hedeflenen yüzlerce hesaba hükümet destekli saldırı uyarıları yayınladı.

Şirket ayrıca Güvenli Tarama korumalarına tanımlanmış Intellexa altyapısını da ekledi ve ticari casus yazılımların yayılmasını sınırlayan normlar oluşturmayı amaçlayan Pall Mall Süreci de dahil olmak üzere uluslararası çerçevelere katılmaya devam ediyor.

ABD yaptırımlarına rağmen Intellexa’nın operasyonlarının devam etmesi, paralı gözetleme endüstrisinin genişlemesini engellemek için güçlendirilmiş uluslararası koordinasyon ve uygulama mekanizmalarına olan acil ihtiyacın altını çiziyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.