Kod adı verilen kötü amaçlı yazılım yükleyicinin güncellenmiş bir sürümü Buz Yükleyici dünya çapında binlerce kişisel ve kurumsal Windows makinesinin güvenliğini ihlal ettiğinden şüpheleniliyor.

IceXLoader, ömür boyu lisans için yeraltı forumlarında 118 dolara satılan bir emtia kötü amaçlı yazılımdır. Esas olarak, ihlal edilmiş ana bilgisayarlarda ek kötü amaçlı yazılımları indirmek ve yürütmek için kullanılır.

Geçtiğimiz Haziran ayında Fortinet FortiGuard Labs, analiz ve tespitten kaçınmak amacıyla Nim programlama dilinde yazılmış bir truva atı sürümünü ortaya çıkardığını söyledi.

Natalie Zargarov, “Haziran ayında keşfedilen sürüm (v3.0) devam eden bir çalışma gibi görünse de, yakın zamanda tamamen işlevsel görünen ve çok aşamalı bir dağıtım zinciri içeren daha yeni bir v3.3.3 yükleyiciyi gözlemledik,” Natalie Zargarov, siber güvenlik Minerva Labs araştırmacısı, Salı günü yayınlanan bir raporda söyledi.

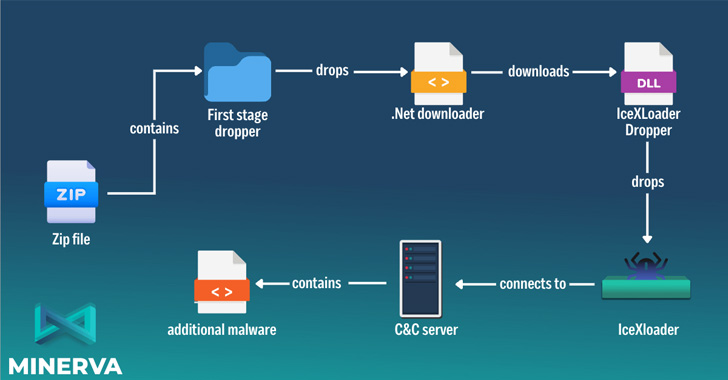

IceXLoader, geleneksel olarak, kötü amaçlı yazılımı dağıtmak için bir tetikleyici olarak işlev gören ZIP arşivlerini içeren e-postalarla kimlik avı kampanyaları aracılığıyla dağıtılır. Enfeksiyon zincirleri, DarkCrystal RAT ve kripto para madencileri sunmak için IceXLoader’dan yararlandı.

Minerva Labs tarafından detaylandırılan saldırı dizisinde, ZIP dosyasının, adından da anlaşılacağı gibi, sabit bir dosyadan bir PNG görüntüsü (“Ejvffhop.png”) indiren .NET tabanlı bir indiriciyi düşüren bir damlalık barındırdığı bulunmuştur. kodlanmış URL.

Bu görüntü dosyası, başka bir damlalık, daha sonra bir bayt dizisine dönüştürülür ve etkin bir şekilde IceXLoader’ın şifresini çözmesine ve işlem oyuklama adı verilen bir teknik kullanarak yeni bir işleme enjekte etmesine izin verir.

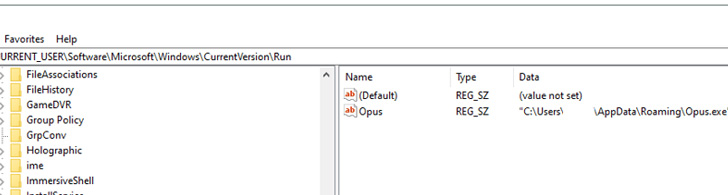

IceXLoader’ın 3.3.3 sürümü, önceki sürümü gibi, Nim’de yazılmıştır ve sunucu tarafından verilen diğer komutları beklerken, tümü saldırgan tarafından kontrol edilen bir etki alanına sızdırılan sistem meta verilerini toplamak üzere donatılmıştır.

Komutlar, kötü amaçlı yazılım yükleyiciyi yeniden başlatma ve kaldırma ve yürütmesini durdurma özelliğini içerir. Ancak ana özelliği, bir sonraki aşama kötü amaçlı yazılımı diskte veya dosyasız olarak bellekte indirip yürütmektir.

Minerva Labs, komuta ve kontrol (C2) sunucusunda barındırılan bir SQLite veritabanı dosyasının binlerce kurban hakkında sürekli olarak güncellendiğini ve etkilenen şirketleri bilgilendirme sürecinde olduğunu söyledi.