Go programlama dilinde geliştirilen yeni bir Truva atı olan HTTPBOT Botnet, Ağustos 2024’teki ilk tespitinden bu yana aktivitede keskin bir artış gördü.

NSFOCUS FUing Lab’ın küresel tehdit avcılık sisteminden gelen son bulgulara göre, HTTPBOT, özellikle Nisan 2025’te 200’den fazla saldırı talimatının yayınlanmasıyla hızla erişimini genişletti.

Sıklıkla Linux veya IoT platformlarını hedefleyen geleneksel botnetlerden farklı olarak, HTTPBOT benzersiz bir şekilde Windows makinelerine odaklanır ve tehdit manzarasında önemli bir değişim işaret eder.

.png

)

Bu botnet’in agresif büyümesi ve yüksek hedefli yaklaşımı, onu, öncelikle yerli oyun endüstrisine çarparken, aynı zamanda teknoloji firmalarını, eğitim kurumlarını ve hatta turistik yerleri de etkileyen zorlu bir düşman olarak konumlandırdı.

Siber güvenlikte sofistike bir tehdit ortaya çıkıyor

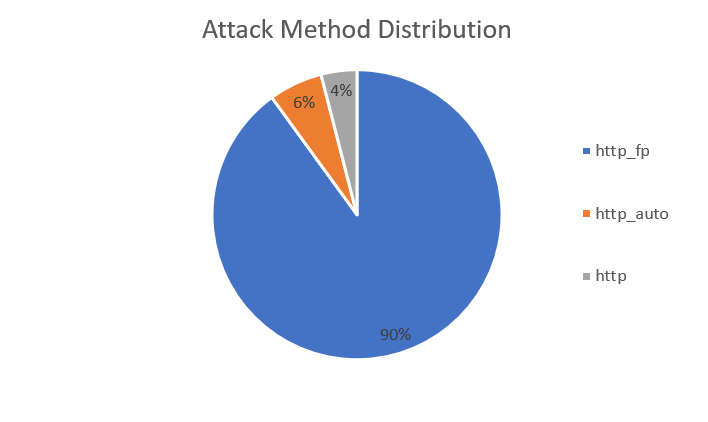

HTTPBOT, yenilikçi HTTP tabanlı dağıtılmış hizmet reddi (DDOS) saldırı yöntemleri nedeniyle öne çıkıyor ve adını laboratuvardan kazanıyor.

HTTP_FP, HTTP_AUTO ve “neşter benzeri” hassasiyet için tasarlanmış diğerleri dahil olmak üzere yedi farklı HTTP saldırısı tekniğini kullanır.

Bu saldırılar, oyun girişi ve ödeme sistemleri gibi yüksek değerli iş arayüzlerini hedefler ve sadece bant genişliği tüketiminin ötesine geçerek uzmanların “yüksek hassasiyetli iş boğulması” dediği şeye geçer.

HTTPBOT, randomize kullanıcı aracısı dizeleri, dinamik URL yolları ve çerez ikmal mekanizmaları gibi gelişmiş gizleme taktiklerinden yararlanarak, geleneksel kural tabanlı algılama sistemlerini atlamak için meşru kullanıcı davranışını taklit eder.

Saldırı oranlarını dinamik olarak ayarlama ve gerçek tarayıcı çağırma-via kullanma yeteneği, özel bir krom proses yolu-further, gizliliğini artırır, bu da geleneksel DDOS önlemlerini daha az etkili hale getirir.

Hassas saldırılar DDOS stratejilerini yeniden tanımlayın

HTTPBOT’un teknik karmaşıklığı, çok aşamalı saldırı stratejilerinde ve saldırıları başlatma ve sonlandırma üzerinde hassas kontrol için bir “saldırı kimliği” kullanımı konusunda belirgindir.

Otomatik çerez kullanımı, durum kodu yeniden deneme mekanizmaları ve HTTP/2 çoğullama desteği gibi özellikler, hedef sunucularda kaynak tüketimini en üst düzeye çıkarmasına izin verir.

Örneğin, HTTPFDLattack yöntemi, sunucuları büyük dosyalar için bile tam yanıt verilerini iletmeye zorlar ve bant genişliği ve CPU kaynaklarını önemli ölçüde zorlar.

Buna ek olarak, HTTPBOT’un WebSocketattack ve Attack Posttack yöntemleri, dinamik protokol anahtarlama ve derin başlıkların şaşkınlığını gösterir ve savunma çabalarını daha da karmaşıklaştırır.

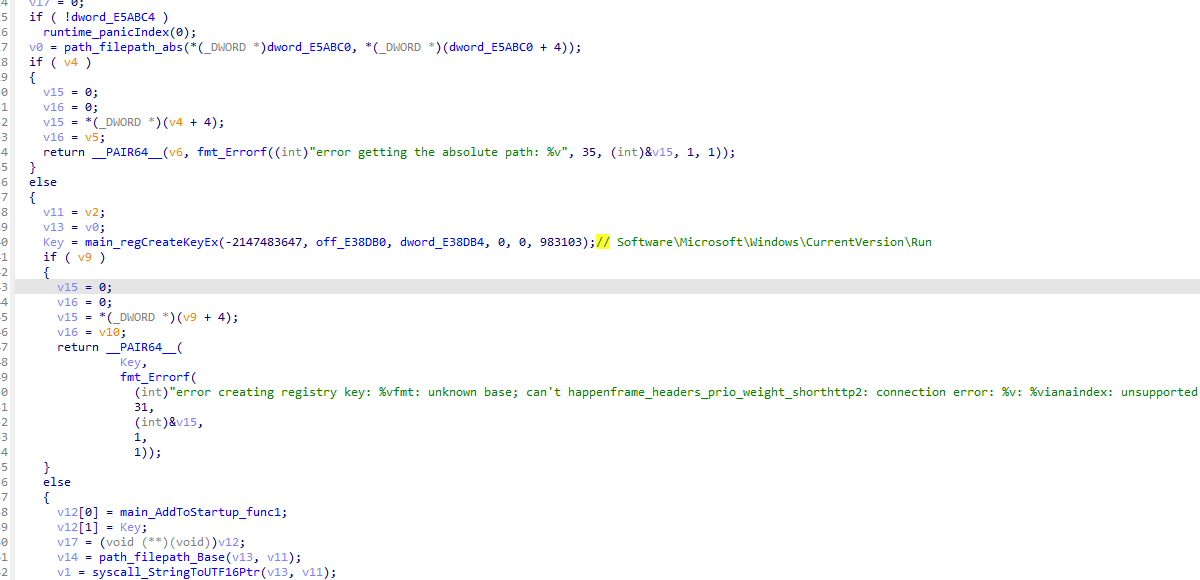

Botnet’in pencerelere odaklanması, kayıt defteri modifikasyonları ve gizli GUI operasyonları yoluyla kendi kendini başlatma yetenekleri ile birleştiğinde, sürekli doygunluk saldırıları yaparken tespit edilmemiş kalma niyetinin altını çiziyor.

Bu paradigma, gelişigüzel trafik selinden hedeflenen işlemsel kesintilere geçiş, savunma stratejilerinde bir evrim gerektirir.

Rapora göre, NSFOCUS FUKING LAB, sabit özelliklere veya basit yeniden yönlendirme mekanizmalarına dayalı statik savunmaların HTTPBOT’un taktiklerine karşı giderek daha etkisiz olduğunu vurgulamaktadır.

Bunun yerine, davranışsal analiz ve kaynak esnekliğini entegre eden dinamik bir yaklaşım, düşük trafikli, yüksek etkili saldırılarına karşı koymak için çok önemlidir.

HTTPBOT, son aylarda 80’den fazla bağımsız hedefi etkileyen gelişmeye devam ettikçe, siber güvenlik profesyonelleri, bu büyüyen sistemik tehdidi gerçek zamanlı etkileşime bağımlı endüstriler için azaltmak için uyarlanabilir çözümlere öncelik vermelidir.

HTTPBOT’un yükselişi, bu tür gelişmiş olumsal teknolojilerden kritik dijital altyapıları korumak için gelişmiş izleme ve yenilikçi koruyucu önlemlere kritik bir ihtiyaç olduğunu gösterir.

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin!