Siber güvenlik araştırmacıları, ön uç proxy sunucuları ve arka uç uygulama sunucuları arasındaki tutarsız ayrıştırma davranışlarından yararlanan gelişmiş bir HTTP isteği kaçakçılık saldırısı ortaya çıkardılar.

Bu yeni keşfedilen teknik, güvenlik kontrollerini atlamak ve Web uygulamalarına yetkisiz istekler enjekte etmek için kötü biçimlendirilmiş yığın uzantılarından yararlanır ve HTTP kaçakçılık metodolojilerinde önemli bir evrimi temsil eder.

Saldırı tekniği, HTTP/1.1 protokolündeki tutarsızlıklara odaklanan güvenlik araştırmaları ile tanımlanmıştır.

Sorumlu açıklama protokollerinin ardından, etkilenen sistemlere güvenlik yamaları uygulanmış ve dağıtılmıştır.

Mevcut yazılım sürümlerini koruyan kuruluşlar artık bu özel saldırı vektörüne karşı korunmaktadır, ancak keşif dağıtılmış web mimarilerinde devam eden güvenlik açıklarını vurgulamaktadır.

Saldırının arkasındaki teknik mekanizma

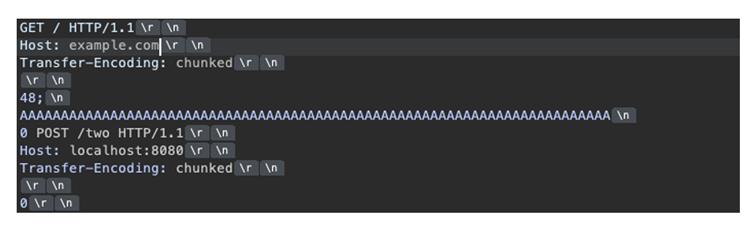

Sömürü, mesaj gövdelerinin segmentlere gönderilmesine izin veren HTTP/1.1’in kanallı transfer kodlama özelliğine odaklanır.

RFC 9112’ye göre, her bir yığın onaltılık formatta bir boyut başlığı içerir, bunu potansiyel olarak noktalı virgülle ön eklenmiş isteğe bağlı uzantılar izler.

Güvenlik açığı, saldırganlar uygun uzatma adları olmadan çıplak noktalı virgül içeren hatalı formlu uzantılar gönderdiğinde ortaya çıkar.

Bu, ön uç ve arka uç sistemleri arasında kritik bir ayrıştırma tutarsızlık yaratır. Ön uç ayrıştırıcı tipik olarak hatalı formlu uzantıyı yok sayar ve tüm diziyi tek bir istek olarak işler.

Bu arada, arka uç ayrıştırıcı, çıplak noktalı virgülün ardından yığın başlığının sonu olarak yeni çizgiyi yorumlayarak istek enjeksiyonu için bir fırsat yaratıyor.

Saldırı, saldırganların noktalı virgülle biten ancak uzatma isimlerinden yoksun parça boyut çizgileri içeren taleplerin zanaat taleplerini takip ediyor.

Bu malformasyon, ön uç sistemlerinin sonraki içeriği orijinal talebin bir parçası olarak ele almasına neden olur. Bununla birlikte, arka uç sunucuları bu içeriği ayrı bir HTTP isteği olarak işler ve güvenlik kontrollerini geçmiş komutları etkin bir şekilde kaçırder.

Teknik, saldırganların imal edilmiş istek sonlandırmalarından sonra ikincil istekleri yerleştirmesine, potansiyel olarak kısıtlı uç noktalara erişmesine veya kimlik doğrulama mekanizmalarını atlamalarına izin verir.

Bu, web uygulaması güvenlik duvarlarını ve diğer ön uç güvenlik önlemlerini atlatabildiğinden, özellikle tehlikeli bir istek kaçakçılığı biçimini temsil eder.

Bu keşif, farklı sunucu teknolojilerinde HTTP/1.1 uygulama tutarlılığında kalıcı zorlukların altını çizmektedir.

Protokolün mesaj sınır tanımındaki esnekliği, RFC spesifikasyonlarının değişen yorumlarıyla birleştiğinde, sofistike saldırılar için fırsatlar yaratır.

Pratikte nadiren kullanılan yığın uzantıları gibi özellikler, sunucu geliştirme sırasında genellikle yetersiz dikkat çekerek gevşek veya uyumlu olmayan uygulamalara yol açar.

Güvenlik açığı, dağıtılmış web mimarileri arasında titiz HTTP istek doğrulamasının ve tutarlı ayrıştırma mantığının kritik önemini vurgulamaktadır.

Kuruluşlar, benzer saldırı vektörlerini önlemek için etkilenen sistemlerin güncellenmesine ve kapsamlı istek doğrulama mekanizmalarının uygulanmasına öncelik vermelidir.

Bu gelişme, miras protokol özelliklerinin, özellikle de nadiren kullanılanların, belirlenmiş standartlara göre uygun şekilde uygulanmadığında önemli güvenlik risklerini barındırabileceğini hatırlatır.

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin!