‘HTTP/2 Hızlı Sıfırlama’ adı verilen yeni bir DDoS (dağıtılmış hizmet reddi) tekniği, ağustos ayından bu yana aktif olarak sıfır gün olarak kullanıldı ve önceki tüm rekorları kırdı.

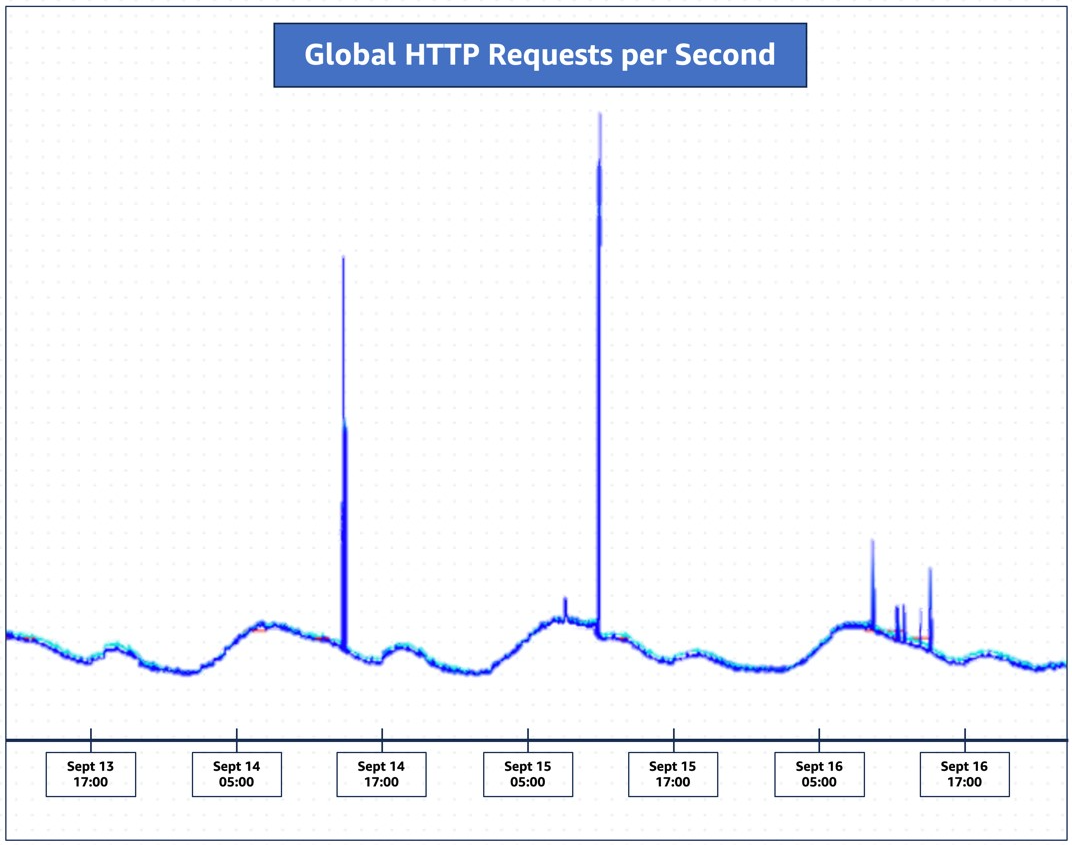

Sıfır gün tekniğine ilişkin haberler, bugün, saniyede 155 milyon istek (Amazon) ve 201 milyon rps’ye (Cloudflare) ulaşan saldırıların hafifletildiğini bildiren Amazon Web Services, Cloudflare ve Google arasında koordineli bir duyuru olarak geliyor.

Cloudflare, saldırının boyutunun Şubat 2023’teki önceki rekordan (71 milyon rps) üç kat daha büyük olduğunu ve bunun 20.000 makineden oluşan nispeten küçük bir botnet kullanılarak başarılmasının endişe verici olduğunu belirtiyor.

Cloudflare, Ağustos ayının sonundan bu yana, 10 milyon rps’yi aşan binden fazla ‘HTTP/2 Hızlı Sıfırlama’ DDoS saldırısını tespit etti ve hafifletti; bunların 184’ü önceki 71 milyon rps rekorunu kırdı.

Cloudflare, daha fazla tehdit aktörünün bu yeni saldırı yöntemiyle birlikte daha kapsamlı botnet’ler kullanması nedeniyle HTTP/2 Hızlı Sıfırlama saldırılarının daha da büyük rekorlar kırmaya devam edeceğinden emin.

Cloudflare, “Günümüzde yüzbinlerce veya milyonlarca makineden oluşan botnet’ler var” yorumunu yapıyor.

“Web’in tamamının saniyede yalnızca 1-3 milyar istek gördüğü göz önüne alındığında, bu yöntemi kullanmanın tüm web’deki isteklerin az sayıda hedefe odaklanabilmesi düşünülemez değil.”

HTTP/2 Hızlı Sıfırlama ayrıntıları

Yeni saldırı, CVE-2023-44487 olarak takip edilen ve HTTP/2 protokolündeki bir zayıflığı kötüye kullanan sıfır gün güvenlik açığından yararlanıyor.

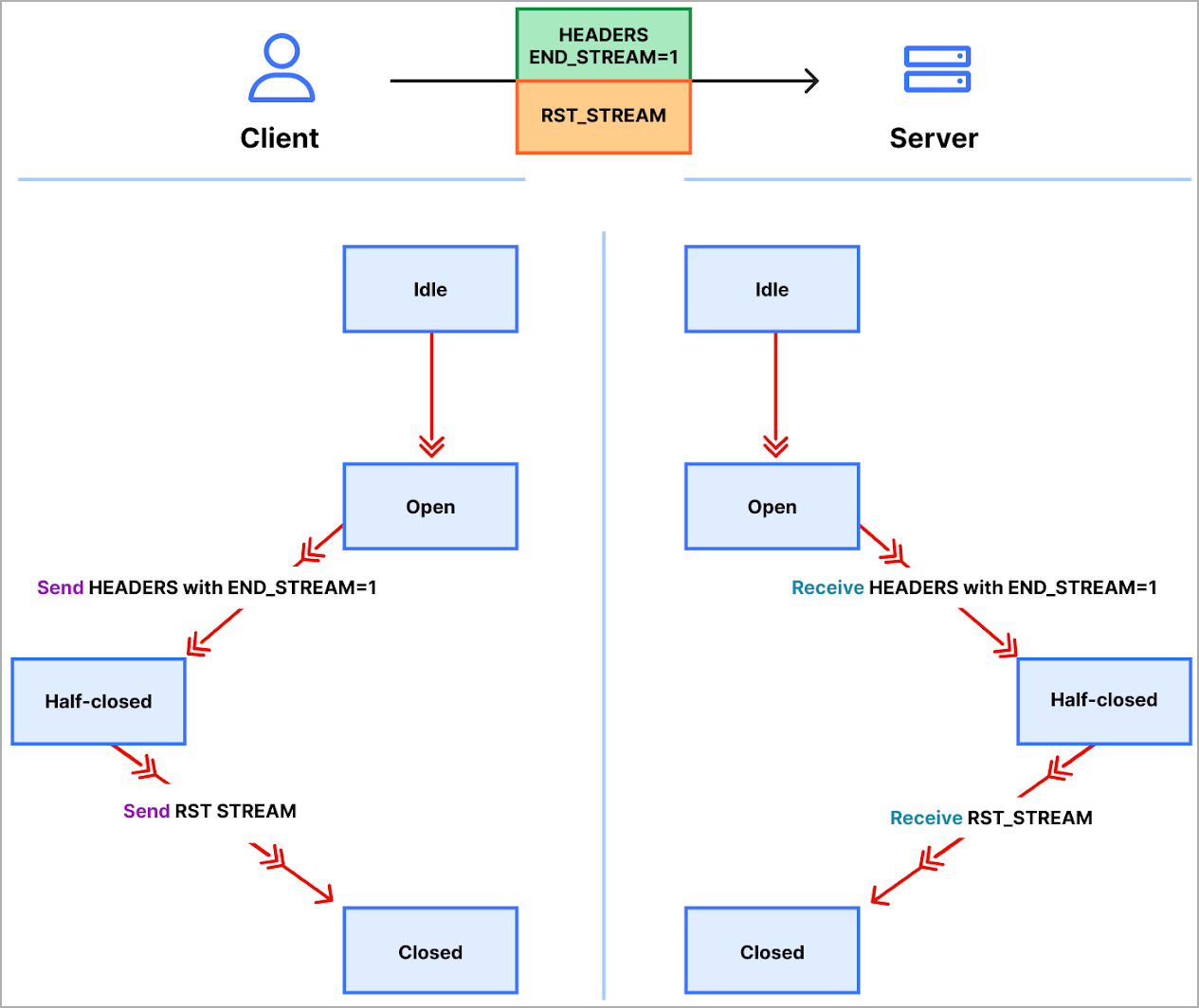

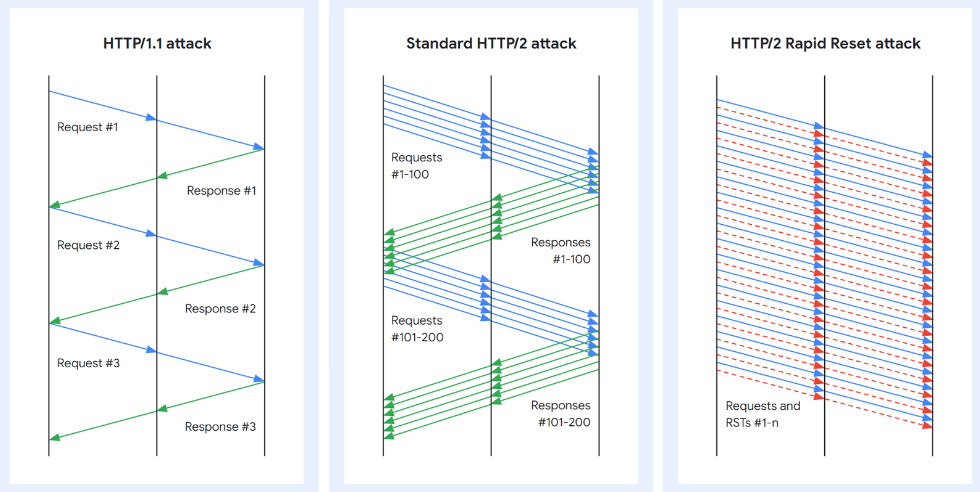

Basitçe açıklamak gerekirse, saldırı yöntemi HTTP/2’nin akış iptal etme özelliğini kötüye kullanarak istekleri sürekli olarak gönderip iptal ediyor, hedef sunucuyu/uygulamayı aşırı yoruyor ve bir DoS durumu dayatıyor.

HTTP/2, DoS saldırılarını önlemek için eş zamanlı etkin akışların sayısını sınırlayan parametre biçiminde bir korumaya sahiptir; ancak bu her zaman etkili değildir.

Protokol geliştiricileri, “istek iptali” adı verilen, tüm bağlantıyı kesmeyen ancak kötüye kullanılabilen daha etkili bir önlem getirdi.

Kötü niyetli aktörler, ağustos ayının sonlarından bu yana bu özelliği kötüye kullanarak bir sunucuya çok sayıda HTTP/2 isteği ve sıfırlama (RST_Stream çerçeveleri) göndererek sunucudan her birini işlemesini ve hızlı sıfırlamalar yapmasını talep ederek, sunucunun yeni gelen isteklere yanıt verme kapasitesini aşıyor. .

Google konuyla ilgili gönderisinde, “Protokol, istemci ve sunucunun iptal işlemini hiçbir şekilde koordine etmesini gerektirmiyor, müşteri bunu tek taraflı olarak yapabilir” diye açıklıyor.

“İstemci ayrıca, sunucu RST_STREAM çerçevesini aldığında, TCP bağlantısındaki diğer veriler işlenmeden önce iptal işleminin hemen etkili olacağını varsayabilir.”

Sağlayıcılar hafifletici önlemler geliştiriyor

Cloudflare, HTTP/2 proxy’lerin veya yük dengeleyicilerin hızlı bir şekilde gönderilen uzun sıfırlama istekleri dizilerine karşı özellikle duyarlı olduğunu açıklıyor.

Firmanın ağı, TLS proxy’si ile yukarı yöndeki muadili arasındaki noktada aşırı yük altındaydı, dolayısıyla hasar, kötü istekler blok noktasına ulaşmadan önce verildi.

Gerçek dünyadaki etkisi açısından bu saldırılar, Cloudflare müşterileri arasında 502 hata raporunda artışa neden oldu.

Cloudflare, internet firmasının tüm altyapısını kapsayacak şekilde genişlettiği ‘IP Hapishanesi’ adı verilen hiper-hacimsel saldırıları yönetmek için tasarlanmış bir sistemi kullanarak bu saldırıları sonunda azalttığını söylüyor.

Bu sistem, rahatsız edici IP’leri “hapsediyor” ve belirli bir süre boyunca herhangi bir Cloudflare alanı için HTTP/2 kullanmalarını engelliyor ve hapsedilen IP’yi paylaşan meşru kullanıcıları küçük bir performans düşüşüyle etkiliyor.

Amazon, etkilerine ilişkin herhangi bir ayrıntı vermeden bu saldırılardan düzinelercesini hafiflettiğini ve müşteri hizmetlerinin kullanılabilirliğinin korunduğunun altını çizdi.

Her üç firma da, müşterilerin HTTP/2 Hızlı Sıfırlama saldırılarına karşı koymaları için en iyi yaklaşımın, mevcut tüm HTTP taşkın koruma araçlarını kullanmak ve DDoS dayanıklılıklarını çok yönlü hafifletme yöntemleriyle desteklemek olduğu sonucuna varıyor.

Ayrı bir gönderide Cloudflare, güvenlik satıcılarına ve paydaşlara tehdide daha fazla tehdit aktörü tarafından duyurulmadan ve “kedi fare” oyunu başlamadan önce tepki vermelerine zaman tanımak için sıfır gün sırrını bir aydan fazla bir süre boyunca saklamak zorunda olduklarını açıklıyor .

Cloudflare, “Mümkün olduğunca çok sayıda güvenlik sağlayıcısına tepki verme fırsatı vermek için bugüne kadar bilgileri sınırlı tuttuk” dedi.

“Ancak bir noktada sorumlu olan kişi bunun gibi sıfır gün tehditlerini kamuoyuna açıklamak olur. Bugün o gün.”