Hotabot botnet kötü amaçlı yazılımını içeren daha önce bilinmeyen bir kampanya, Latin Amerika’daki İspanyolca konuşan kullanıcıları en az Kasım 2020’den beri hedefleyerek onlara bir bankacılık truva atı ve spam aracı bulaştırdı.

Kötü amaçlı yazılım, operatörlerin kurbanın Gmail, Outlook, Hotmail veya Yahoo e-posta hesaplarının kontrolünü ele geçirmesine, gelen kutusuna gelen e-posta verilerini ve 2FA kodlarını çalmasına ve güvenliği ihlal edilmiş hesaplardan kimlik avı e-postaları göndermesine olanak tanır.

Yeni Horabot operasyonu, arkasındaki tehdit aktörünün büyük olasılıkla Brezilya merkezli olduğunu bildiren Cisco Talos’taki analistler tarafından keşfedildi.

Kimlik avı ile başlar

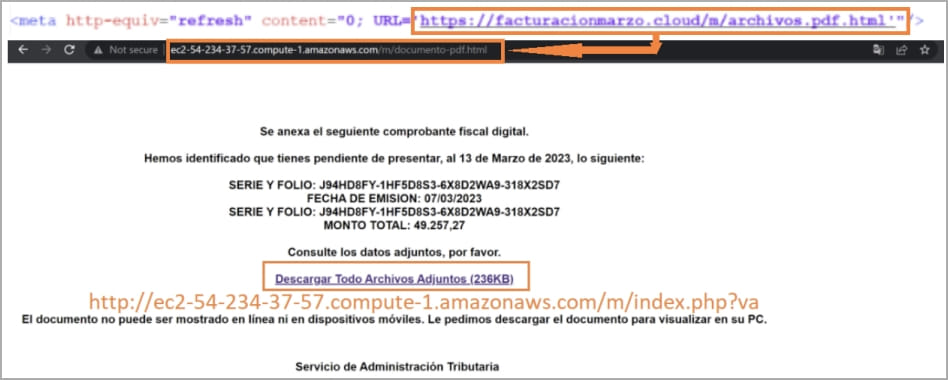

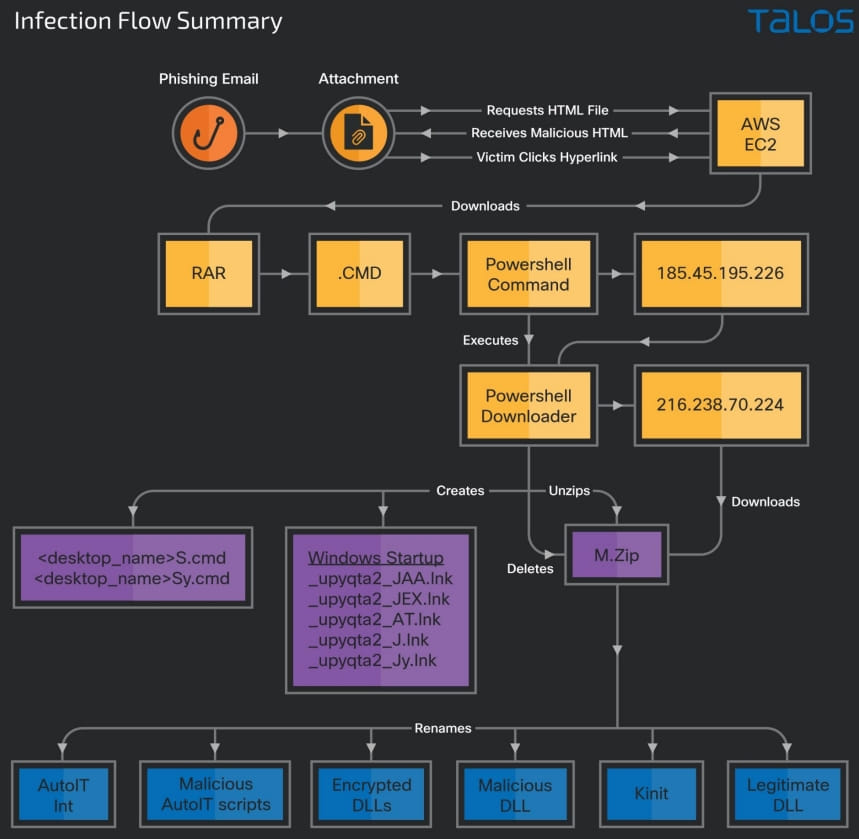

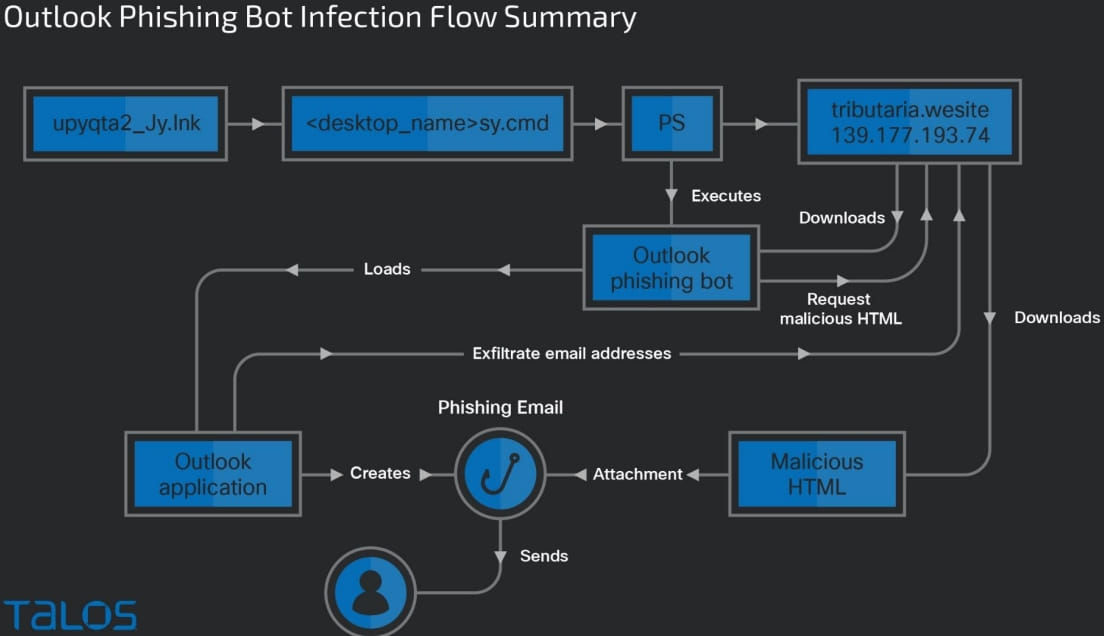

Çok aşamalı bulaşma zinciri, bir ödeme makbuzu olduğu varsayılan bir HTML ekiyle birlikte hedefe gönderilen vergi temalı bir kimlik avı e-postasıyla başlar.

HTML’nin açılması, kurbanı saldırgan tarafından kontrol edilen bir AWS örneğinde barındırılan bir HTML sayfasına yönlendiren bir URL yeniden yönlendirme zinciri başlatır.

Kurban, sayfadaki köprüyü tıklar ve C2 sunucusundan truva atı DLL’leri ve bir dizi meşru yürütülebilir dosya getiren bir PowerShell betiğini indiren, CMD uzantılı bir toplu iş dosyası içeren bir RAR arşivi indirir.

Bu truva atları, son iki yükü farklı bir C2 sunucusundan almak için yürütülür. Biri bir PowerShell indirme betiği, diğeri ise Horabot ikili dosyasıdır.

Banka truva atı

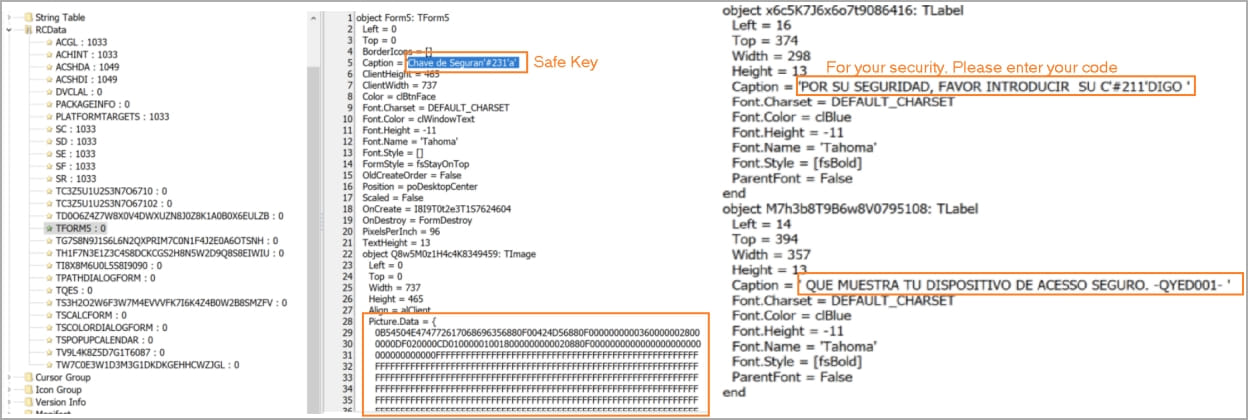

İndirilen ZIP dosyasındaki DLL dosyalarından biri olan ve “kinit.exe” yürütülebilir dosyası tarafından yandan yüklenen “jli.dll”, Delphi’de yazılmış bir bankacılık truva atıdır.

Sistem bilgilerini (dil, disk boyutu, antivirüs yazılımı, ana bilgisayar adı, işletim sistemi sürümü, IP adresi), kullanıcı kimlik bilgilerini ve etkinlik verilerini hedefler.

Ayrıca, truva atı ayrıca operatörlerine dosya işlemleri gerçekleştirme gibi uzaktan erişim yetenekleri sunar ve ayrıca keylogging, ekran görüntüsü yakalama ve fare olayı izleme gerçekleştirebilir.

Kurban bir uygulamayı açtığında, truva atı, kurbanları çevrimiçi bankacılık hesabı kimlik bilgileri veya tek seferlik kodlar gibi hassas verileri girmeleri için kandırmak için uygulamanın üzerine sahte bir pencere yerleştirir.

Kurbanın bilgisayarından toplanan tüm bilgiler, HTTP POST istekleri aracılığıyla saldırganın komuta ve kontrol sunucusuna gönderilir.

Cisco, truva atının korumalı alanlarda veya hata ayıklayıcılarla birlikte çalışmasını önlemek için birkaç yerleşik anti-analiz mekanizmasına sahip olduğunu açıklıyor.

ZIP arşivi ayrıca Gmail, Hotmail ve Yahoo gibi popüler web posta hizmetlerinin kimlik bilgilerini çalmak üzere tasarlanmış “_upyqta2_J.mdat” adlı şifreli bir spam aracı DLL içerir.

Kimlik bilgileri ele geçirildiğinde, araç kurbanın e-posta hesabını devralır, spam e-postalar oluşturur ve bunları kurbanın posta kutusunda bulunan kişilere göndererek bulaşmayı biraz rastgele ilerletir.

Bu araç ayrıca, muhtemelen artıklık için bankacılık truva atı ile işlevsel olarak örtüşen tuş günlüğü, ekran görüntüsü yakalama ve fare olayını durdurma veya izleme yeteneklerine sahiptir.

Horabot

Kurbanın sistemine düşen birincil yük, kişileri çalmak ve kötü amaçlı HTML ekleri içeren kimlik avı e-postalarını yaymak için kurbanın Outlook posta kutularını hedefleyen, belgelenmiş bir PowerShell tabanlı botnet olan Horabot’tur.

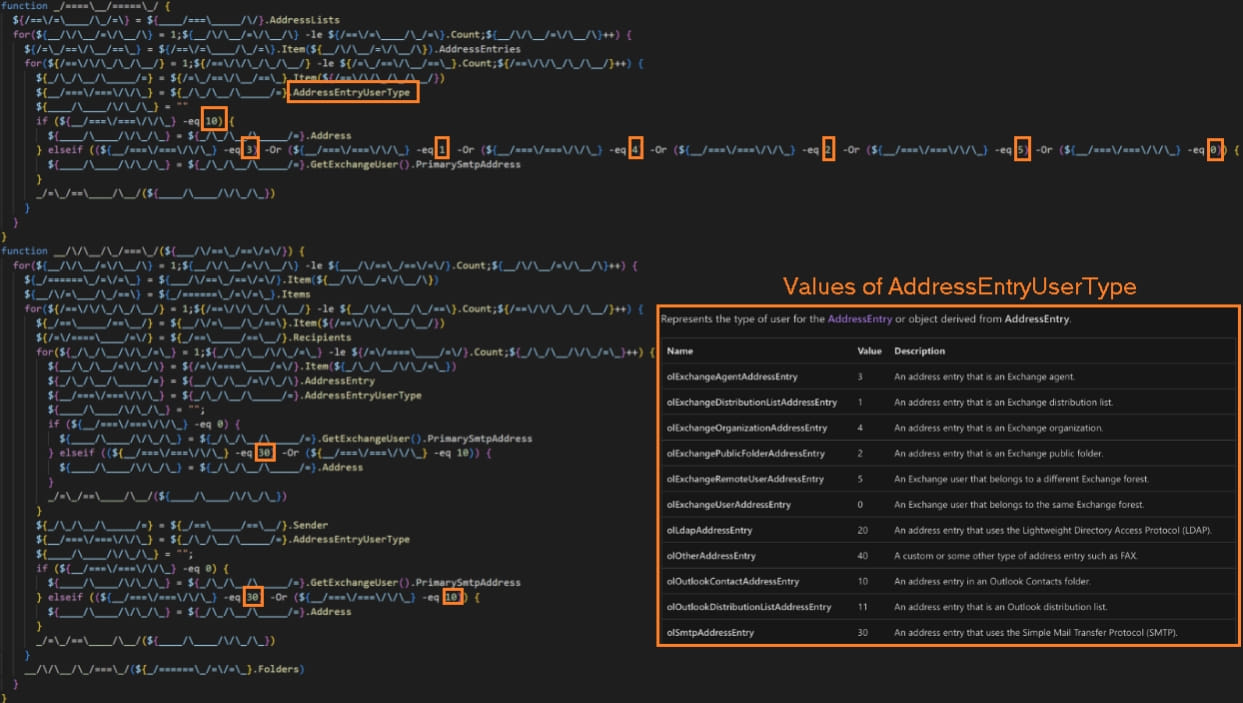

Kötü amaçlı yazılım, posta kutusu içeriğinden adres defterini ve kişileri incelemek için kurbanın masaüstü Outlook uygulamasını başlatır.

“Başlangıçtan sonra, [Horabot] komut dosyası, kurban profilinin Outlook uygulama verileri klasöründen Outlook veri dosyalarını arar” diye açıklıyor Cisco raporda.

“Kurbanın Outlook veri dosyasındaki tüm klasörleri ve e-postaları numaralandırıyor ve e-postaların gönderen, alıcı, CC ve BCC alanlarından e-posta adreslerini çıkarıyor.”

Ayıklanan tüm e-posta adresleri bir “.Outlook” dosyasına yazılır ve ardından kodlanır ve C2 sunucusuna sızdırılır.

Son olarak, kötü amaçlı yazılım yerel olarak bir HTML dosyası oluşturur, onu harici bir kaynaktan kopyalanan içerikle doldurur ve çıkarılan tüm e-posta adreslerine ayrı ayrı kimlik avı e-postaları gönderir.

Kimlik avı e-postası dağıtım işlemi bittiğinde, yerel olarak oluşturulan dosya ve klasörler, izleri silmek için silinir.

Bu Horabot kampanyası esas olarak Meksika, Uruguay, Brezilya, Venezuela, Arjantin, Guatemala ve Panama’daki kullanıcıları hedeflese de, aynı veya işbirliği yapan tehdit aktörleri, İngilizce yazılmış kimlik avı temalarını kullanarak erişimlerini istedikleri zaman diğer pazarlara da genişletebilir.