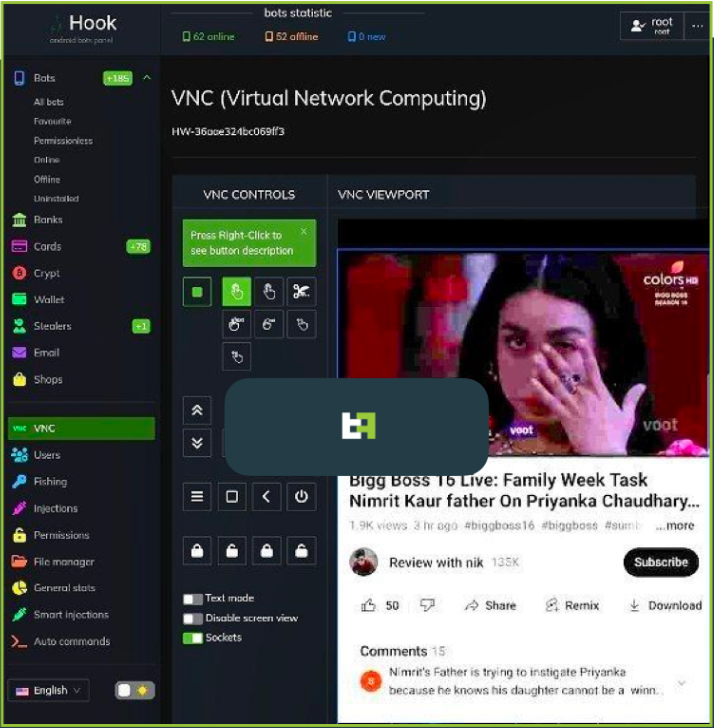

‘Hook’ adlı yeni bir Android kötü amaçlı yazılımı, siber suçlular tarafından satılıyor ve VNC (sanal ağ bilgi işlemi) kullanarak gerçek zamanlı olarak mobil cihazları uzaktan ele geçirebiliyor.

Yeni kötü amaçlı yazılım, tehdit aktörlerinin üst üste bindirilmiş oturum açma sayfaları aracılığıyla 467’den fazla bankacılık ve kripto uygulamasından kimlik bilgilerini çalmasına yardımcı olan ve ayda 5.000 ABD dolarına satılan bir Android bankacılık truva atı olan Ermac’ın yaratıcısı tarafından tanıtılıyor.

Hook’un yazarı, yeni kötü amaçlı yazılımın sıfırdan yazıldığını iddia ederken ve Ermac’a kıyasla birkaç ek özelliğe sahip olmasına rağmen, ThreatFabric’teki araştırmacılar bu iddialara karşı çıkıyor ve iki aile arasında kapsamlı kod çakışmaları gördüklerini bildiriyor.

ThreatFabric, Hook’un Ermac’ın kod tabanının çoğunu içerdiğini, bu nedenle hala bir bankacılık truva atı olduğunu açıklıyor. Aynı zamanda, eski türde bulunan ve kodun toplu olarak yeniden kullanıldığını gösteren birkaç gereksiz parça içerir.

Daha tehlikeli bir Android kötü amaçlı yazılımı

Kökenine rağmen Hook, Ermac’ın gelişmiş halidir ve onu Android kullanıcıları için daha tehlikeli bir tehdit haline getiren kapsamlı yetenekler sunar.

Hook’un Ermac’a kıyasla yeni bir özelliği, yalnızca Ermac tarafından kullanılan HTTP trafiğine ek olarak gelen WebSocket iletişiminin tanıtılmasıdır. Ağ trafiği hala bir AES-256-CBC sabit kodlu anahtar kullanılarak şifrelenir.

Bununla birlikte, öne çıkan ek, tehdit aktörlerine güvenliği ihlal edilmiş cihazın kullanıcı arabirimiyle gerçek zamanlı olarak etkileşim kurma yeteneği sağlayan ‘VNC’ modülüdür.

Bu yeni sistem, Hook’un operatörlerinin cihaz üzerinde kimlik bilgilerinin çalınmasından parasal işlemlere kadar her türlü eylemi gerçekleştirmesine olanak tanır.

ThreatFabric, “Bu özellikle Hook, tam DTO gerçekleştirebilen ve PII hırsızlığından işleme kadar tam bir dolandırıcılık zincirini tüm ara adımlarla, ek kanallara ihtiyaç duymadan tamamlayabilen kötü amaçlı yazılım ailelerinin saflarına katılıyor” diye uyarıyor ThreatFabric.

“Bu tür bir işlemin dolandırıcılık puanlama motorları tarafından tespit edilmesi çok daha zordur ve Android bankacıları için ana satış noktasıdır.”

İşin püf noktası, Hook’un VNC’sinin çalışması için Erişilebilirlik Hizmeti erişimi gerektirmesidir; bu, Android 11 veya üstünü çalıştıran cihazlarda elde edilmesi zor olabilir.

Hook’un yeni (Ermac’ınkine ek olarak) komutları aşağıdaki eylemleri gerçekleştirebilir:

- RAT’ı başlat/durdur

- Belirli bir kaydırma hareketi gerçekleştirin

- Ekran görüntüsü al

- Belirli bir metin öğesinde tıklamayı simüle edin

- Bir tuşa basmayı simüle edin (HOME/BACK/RESENTS/LOCK/POWERDIALOG)

- cihazın kilidini aç

- Yukarı/aşağı kaydır

- Uzun basın olayını simüle edin

- Belirli bir koordinatta tıklamayı simüle edin

- Pano değerini, belirli koordinat değerine sahip bir UI öğesine ayarlayın

- Belirli bir metin değerine sahip bir UI öğesine tıklamayı simüle edin

- Bir UI öğesi değerini belirli bir metne ayarlayın

Yukarıdakilerin dışında, bir “Dosya Yöneticisi” komutu, kötü amaçlı yazılımı bir dosya yöneticisine dönüştürerek, tehdit aktörlerinin cihazda depolanan tüm dosyaların bir listesini almalarına ve istedikleri belirli dosyaları indirmelerine olanak tanır.

ThreatFabric’in bulduğu bir diğer dikkate değer komut, Hook’un popüler IM uygulamasındaki tüm mesajları günlüğe kaydetmesine ve hatta operatörlerin kurbanın hesabı aracılığıyla mesaj göndermesine izin veren WhatsApp ile ilgili.

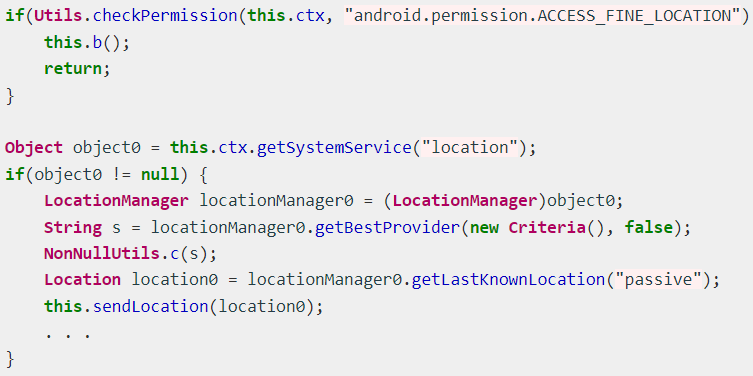

Son olarak, yeni bir coğrafi konum izleme sistemi, Hook operatörlerinin “İnce Konuma Erişim” iznini kötüye kullanarak kurbanın kesin konumunu izlemesini sağlar.

dünya çapında hedefleme

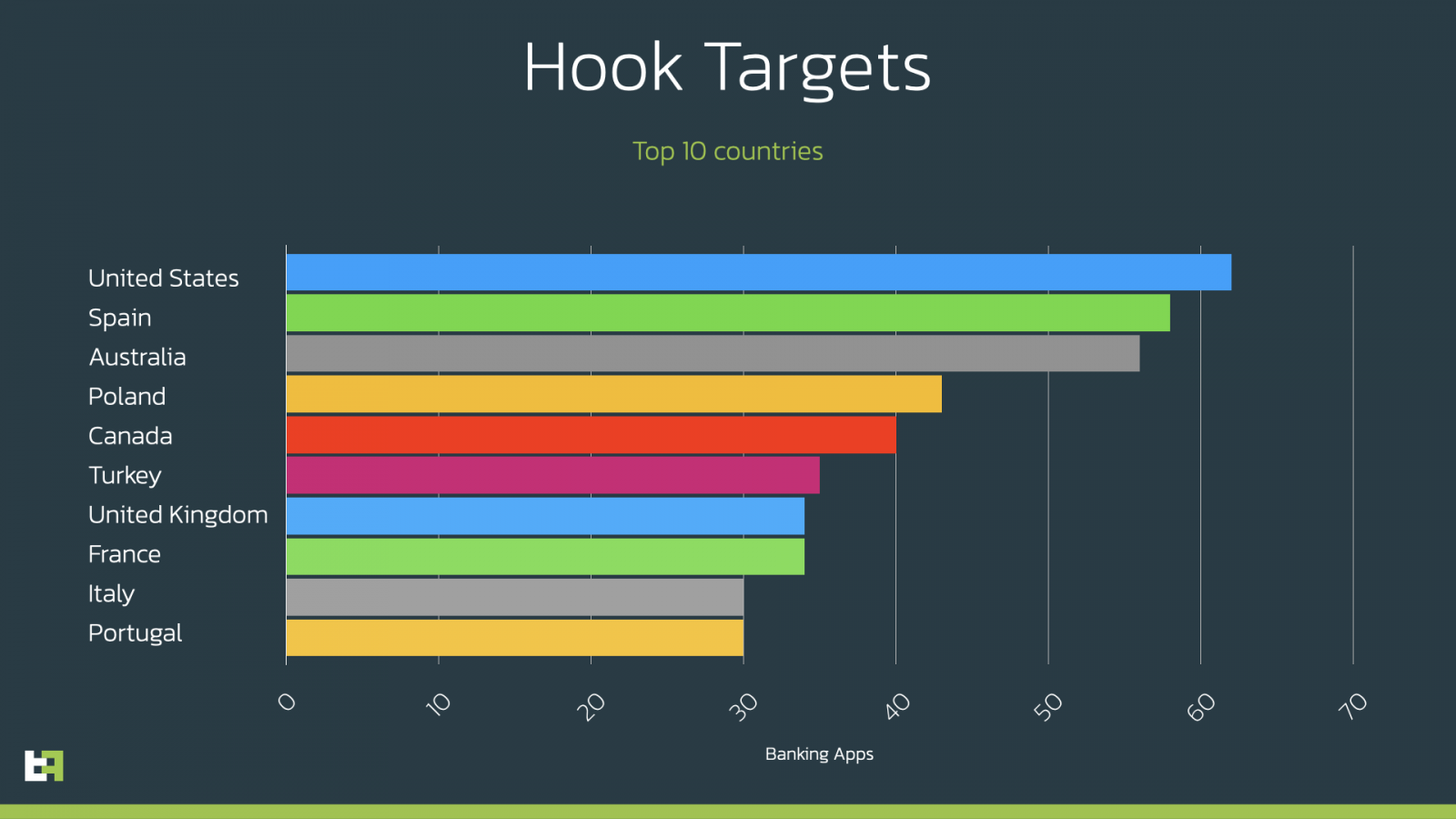

Hook’un hedef bankacılık uygulamaları ABD, İspanya, Avustralya, Polonya, Kanada, Türkiye, Birleşik Krallık, Fransa, İtalya ve Portekiz’deki kullanıcıları etkiler.

Ancak, Hook’un geniş hedefleme kapsamının tüm dünyayı kapsadığına dikkat etmek önemlidir. ThreatFabric, ilgilenenler için raporun ekinde Hook’un hedeflediği tüm uygulamaları listeledi.

Şu anda Hook, “com.lojibiwawajinu.guna”, “com.damariwonomiwi.docebi”, “com.damariwonomiwi.docebi” ve “com.yecomevusaso.pisifo” paket adları altında bir Google Chrome APK’sı olarak dağıtılmaktadır, ancak tabi bu her an değişebilir.

Android kötü amaçlı yazılım bulaşmasını önlemek için yalnızca Google Play Store’dan veya işvereniniz tarafından sağlanan uygulamaları yüklemelisiniz.