Realtek SDK, Huawei yönlendiricileri ve Hadoop YARN sunucularını hedef alan yeni bir kötü amaçlı botnet keşfedildi ve cihazları devasa saldırı potansiyeli olan DDoS (dağıtılmış hizmet reddi) sürüsüne dahil etti.

Yeni botnet, yılın başında Akamai’deki araştırmacılar tarafından keşfedildi ve onu HTTP ve SSH bal küplerinde yakaladılar ve CVE-2014-8361 ve CVE-2017-17215 gibi eski kusurlardan yararlandıkları görüldü.

Akamai, HinataBot’un operatörlerinin başlangıçta Mirai ikili dosyalarını dağıttığını, HinataBot’un ise ilk olarak 2023 Ocak ayının ortalarında ortaya çıktığını söylüyor. Görünüşe göre Mirai’ye dayanıyor ve kötü şöhretli türün Go tabanlı bir çeşidi.

Akamai’nin araştırmacıları, Mart 2023 gibi yakın bir tarihte aktif kampanyalardan birden fazla örnek topladıktan sonra, kötü amaçlı yazılımın işlevsel iyileştirmeler ve analiz karşıtı eklemeler içeren aktif geliştirme aşamasında olduğu sonucuna vardı.

Önemli DDoS gücü

Kötü amaçlı yazılım, kaba kuvvet SSH uç noktaları tarafından veya bilinen güvenlik açıkları için bulaşma komut dosyaları ve RCE yükleri kullanılarak dağıtılır.

Cihazlara bulaştıktan sonra, kötü amaçlı yazılım sessizce çalışır ve komutların komut ve kontrol sunucusundan yürütülmesini bekler.

Akamai’nin analistleri kendilerine ait bir C2 oluşturdular ve kötü amaçlı yazılımı iş başında gözlemlemek ve saldırı yeteneklerini anlamak için HinataBot for DDoS saldırıları düzenlemek üzere simüle edilmiş enfeksiyonlarla etkileşime girdiler.

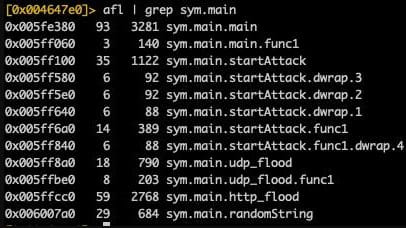

HinataBot’un eski sürümleri HTTP, UDP, ICMP ve TCP flood’larını destekledi, ancak daha yeni varyantlar yalnızca ilk ikisini içeriyor. Bununla birlikte, yalnızca iki saldırı moduyla bile, botnet potansiyel olarak çok güçlü dağıtılmış hizmet reddi saldırıları gerçekleştirebilir.

HTTP ve UDP saldırı komutları farklılık gösterse de, her ikisi de belirli bir süre boyunca hedeflere sabit kodlanmış veri paketleri gönderen 512 işçiden (işlemden) oluşan bir çalışan havuzu oluşturur.

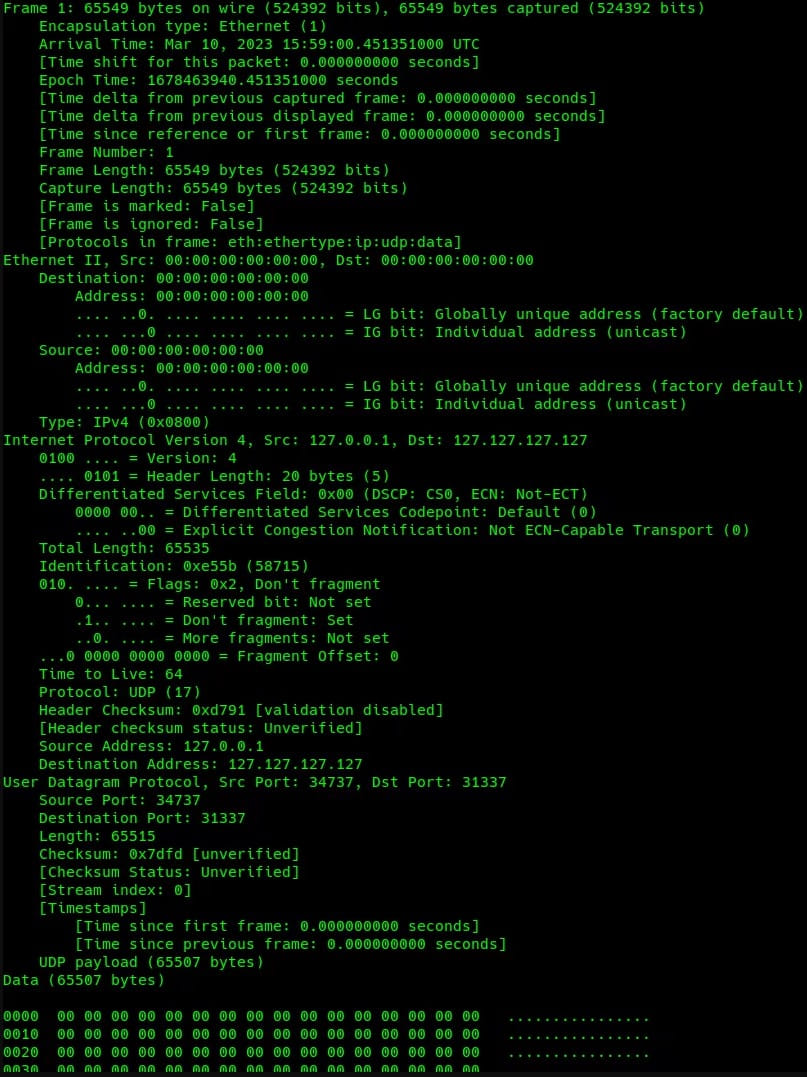

HTTP paket boyutu 484 ile 589 bayt arasında değişir. HinataBot tarafından üretilen UDP paketleri özellikle büyüktür (65.549 bayt) ve hedefi büyük bir trafik hacmiyle ezebilecek boş baytlardan oluşur.

HTTP taşmaları büyük hacimli web sitesi istekleri oluştururken, UDP taşması hedefe büyük hacimlerde çöp trafiği gönderir; bu nedenle iki yöntem, farklı bir yaklaşım kullanarak bir kesinti elde etmeye çalışır.

Akamai, botnet’i hem HTTP hem de UDP için 10 saniyelik saldırılarda kıyasladı ve HTTP saldırısında kötü amaçlı yazılım, toplam 3,4 MB boyutunda 20.430 istek oluşturdu. UDP seli, toplam 421 MB veri olmak üzere 6.733 paket üretti.

Araştırmacılar, 1.000 düğümle UDP akışının kabaca 336 Gbps üretebileceğini, 10.000 düğümde ise saldırı veri hacminin 3,3 Tbps’ye ulaşacağını tahmin ediyor.

HTTP taşması durumunda, 1.000 tuzağa düşürülen cihaz saniyede 2.000.000 istek üretirken, 10.000 düğüm bu sayıyı 20.400.000 rps ve 27 Gbps alacaktır.

HinataBot hala geliştirme aşamasındadır ve daha fazla istismar uygulayabilir ve hedefleme kapsamını her an genişletebilir. Ayrıca, gelişiminin bu kadar aktif olması, daha güçlü versiyonlarının yakında dolaşımda olduğunu görme olasılığını artırıyor.

Akamai, “Bu teorik yetenekler, katılan farklı sunucu türlerini, ilgili bant genişliklerini ve donanım kapasitelerini vs. kesinlikle hesaba katmıyor, ancak resmi anladınız” diye uyarıyor.

“HinataBot yazarlarının biz onların botnet’leriyle herhangi bir gerçek ölçekte uğraşmak zorunda kalmadan önce yeni hobilere yönelmelerini umalım.”