Yeni bir HiatusRAT kötü amaçlı yazılım kampanyasında, tehdit aktörleri, araştırmacıların keşif saldırısı olarak tanımladığı şekilde ABD Savunma Bakanlığı’na ait bir sunucuyu hedef aldı.

Bu, daha önce Latin Amerika ve Avrupa’daki kuruluşlara odaklanan saldırıların, orta ölçekli işletmeler tarafından kurumsal ağlara uzaktan bağlanmak için kullanılan birinci sınıf DrayTek Vigor VPN yönlendiricilerini tehlikeye atmak için konuşlandırıldığı düşünülürse, taktiklerde önemli bir değişikliktir.

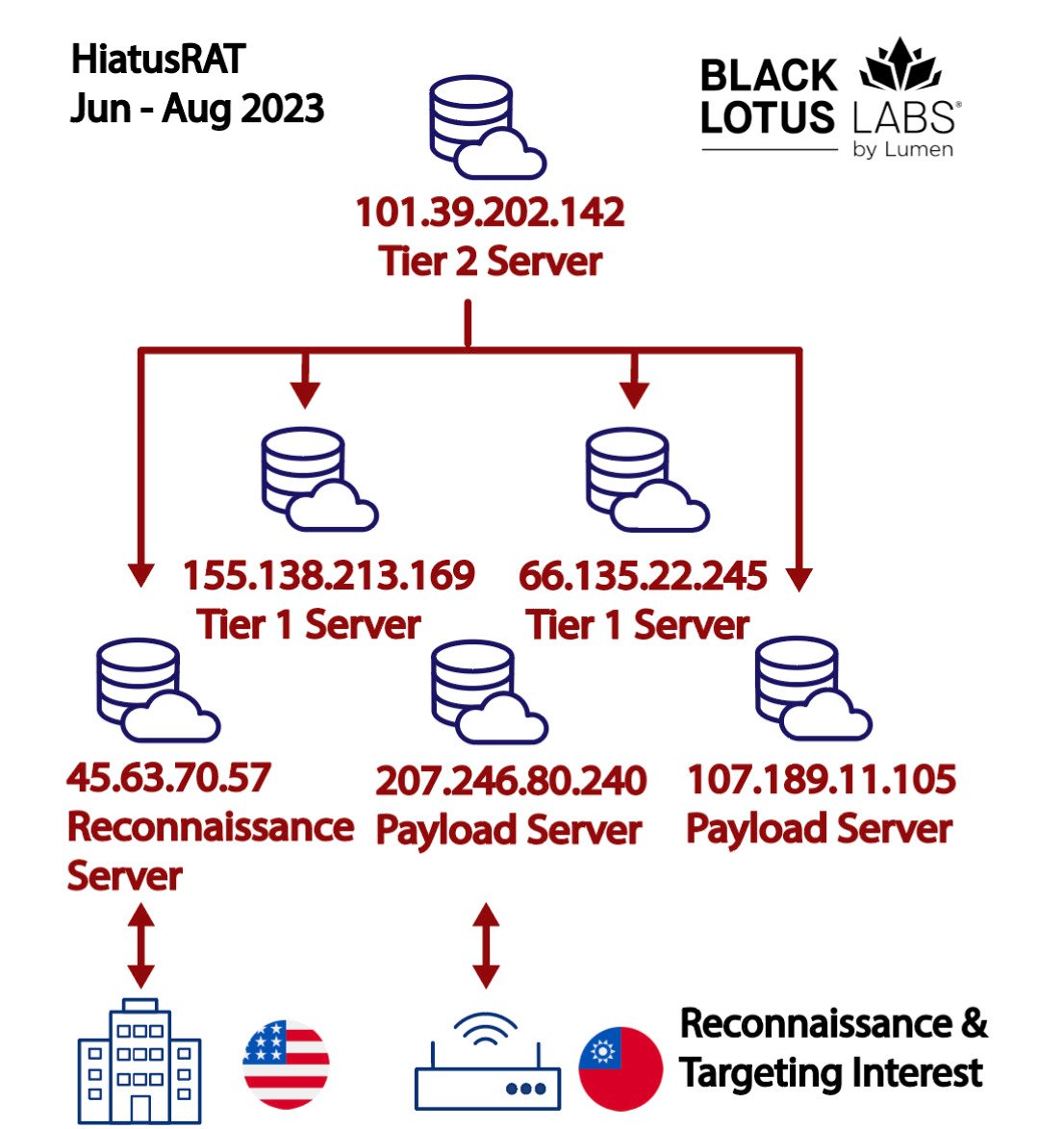

Bununla birlikte, Lumen’in Black Lotus Laboratuvarlarının gözlemlediği gibi, kampanyanın keşif çabaları, Haziran ortasından Ağustos ayına kadar beklenmedik bir dönüş yaptı. Bir ABD askeri tedarik sistemi de hedef alındı, Tayvan merkezli kuruluşlar da seçildi.

HiatusRAT örnekleri, Arm, Intel 80386 ve x86-64’ten MIPS, MIPS64 ve i386’ya kadar değişen çeşitli mimarilere hitap edecek şekilde yeniden derlendi ve yeni alınan sanal özel sunucularda (VPS’ler) barındırıldı.

Bu VPS düğümlerinden biri, sözleşme teklifleri ve sunumları için belirlenmiş bir ABD askeri sunucusuyla bir veri aktarım operasyonunda kullanıldı.

Web sitesinin sözleşme teklifleriyle bağlantısı, saldırganların askeri gereklilikler hakkında halka açık bilgiler veya Savunma Sanayii Üssü (DIB) ile bağlantılı kuruluşlar hakkında bilgi bulmaya çalışıyor olabileceğini gösteriyor.

Lumen’den Black Lotus Labs, “Bu aktörün mevcut ve gelecekteki askeri sözleşmelerle ilgili halka açık kaynakları aradığından şüpheleniyoruz.” Dedi.

“Bu web sitesinin sözleşme teklifleriyle ilişkili olduğu göz önüne alındığında, amacın askeri gereksinimler hakkında kamuya açık bilgiler elde etmek ve potansiyel olarak sonraki hedefleme için Savunma Sanayii Üssü’ne (DIB) dahil olan kuruluşları aramak olduğundan şüpheleniyoruz.”

Bu kampanya, başta Avrupa, Kuzey Amerika ve Güney Amerika olmak üzere yüzden fazla işletmenin gizli bir proxy ağı oluşturmak için HiatusRAT ile enfekte olduğu önceki bir dizi saldırıyı takip ediyor.

Kötü amaçlı yazılım, öncelikle virüslü cihazlara ek yükler yüklemek ve güvenliği ihlal edilmiş sistemleri komuta ve kontrol sunucusu iletişimi için SOCKS5 proxy’lerine dönüştürmek için kullanılır.

Lumen, “Araçların ve yeteneklerin önceden ifşa edilmesine rağmen, tehdit aktörü mevcut yük sunucularını değiştirmek için en küçük adımları attı ve C2 altyapısını yeniden yapılandırmaya bile çalışmadan operasyonlarına devam etti.”

Lumen’in vurguladığı gibi, bilgi toplama ve hedefleme tercihlerindeki bu değişiklik, 2023 ODNI yıllık tehdit değerlendirmesi tarafından vurgulanan bir bağlantı olan Çin’in stratejik çıkarlarıyla uyumludur.

ABD kuruluşları da son zamanlarda Volt Typhoon ve Storm-0558 dahil olmak üzere diğer Çin destekli tehdit gruplarıyla bağlantılı saldırılarda hedef alındı.

Lumen, “HiatusRAT kümesinin, ABD Savunma Sanayii Üssü’ne karşı bir cezasızlık duygusuyla uygulanabilecek başka bir ticaret aracı örneği olduğundan şüpheleniyoruz. Savunma yüklenicilerinin dikkatli olmalarını ve ağ cihazlarını HiatusRAT’ın varlığına karşı izlemelerini öneriyoruz.”