Yeni bir Android kötü amaçlı yazılım ailesi olan Herodot, mobil cihazlardaki insan davranışını taklit etmek ve güvenlik yazılımı tarafından zamanlamaya dayalı tespitten kaçınmak için giriş rutinlerinde rastgele gecikme enjeksiyonunu kullanıyor.

Threat Fabric’e göre Herodot, Brokewell’in arkasındaki operatörlerle aynı olduğuna inanılan finansal motivasyona sahip siber suçlulara hizmet olarak kötü amaçlı yazılım (MaaS) olarak sunuluyor.

Kötü amaçlı yazılım hala geliştirilme aşamasında olmasına rağmen, yeni MaaS platformunun müşterileri, SMS kimlik avı (smishing) metin mesajları aracılığıyla bunu İtalyan ve Brezilyalı kullanıcılara karşı kullanıyor.

Kaynak: Tehdit Dokusu

Kötü amaçlı SMS, birincil veriyi yükleyen ve Android 13 ve sonraki sürümlerde bulunan Erişilebilirlik izni kısıtlamalarını atlamaya çalışan özel bir bırakıcıya bağlantı içerir.

Damlalık, Erişilebilirlik ayarlarını açar, kullanıcıdan hizmeti etkinleştirmesini ister ve ardından arka planda izin verme adımlarını gizleyen sahte bir yükleme ekranı gösteren bir yer paylaşımı penceresi görüntüler.

Kendisine bu hassas izinlere erişim izni veren Herodot, artık belirli ekran koordinatlarına dokunma, kaydırma, geri gitme ve metin girme (panoya yapıştırma veya klavye yazma) gibi Android kullanıcı arayüzüyle etkileşime girebilir.

Bununla birlikte, kullanıcı arayüzündeki yazma gibi otomatik eylemler, insanlarla aynı ritim veya ritimle eşleşmeyebilir, bu da davranışların olağandışı kalıplarını arayan güvenlik yazılımı tarafından fark edilmelerini sağlar.

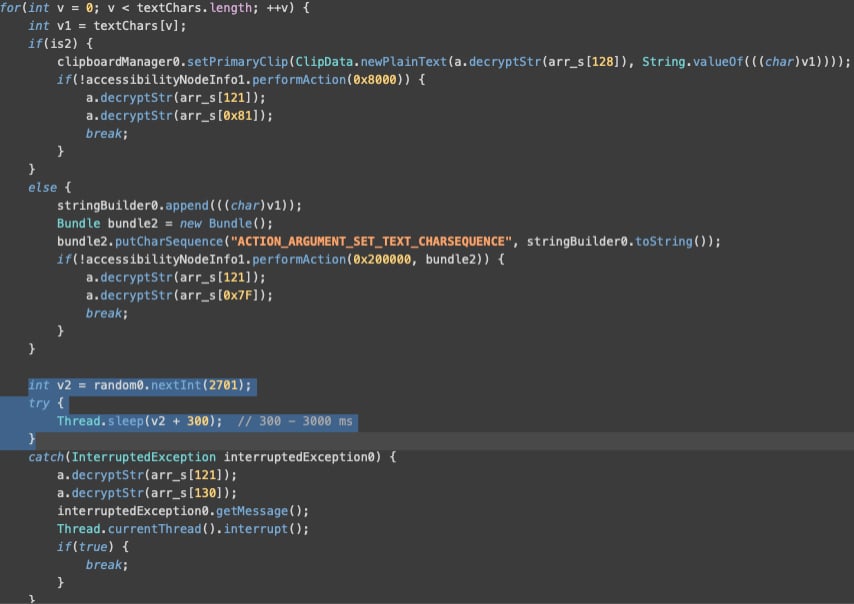

Kötü amaçlı yazılım, tespit edilmekten kaçınmak için, metin girişi eylemi için bir ‘insancıllaştırma’ mekanizması içerir; bu mekanizma, insan yazımını taklit ederek ve tespitten kaçarak 0,3 ila 3 saniyelik rastgele gecikmelerle yazmasına neden olur.

Threat Fabric şöyle açıklıyor: “Metin girişi olayları arasındaki gecikmenin bu kadar rastgele seçilmesi, kullanıcının metin girişiyle uyumlu.”

“Girişi bilinçli olarak rastgele aralıklarla geciktirerek, aktörler muhtemelen metin girişinin makine benzeri hızını tespit eden, yalnızca davranış odaklı dolandırıcılık karşıtı çözümler tarafından tespit edilmekten kaçınmaya çalışıyorlar.”

Kaynak: Tehdit Dokusu

Threat Fabric, Android kötü amaçlı yazılımlarındaki gecikmelerin genellikle uygulama kullanıcı arayüzünün bir sonraki eyleme geçmeden önce girdilere yanıt vermesine izin vermek için kullanıldığını söylüyor ve Herodot’un rastgele gecikmelerinin tamamen yeni bir yaklaşım olduğunu ve büyük olasılıkla davranışsal tespit sistemlerinden kaçınmak için uygulandığını ekliyor.

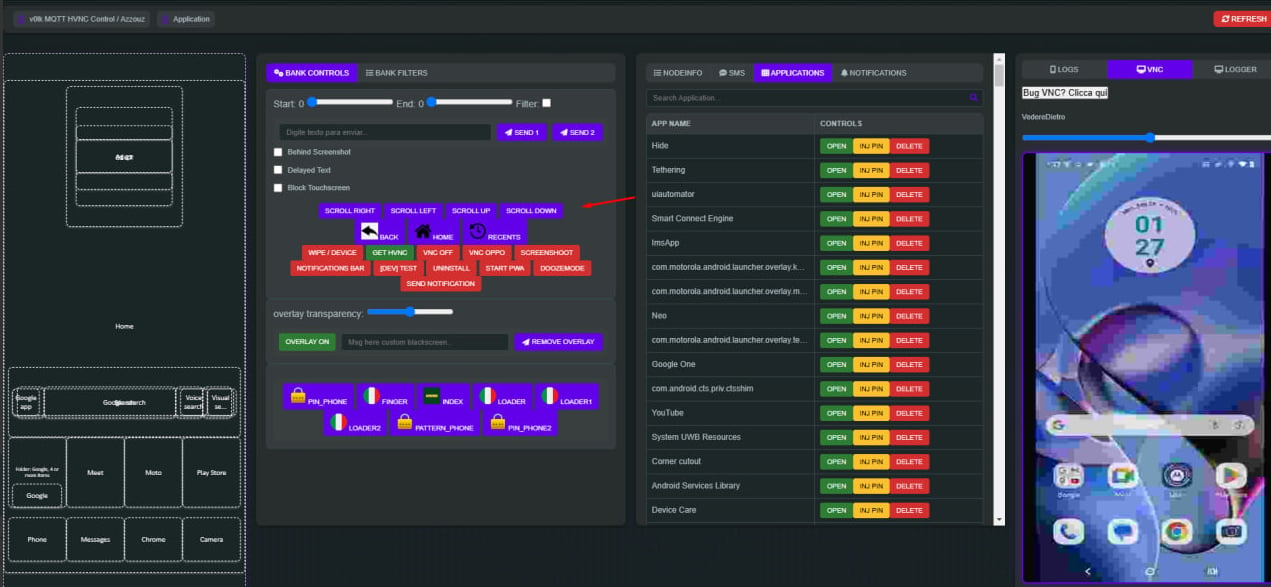

Yukarıdaki özelliklerin dışında Herodot, operatörlere aşağıdaki özellikleri de sağlar:

- Özel SMS metni seçeneklerinin bulunduğu kontrol paneli

- Hesap kimlik bilgilerini çalmak için bankacılık ve kripto uygulamalarını taklit eden sayfalar yer paylaşımı

- Dolandırıcılığı kurbandan gizleyen opak kaplamalar

- İki faktörlü kimlik doğrulama kodu müdahalesi için SMS hırsızı

- Ekran içeriğini yakalama

Kaynak: Tehdit Dokusu

Şu anda Threat Fabric, Herodot’un yedi ayrı alt alanın tespitine dayanarak çeşitli tehdit aktörleri tarafından yayıldığını bildiriyor ve bu da onun doğada benimsenmeye başladığını gösteriyor.

Bu riski azaltmak için Android kullanıcılarının, yayıncıya açıkça güvenmedikleri ve Play Korumanın cihazlarında etkin olduğundan emin olmadıkları sürece Google Play dışından APK dosyalarını indirmekten kaçınmaları gerekir.

Bu önlemlere rağmen yeni yüklenen uygulamalar için Erişilebilirlik gibi riskli izinlerin incelenip iptal edilmesi gerekiyor.

Ortamların %46’sında şifreler kırıldı; bu oran geçen yılki %25’ten neredeyse iki katına çıktı.

Önleme, tespit ve veri hırsızlığı eğilimlerine ilişkin daha fazla bulguya kapsamlı bir bakış için Picus Blue Report 2025’i hemen edinin.