Zoom ve Microsoft Teams gibi uygulamaları güvenilir altyapı yoluyla trafiği tünellemek için konferanslar tarafından kullanılan ‘Hayalet Çağrılar’ denilen yeni bir Sıkıştırma Komut ve Kontrol (C2) kaçırma yöntemi.

Ghost Calls, bir istismara güvenmeden mevcut savunmaları ve istismar karşıtı önlemleri atlamak için meşru kimlik bilgileri, WEBRTC ve özel araçlar kullanır.

Bu yeni taktik, Praetorian’ın güvenlik araştırmacısı Adam Crosser tarafından Blackhat USA’da sunuldu ve burada yeni tekniğin penetrasyon emülasyon egzersizleri yaparken kırmızı ekipler tarafından kullanılabileceği vurgulandı.

Sunumun brifingini, “Gerçek zamanlı, düşük gecikmeli iletişim için tasarlanmış ve doğal trafik röleleri olarak işlev gören küresel dağıtılmış medya sunucuları aracılığıyla çalışan Web Konferans Protokollerinden yararlanıyoruz.”

“Bu yaklaşım, operatörlerin etkileşimli C2 oturumlarını normal kurumsal trafik modellerine harmanlamasına izin veriyor ve geçici olarak birleştirilmiş bir çevrimiçi toplantıdan başka bir şey olarak görünmüyor.”

Hayalet Çağrıları Nasıl Çalışır?

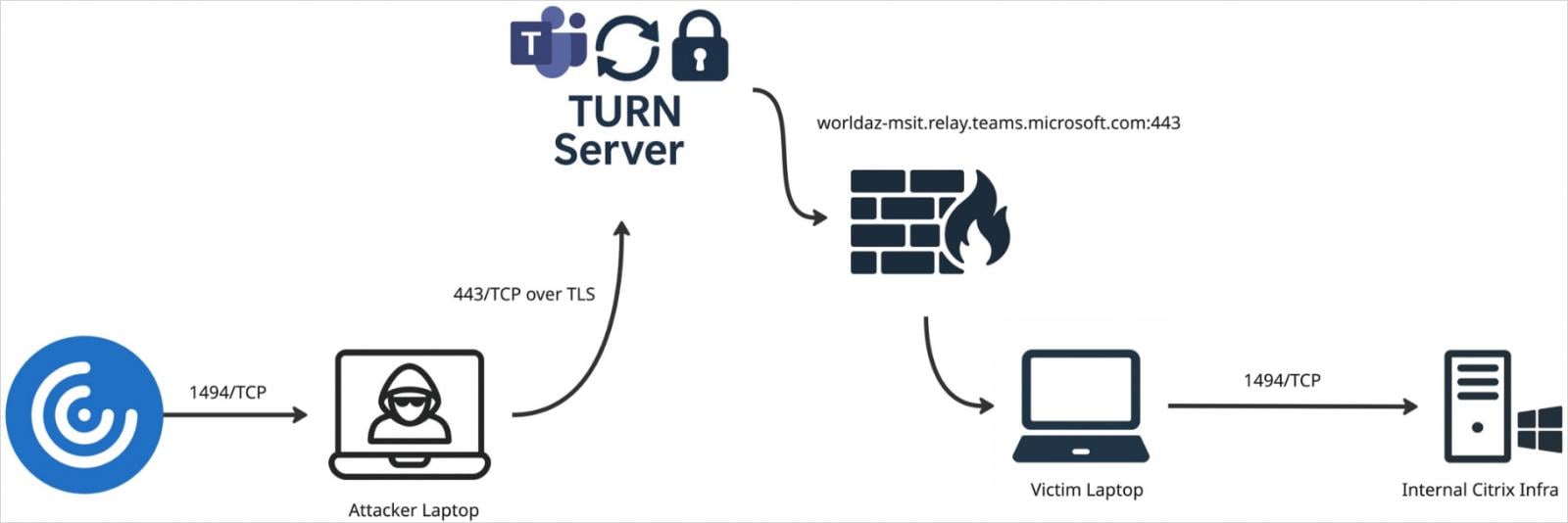

Turn (NAT çevresindeki röleler kullanılarak geçiş), NAT güvenlik duvarlarının arkasındaki cihazların doğrudan bağlantı mümkün olmadığında birbirleriyle iletişim kurmasına yardımcı olan görüntülü görüşme, VoIP ve WebRTC hizmetleri tarafından yaygın olarak kullanılan bir ağ protokolüdür.

Bir Zoom veya Teams müşterisi bir toplantıya katıldığında, hayalet çağrılarının saldırgan ve kurban arasında dönüş tabanlı bir WebRTC tüneli kurmak için kaçırabileceği geçici dönüş bilgileri alır.

Bu tünel daha sonra keyfi verileri proxy için kullanılabilir veya C2 trafiğini zoom veya ekipler tarafından kullanılan güvenilir altyapı yoluyla düzenli video konferans trafiği olarak gizlemek için kullanılabilir.

Trafik, işletmede yaygın olarak kullanılan meşru alanlar ve IP’ler aracılığıyla yönlendirildiğinden, kötü amaçlı trafik güvenlik duvarlarını, vekilleri ve TLS incelemesini atlayabilir. Ayrıca, WebRTC trafiği şifrelenir, bu yüzden iyi gizlidir.

Bu araçları kötüye kullanarak, saldırganlar aynı zamanda yüksek performans, güvenilir bağlantı ve 443 bağlantı noktası üzerinden hem UDP hem de TCP kullanmanın uyarlanabilirliğinden yararlanırken kendi alanlarını ve altyapılarını açığa çıkarmaktan kaçınırlar.

Buna karşılık, geleneksel C2 mekanizmaları yavaş, göze çarpıyor ve genellikle VNC işlemlerini kolaylaştırmak için gereken gerçek zamanlı değişim yeteneklerinden yoksundur.

Kaynak: Praetorian

Turnt-ing

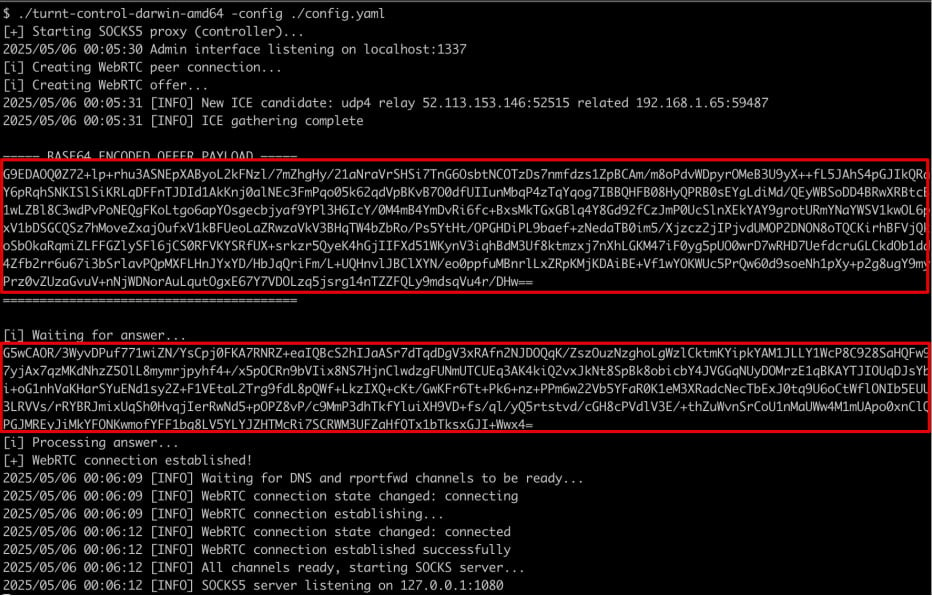

Crosser’ın araştırması, Zoom ve ekipler tarafından sağlanan WebRTC Turn sunucuları aracılığıyla C2 trafiğini tünelleme için kullanılabilen ‘Turnt’ adlı özel bir açık kaynak (GitHub’da mevcut) yardımcı programının geliştirilmesiyle sonuçlandı.

Turnt, iki bileşenden oluşur, yani saldırganın yanında çalışan bir denetleyici ve tehlikeye atılan bir ana bilgisayarda dağıtılan bir röle.

Denetleyici, dönüş boyunca tünellenen bağlantıları kabul etmek için bir SOCKS proxy sunucusu çalıştırır. Röle, Turn kimlik bilgilerini kullanarak denetleyiciye geri bağlanır ve sağlayıcının Turn sunucusu aracılığıyla bir WebRTC veri kanalı ayarlar.

Kaynak: Praetorian

Turnt, proxy, yerel veya uzak bağlantı noktası yönlendirme, veri eksfiltrasyonu ve gizli VNC (sanal ağ hesaplama) trafik tünelini kolaylaştırabilir.

Ghost Calls, Zoom veya Microsoft ekiplerinde herhangi bir güvenlik açıkından yararlanmasa da, BleepingComputer her iki satıcıya da fizibilitesini azaltmak için ek korumalar getirmeyi planlayıp planlamadıklarını sormak için temasa geçti. Her ikisinden de yanıt aldığımızda bu gönderiyi güncelleyeceğiz.

Şifre mağazalarını hedefleyen kötü amaçlı yazılımlar, saldırganlar gizli mükemmel soygun senaryolarını yürütürken, kritik sistemleri sızdırarak ve sömürerek 3 kat arttı.

Saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 Miter ATT & CK tekniklerini keşfedin.