Google Cloud, AWS ve Azure gibi çok sayıda Bulut Hizmeti sağlayıcısının, “LeakyCLI” olarak adlandırılan yeni bir güvenlik açığına sahip olduğu keşfedildi.

Adından da anlaşılacağı gibi, Google Cloud (Gcloud CLI), AWS (AWSCLI) ve Azure’un (Azure CLI) komut satırı arayüzleri, hassas bilgileri ortam değişkenleri biçiminde açığa çıkarır.

Bu güvenlik açığına CVE-2023-36052 atanmış ve önem derecesi 8,6 (Yüksek).

Bu güvenlik açığından yararlanılırsa, tehdit aktörleri daha sonra herhangi bir kaynağa erişim sağlamak için kullanılabilecek kimlik bilgileri, kullanıcı adları, parolalar ve anahtarlar gibi çok sayıda hassas bilgiye erişim sağlayabilir.

Sömürü GitHub eylemleri gibi araçlar aracılığıyla yapılabilir.

LeakyCLI: Yeni Güvenlik Açığı

Cyber Security News ile paylaşılan raporlara göre CLI’ler, kullanıcıların bulut hizmetlerini yönetmesi ve belgelenmiş Rest API isteklerini kullanarak yapılandırma veya diğer konular hakkında bilgi toplaması için Bulut Hizmeti satıcıları tarafından sağlanan araçlardır.

Free Live Webinar.for DIFR/SOC Teams: En İyi 3 KOBİ Siber Saldırı Vektörünün Güvenliğini Sağlama - Buradan Kayıt Olun

Ayrıca bu CLI’ler, belgelenen bu Rest API isteklerinin kullanımının ortam değişkenlerinin yanı sıra kaynaklarla ilgili yapılandırma bilgilerini de açığa çıkarabildiği CI/CD (Sürekli Entegrasyon ve Sürekli Dağıtım) ortamlarında da kullanılır.

Ayrıca tüm bu sorunlar Azure işlevleri, Google Cloud işlevleri ve AWS Lambda gibi sunucusuz bir ortamda mevcuttur.

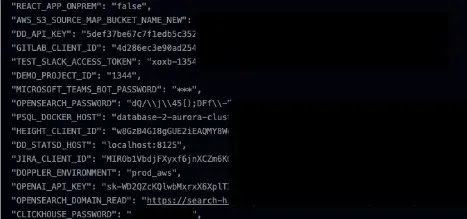

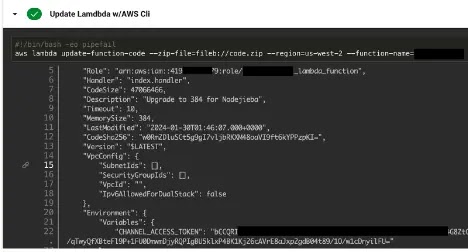

AWS CLI Sızıntısı

AWS’de, aws lambda get-function-configuration ve aws lambda get-function gibi lambda API istekleri, ortam yapılandırması ve işlev bilgileri hakkında bilgi toplamak için kullanılabilir.

Ancak stdout’a verilen çıktı aynı zamanda ortam değişkeni bilgisini de içerir.

Kuruluşlardan bazıları, AWS klasör adı, şifreler veya diğer anahtarlar gibi hassas bilgileri, bu komutlar AWS CLI’de çalıştırıldığında açığa çıkan ortam değişkenlerinde saklar.

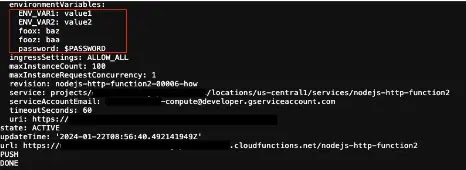

GCloud CLI Sızıntısı

AWS CLI’ye benzer şekilde GCloud CLI da gcloud işlevlerinin dağıtımı gibi belirli komutlar sunar

Ancak stdout’ta verilen yanıtlar, tanımlanmış veya önceden tanımlanmış ortam değişkenlerini açığa çıkarır.

Bazı ekstrem durumlarda, stdout ayrıca önceden var olan ortam değişkenlerini veya ifşa edilen bulut işlevindeki parolalar gibi hassas bilgileri içerebilen derleme günlüklerini de içerir.

Kavramın ispatı

AWS

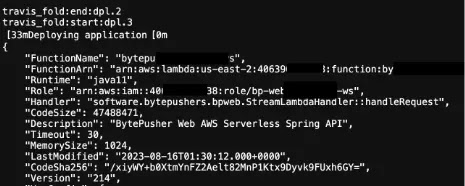

Bu güvenlik açığının varlığını ve ciddiyetini kanıtlamak için araştırmacılar aşağıdaki komutu kullanarak GitHub eylemleri, CircleCI ve TravisCI aracılığıyla bilgi sızdırdı.

“aws lambda” VE (“güncelleme-işlev-yapılandırması” VEYA “güncelleme-işlev-kodu” VEYA “yayınlama-versiyonu”) VE (yol:.github/workflows VEYA yol:.circleci VEYA yol:.travis)

Bu komutun sonucu, manuel ve sınırlı prosedürlerle düzinelerce projeye daraltılan 1000’den fazla isabet içeriyordu.

Ortaya çıkan depolardan bazıları, ortam değişkenleri, parolalar ve anahtarlar gibi hassas bilgileri sızdıran günlüklerden oluşuyordu.

Diğer durumlarda, hesap kimlikleri veya S3 grup adları gibi özel olduğu kabul edilmeyen diğer bilgiler açığa çıkar.

Bununla birlikte, hassas bilgilerin hesap kimlikleri (özel değil) ile şifreler ve anahtarlar (Özel) arasında değiştiği durumlar da vardı.

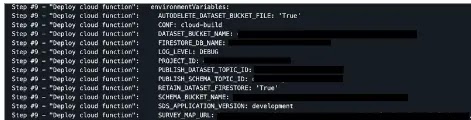

GCP

Araştırmacılar, Github Actions, CircleCI, TravisCI ve Cloudbuild’i hedeflemek amacıyla Google Cloud CLI’yi test etmek için aşağıdaki komutu kullandılar.

Sonuçta ortaya çıkan isabetler yalnızca 137 veri havuzuna katkıda bulundu ancak bunların çoğu proje adları, hizmet hesapları ve ortam değişkenleri gibi çeşitli hassas bilgilerden oluşuyordu.

“gcloud fonksiyonları dağıtımı” VE (“–set-env-vars” VEYA “–update-env-vars” VEYA “–remove-env-vars”) VE (yol:.github/workflows VEYA yol:.circleci VEYA yol: .travis VEYA yol:cloudbuild)

Özel depoların bulut oluşturma günlüklerini nasıl getirebildiklerine dair kısa bir bilgi sağlamak için araştırmacılar, bu oluşturma günlüklerini GitHub içinde görüntülemelerine olanak tanıyan bulut oluşturma GitHub entegrasyon uygulamasını kullandı.

Tehdit aktörleri bu bulut oluşturma günlüklerini ele geçirir ve bu hassas bilgileri toplarsa, bunları, açığa çıkan ortam değişkenlerini kullanarak ayrıcalıklarını diğer hizmetlere yükseltmek için kullanabilirler.

Azaltma

AWS

- AWS kullanıcılarının aşağıdaki adımları izlemeleri önerilir

- Hassas bilgileri depolamak için ortam değişkenlerini kullanmayın

- Hassas bilgiler içermediklerinden emin olmak için derleme günlüklerini inceleyin

- Günlüklerin erişimini ve kapsamını belirli kullanım durumlarıyla sınırlandırın

GCP

Google Cloud kullanıcıları için CLI’den gelen çıktı şu şekilde bastırılabilir: – kullanıcı çıkışı etkin değil bayrak. Ayrıca, kimlik bilgilerinin saklanması için Sırlar yöneticisi işlevinin kullanılması da önerilir.

Azure kullanıcılarının bu güvenlik açığını azaltmanın bir yolu olarak CLI sürümlerinizi en son sürüme yükseltmeleri önerilir.

Looking to Safeguard Your Company from Advanced Cyber Threats? Deploy TrustNet to Your Radar ASAP.