Güvenlik araştırmacıları, PC’lerde ve sunucularda güvenliği kapatmak ve bootkit kötü amaçlı yazılım yüklemek için kullanılabilen CVE-2025-3052 olarak izlenen yeni bir güvenli önyükleme bypass’ı açıkladılar.

Kusur, Microsoft’un “UEFI CA 2011” sertifikasına güvenen hemen hemen her sistemi etkiler, bu da güvenli bagajı destekleyen hemen hemen tüm donanımdır.

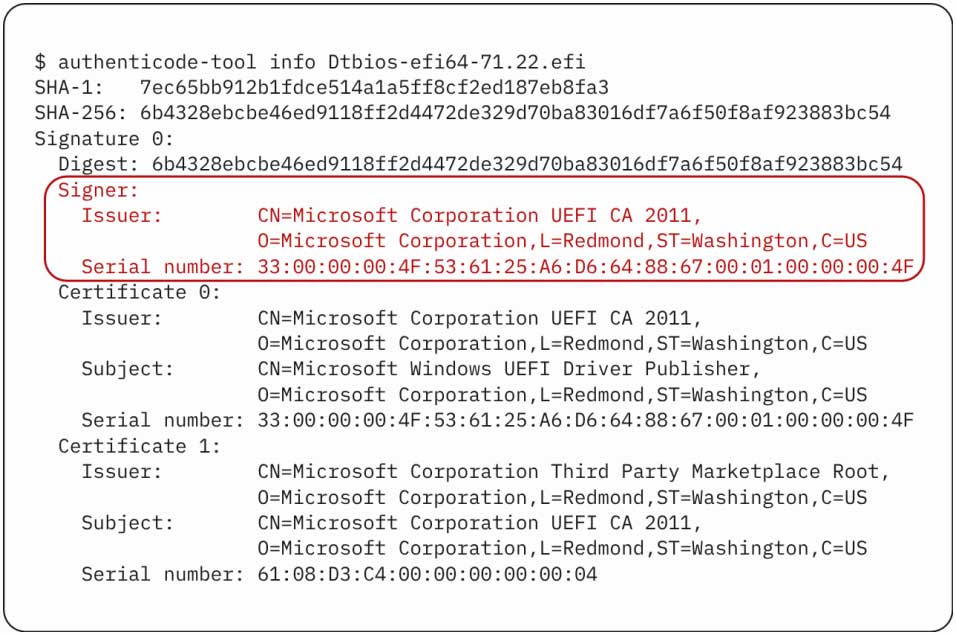

Binarly araştırmacı Alex Matrosov, Microsoft’un UEFI imzalama sertifikasıyla imzalanmış bir bios yanıp sönen yardımcı program bulduktan sonra CVE-2025-3052 kusurunu keşfetti.

Yardımcı program başlangıçta engebeli tabletler için tasarlanmıştır, ancak Microsoft’un UEFI sertifikasıyla imzalandığı için, herhangi bir güvenli önyükleme etkin sistemde çalışabilir.

Daha ileri araştırmalar, savunmasız modülün en azından 2022’nin sonlarından beri vahşi doğada dolaştığını ve daha sonra Binarly’nin onu tespit ettiği 2024’te Virustotal’a yüklediğini keşfetti.

Binarly, 26 Şubat 2025’te CERT/CC’ye kusurunu açıkladı ve CVE-2025-3052 Salı günü Microsoft Haziran 2025 yamasının bir parçası olarak bugün hafifletildi.

Bununla birlikte, bu işlem sırasında Microsoft, kusurun iptal veritabanına eklenen 13 modülü etkilediğini belirledi.

Binarly, “Triyaj süreci sırasında Microsoft, sorunun başlangıçta inanıldığı gibi sadece tek bir modül olmadığını, ancak aslında 14 farklı modül olduğunu belirledi.”

Diyerek şöyle devam etti: “Bu nedenle, 10 Haziran 2025 Salı günü Yama sırasında piyasaya sürülen güncellenmiş DBX 14 yeni karma içeriyor.”

Güvenli önyükleme bypass

Kusur, UEFI ürün yazılımı kullanan çoğu modern sistemde güvenilen Microsoft’un UEFI CA 2011 sertifikasıyla imzalanan meşru bir BIOS güncelleme yardımcı programından kaynaklanmaktadır.

Kaynak: Binarly

Bu yardımcı program, doğrulamadan kullanıcı tarafından imal edilebilir bir NVRAM değişkeni (Ihisiparambuffer) okur. Bir saldırganın bir işletim sisteminde yönetici hakları varsa, bu değişkeni değiştirebilir, böylece UEFI önyükleme işlemi sırasında bellek konumlarına yazılır. Bu, işletim sistemi veya hatta çekirdek yüklenmeden önce yapılır.

Bu güvenlik açığını kullanarak Binarly, güvenli botu uygulamak için kullanılan ‘GSecurity2’ Global değişkeni sıfırlamak için bir kavram kanıtı yarattı.

Binarly raporunda, “Kavram kanıtı (POC) için, küresel değişken GSecurity2’nin üzerine yazmayı seçtik.”

“Bu değişken, LoadImage işlevinin güvenli önyüklemeyi uygulamak için kullandığı Security2 mimari protokolüne bir işaretçi tutar. Sıfır olarak ayarlayarak, imzasız UEFI modüllerinin yürütülmesine izin vererek güvenli bir şekilde önyüklemeyi devre dışı bırakırız.”

Saldırganlar devre dışı bırakıldıktan sonra, işletim sisteminden gizlenebilen ve diğer güvenlik özelliklerini kapatabilen BootKit kötü amaçlı yazılımları yükleyebilir.

CVE-2025-3052’yi düzeltmek için Microsoft, etkilenen modül karmalarını güvenli önyükleme DBX iptal listesine ekledi. Binarly ve Microsoft, kullanıcıları cihazlarını korumak için günümüz güvenlik güncellemeleri aracılığıyla güncellenmiş DBX dosyasını derhal yüklemeye çağırıyor.

Ayrıca bugün, Insyde H2O’ya dayanan UEFI uyumlu ürün yazılımını etkileyen başka bir güvenli önyükleme baypası Nikolaj Schlej tarafından açıklandı. Hydroph0bia olarak adlandırılan ve CVE-2025-4275 olarak izlenen kusur, Insyde’ye bildirildi ve açıklamadan 90 gün sonra yamalı.

Binarly, POC’larının güvenli bagajı nasıl devre dışı bırakabileceğini ve işletim sistemi botlarından önce bir mesajın görüntülenmesine neden olabileceğini gösteren bir video paylaştı.

https://www.youtube.com/watch?v=bx6tfpcccxk

Yama, karmaşık senaryolar, uzun saatler ve sonsuz yangın tatbikatları anlamına gelir. Artık değil.

Bu yeni kılavuzda Tines, modern BT kuruluşlarının otomasyonla nasıl dengelendiğini bozuyor. Daha hızlı yama, ek yükü azaltın ve stratejik çalışmaya odaklanın – karmaşık komut dosyaları gerekmez.