Yeni Golang botnet’i “Zergeca” tespit edilmekten kaçınıyor ve DDoS saldırıları başlatıyor. IoT cihazlarınızın güvenlik açıklarına karşı tamamen yamalandığından ve enfeksiyonu önlemek için güvenli parolalar kullandığından emin olun.

QiAnXin XLab’daki siber güvenlik araştırmacıları, Golang tabanlı yeni bir botnet olan “Zergeca”yı tespit etti. XLab’ın Siber Tehdit İçgörü Analizi (CTIA) sisteminin çabalarıyla keşfedilen botnet, gelişmiş dağıtılmış hizmet reddi saldırıları (DDoS saldırıları) gerçekleştirebiliyor ve bir dizi başka kötü amaçlı işlevselliğe sahip.

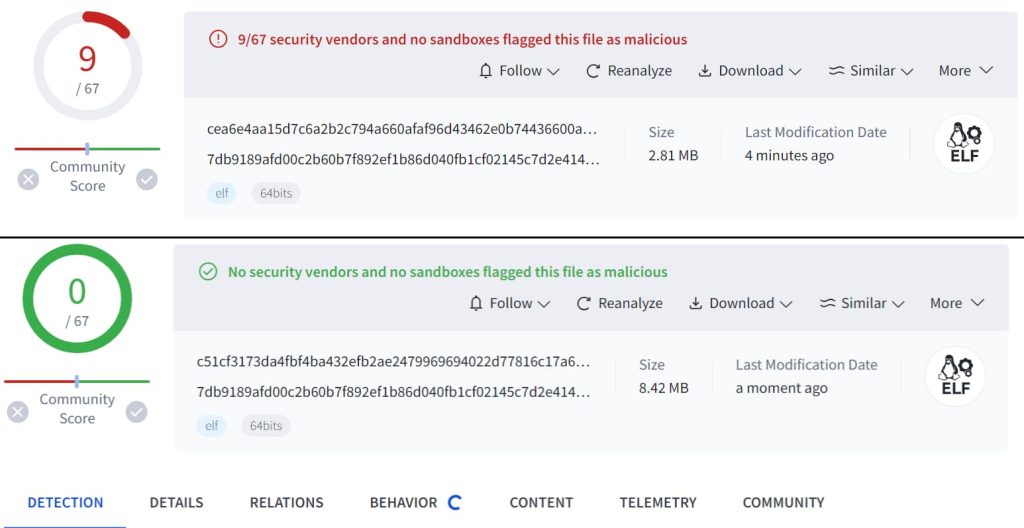

Keşif, şüpheli bir dosyanın CTIA sistemi tarafından işaretlendiği 20 Mayıs 2024’te başladı. Rusya’dan VirusTotal’a yüklenen dosya, değiştirilmiş bir UPX ile paketlenmişti ve başlangıçta antivirüs motorları tarafından algılanmaktan kaçındı.

Aynı günün ilerleyen saatlerinde, Almanya’dan aynı özelliklere sahip başka bir dosya yüklendi ve bu da daha fazla şüpheye yol açtı. Araştırmacılar, kapsamlı bir analiz sonucunda dosyanın Golang’da uygulanan karmaşık bir botnet’in parçası olduğunu doğruladılar.

QiAnXin XLab’ın raporuna göre, Zergeca sıradan bir botnet değil. Altı farklı DDoS saldırı yöntemini destekliyor ve proxy, tarama, kendi kendini yükseltme, kalıcılık, dosya transferi, ters kabuk ve hassas cihaz bilgilerini toplama yetenekleri sunuyor.

Ayrıca botnet, HTTPS üzerinden DNS (DoH) ve şifreli komuta ve kontrol (C2) iletişimi için Smux kütüphanesini tercih eden birden fazla DNS çözümleme yöntemi de dahil olmak üzere benzersiz ağ iletişim tekniklerini kullanır.

Botnet’in C2 altyapısının dikkate değer bir geçmişi var. Ana C2 IP adresi olan 84.54.51.82, Eylül 2023’ten bu yana iki Mirai botnet varyantına bağlandı. Bu, Zergeca’nın yaratıcısının daha önce Mirai tabanlı saldırıları yönetmiş olması nedeniyle botnet operasyonlarında önemli deneyime sahip olduğunu gösteriyor.

Haziran başında XLab’ın komut izleme sistemi, mevcut Zergeca örnekleri tarafından desteklenmeyen yeni bir DDoS komutu olan vektör 7’yi tespit etti. Bu, botnet’in yazarının yeteneklerini aktif olarak geliştirdiğini ve güncellediğini gösterdi. 19 Haziran’da, bu yeni vektörü destekleyen yeni bir Zergeca örneği yakalandı ve devam eden geliştirme çabaları doğrulandı.

Kapsamlı işlevselliğine rağmen, Zergeca örnekleri düşük bir tespit oranına sahiptir. Analiz, çoğu antivirüs çözümünün kötü amaçlı yazılımları dosya karmalarına göre sınıflandırdığını gösterdi. Bu nedenle, dosyanın karmasındaki herhangi bir değişiklik, örneğin ek baytlar eklemek, tespit etkinliğini önemli ölçüde azaltır. Bu, bir Zergeca örneğinin tespit oranının UPX paketlenmiş durumundan çıkarıldıktan sonra sıfıra düştüğünde gösterilmiştir.

Botnet’in kalıcılığı, kötü amaçlı yazılımın cihaz yeniden başlatıldıktan veya işlem sonlandırıldıktan sonra bile etkin kalmasını sağlayan sistem hizmetleri aracılığıyla elde edilir. Ek olarak, Zergeca’nın “Silivaccine” modülü, enfekte cihazlar üzerinde özel kontrolü sürdürmek için rekabet eden kötü amaçlı yazılımları agresif bir şekilde kaldırır.

Zergeca’nın yayılmasının birincil yöntemi zayıf Telnet parolalarını ve bilinen güvenlik açıklarını (örneğin, CVE-2022-35733, CVE-2018-10562) istismar etmeyi içerir. Zergeca’ya atfedilen son DDoS saldırıları Kanada, Amerika Birleşik Devletleri ve Almanya gibi bölgeleri hedef aldı ve ackFlood saldırısı en yaygın olanıydı.

İLGİLİ KONULAR

- Mirai Benzeri Botnet, DDoS Saldırılarıyla Zyxel NAS Cihazlarını Hedef Alıyor

- Mirai tabanlı NoaBot Botnet, Cryptominer ile Linux Sistemlerine Saldırıyor

- Goldoon Botnet 9 Yıllık Bir Açığı Kullanarak D-Link Cihazlarına Saldırıda Bulundu

- Rus Hackerlar Veri ve Botnet Oluşturma İçin Ubiquiti Yönlendiricilerini Hedef Aldı

- ABD Hükümetinin DDoS Koruması Rehberlik Güncellemesinin İncelenmesi