Yeni Glove Stealer kötü amaçlı yazılımı, tarayıcı çerezlerini çalmak için Google Chrome’un Uygulamaya Bağlı (Uygulamaya Bağlı) şifrelemesini atlayabilir.

Bunu ilk kez yakın zamanda gerçekleşen bir kimlik avı kampanyasını araştırırken fark eden Gen Digital güvenlik araştırmacılarının söylediği gibi, bu bilgi çalan kötü amaçlı yazılım “nispeten basit ve minimum düzeyde gizleme veya koruma mekanizması içeriyor”, bu da büyük olasılıkla erken gelişim aşamalarında olduğunu gösteriyor.

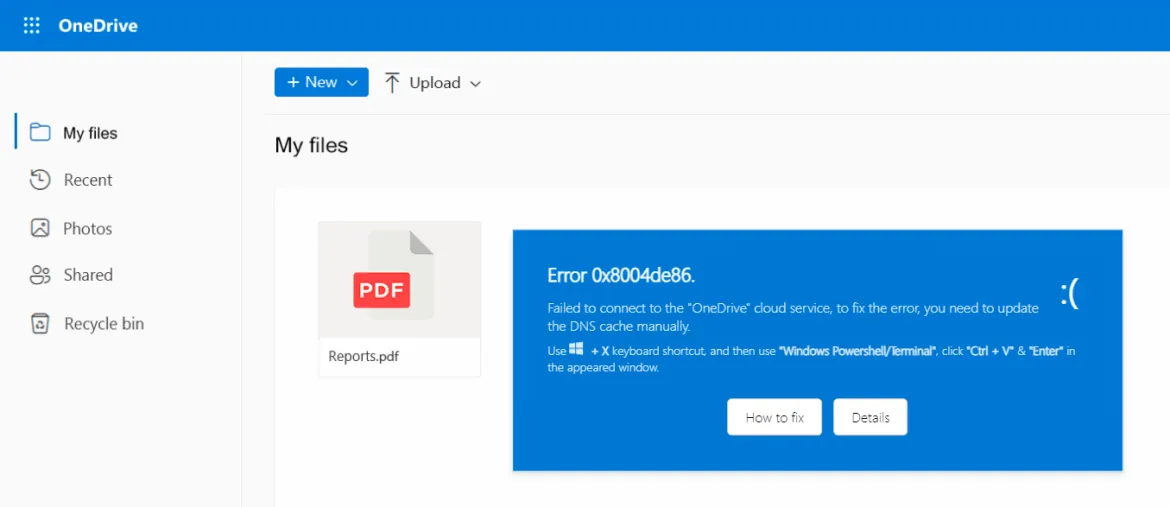

Tehdit aktörleri, saldırıları sırasında, ClickFix enfeksiyon zincirinde kullanılanlara benzer sosyal mühendislik taktikleri kullandı; burada potansiyel kurbanlar, kimlik avı e-postalarına eklenen HTML dosyalarında görüntülenen sahte hata pencerelerini kullanarak kötü amaçlı yazılım yüklemeleri için kandırılıyor.

Glove Stealer .NET kötü amaçlı yazılımı, Firefox ve Chromium tabanlı tarayıcılardan (örneğin, Chrome, Edge, Brave, Yandex, Opera) çerezleri çıkarıp sızdırabilir.

Ayrıca tarayıcı uzantılarından kripto para birimi cüzdanlarını, Google, Microsoft, Aegis ve LastPass kimlik doğrulama uygulamalarından 2FA oturum belirteçlerini, Bitwarden, LastPass ve KeePass’tan şifre verilerini ve Thunderbird gibi posta istemcilerinden gelen e-postaları çalabiliyor.

Kötü amaçlı yazılım araştırmacısı Jan Rubín, “Tarayıcılardan özel verileri çalmanın yanı sıra, 280 tarayıcı uzantısından ve 80’den fazla yerel olarak yüklenmiş uygulamadan oluşan bir listeden hassas bilgileri de sızdırmaya çalışıyor” dedi.

“Bu uzantılar ve uygulamalar genellikle kripto para birimi cüzdanlarını, 2FA kimlik doğrulayıcılarını, şifre yöneticilerini, e-posta istemcilerini ve diğerlerini içerir.”

Temel Uygulamaya Bağlı şifreleme atlama yetenekleri

Glove Stealer, Chromium web tarayıcılarından kimlik bilgilerini çalmak için Google’ın Temmuz ayında Chrome 127 tarafından sunulan Uygulamaya Bağlı şifreleme çerez hırsızlığı savunmasını atlıyor.

Bunu yapmak için, güvenlik araştırmacısı Alexander Hagenah tarafından geçen ay açıklanan yöntemi takip ediyor ve Uygulamaya Bağlı şifrelenmiş anahtarların şifresini çözmek ve almak için Chrome’un kendi COM tabanlı IElevator Windows hizmetini (SYSTEM ayrıcalıklarıyla çalışıyor) kullanan bir destekleyici modül kullanıyor.

Kötü amaçlı yazılımın, bu modülü Google Chrome’un Program Dosyaları dizinine yerleştirmek ve şifrelenmiş anahtarları almak üzere kullanmak için öncelikle ele geçirilen sistemlerde yerel yönetici ayrıcalıklarına sahip olması gerektiğini unutmamak önemlidir.

Araştırmacı g0njxa’nın Ekim ayında BleepingComputer’a söylediği gibi, kağıt üzerinde etkileyici olmasına rağmen, Glove Stealer’ın hala erken gelişim aşamasında olduğuna işaret ediyor çünkü bu, diğer bilgi hırsızlarının çoğunun tüm Google Chrome sürümlerinden çerezleri çalmak için zaten aştığı temel bir yöntem.

Kötü amaçlı yazılım analisti Russian Panda daha önce BleepingComputer’a Hagenah’nın yönteminin, Google’ın Chrome Uygulamaya Bağlı şifrelemeyi ilk kez uygulamasından sonra diğer kötü amaçlı yazılımların uyguladığı erken atlama yaklaşımlarına benzediğini söylemişti.

Birden fazla bilgi hırsızı kötü amaçlı yazılım operasyonu artık yeni güvenlik özelliğini atlayarak “müşterilerinin” Google Chrome çerezlerini çalmasına ve şifresini çözmesine olanak tanıyabiliyor.

“Bu kod [xaitax’s] Google geçen ay BleepingComputer’a verdiği demeçte, “yönetici ayrıcalıkları gerektiriyor, bu da bu tür saldırıları başarılı bir şekilde gerçekleştirmek için gereken erişim miktarını başarıyla artırdığımızı gösteriyor” dedi.

Ne yazık ki, Uygulamaya Bağlı şifrelemeyi atlamak için yönetici ayrıcalıkları gerekli olmasına rağmen, bu durum, devam eden bilgi çalmaya yönelik kötü amaçlı yazılım kampanyalarının sayısında henüz gözle görülür bir azalma yaratmadı.

Saldırılar, Google’ın savunmasız sürücüler, sıfır gün güvenlik açıkları, kötü amaçlı reklamcılık, hedef odaklı kimlik avı, StackOverflow yanıtları ve GitHub sorunlarına yönelik sahte düzeltmeler yoluyla potansiyel kurbanları hedef alarak Uygulamaya Bağlı şifrelemeyi ilk kez uyguladığı Temmuz ayından bu yana arttı.