Güvenlik araştırmacıları, Windows Filtreleme Platformunu kötüye kullanarak kullanıcının ayrıcalıklarını yükselterek Windows’taki en yüksek izin düzeyi olan SYSTEM ayrıcalıklarını artıran bir araç olan NoFilter’ı piyasaya sürdü.

Bu yardımcı program, bir saldırganın daha yüksek izinlerle kötü amaçlı kod çalıştırması veya başka bir kullanıcı virüslü cihazda zaten oturum açmış olduğundan kurban ağında yatay olarak hareket etmesi gereken istismar sonrası senaryolarda faydalıdır.

Erişim belirteci çoğaltma

Microsoft, Windows Filtreleme Platformunu (WFP) “ağ filtreleme uygulamaları oluşturmaya yönelik bir platform sağlayan bir dizi API ve sistem hizmeti” olarak tanımlıyor.

Geliştiriciler, ağ verilerini hedefe ulaşmadan önce filtreleyebilen veya değiştirebilen kod, ağ izleme araçlarında, izinsiz giriş tespit sistemlerinde veya güvenlik duvarlarında görülen yetenekler oluşturmak için WFP API’yi kullanabilir.

Siber güvenlik şirketi Deep Instinct’teki araştırmacılar, çok fazla kanıt bırakmadan ve çok sayıda güvenlik ürünü tarafından tespit edilmeden bir Windows makinesindeki ayrıcalıkları yükseltmek için üç yeni saldırı geliştirdi.

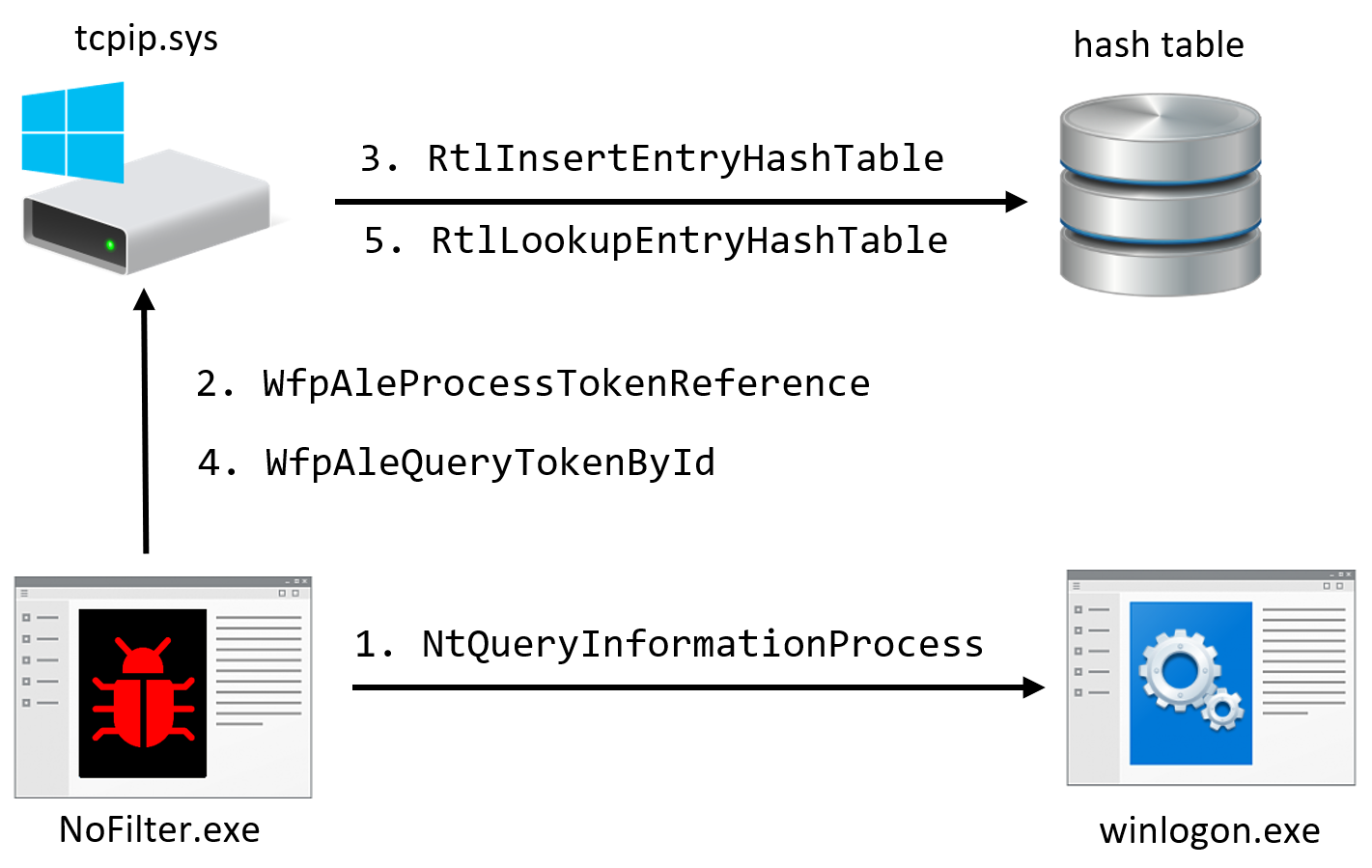

İlk yöntem, erişim belirteçlerinin, kullanıcıları tanımlayan kod parçalarının ve iş parçacıklarının ve süreçlerin güvenlik bağlamındaki izinlerinin çoğaltılması için WFP’nin kullanılmasına olanak tanır.

Bir iş parçacığı ayrıcalıklı bir görevi yürüttüğünde, güvenlik tanımlayıcıları ilgili belirtecin gerekli erişim düzeyine sahip olup olmadığını doğrular.

Deep Instinct güvenlik araştırmacısı Ron Ben Yizhak, NtQueryInformationProcess işlevinin çağrılmasının, bir sürecin tuttuğu tüm belirteçleri içeren tanıtıcı tablosunun alınmasına olanak sağladığını açıklıyor.

Yizhak, teknik bir blog yazısında “Bu tokenlara yönelik tanıtıcılar, başka bir işlemin SİSTEM’e aktarılması için kopyalanabilir” diye belirtiyor.

Araştırmacı, Windows işletim sistemindeki önemli bir sürücünün tcpip.sys durum bilgisi olan filtreleme için WPF ALE (Uygulama Katmanı Uygulaması) çekirdek modu katmanlarına yönelik aygıt GÇ istekleri tarafından çağrılabilecek çeşitli işlevlere sahiptir.

“Cihaz IO isteği WfpAleProcessTokenReference’ı çağırmak için gönderildi. Hizmetin adres alanına eklenecek, SYSTEM’e ait hizmetin belirtecini kopyalayacak ve onu karma tablosunda saklayacak” – Ron Ben Yizhak

NoFilter aracı, bir belirteci çoğaltmak ve böylece ayrıcalık yükseltmeyi sağlamak için WPF’yi bu şekilde kötüye kullanır.

kaynak: Derin İçgüdü

Araştırmacı, DuplicateHandle’a yapılan çağrıdan kaçınılmasının gizliliği artırdığını ve birçok uç nokta algılama ve yanıt çözümünün muhtemelen kötü niyetli eylemi kaçıracağını söylüyor.

SİSTEM ve yönetici erişim belirtecini alma

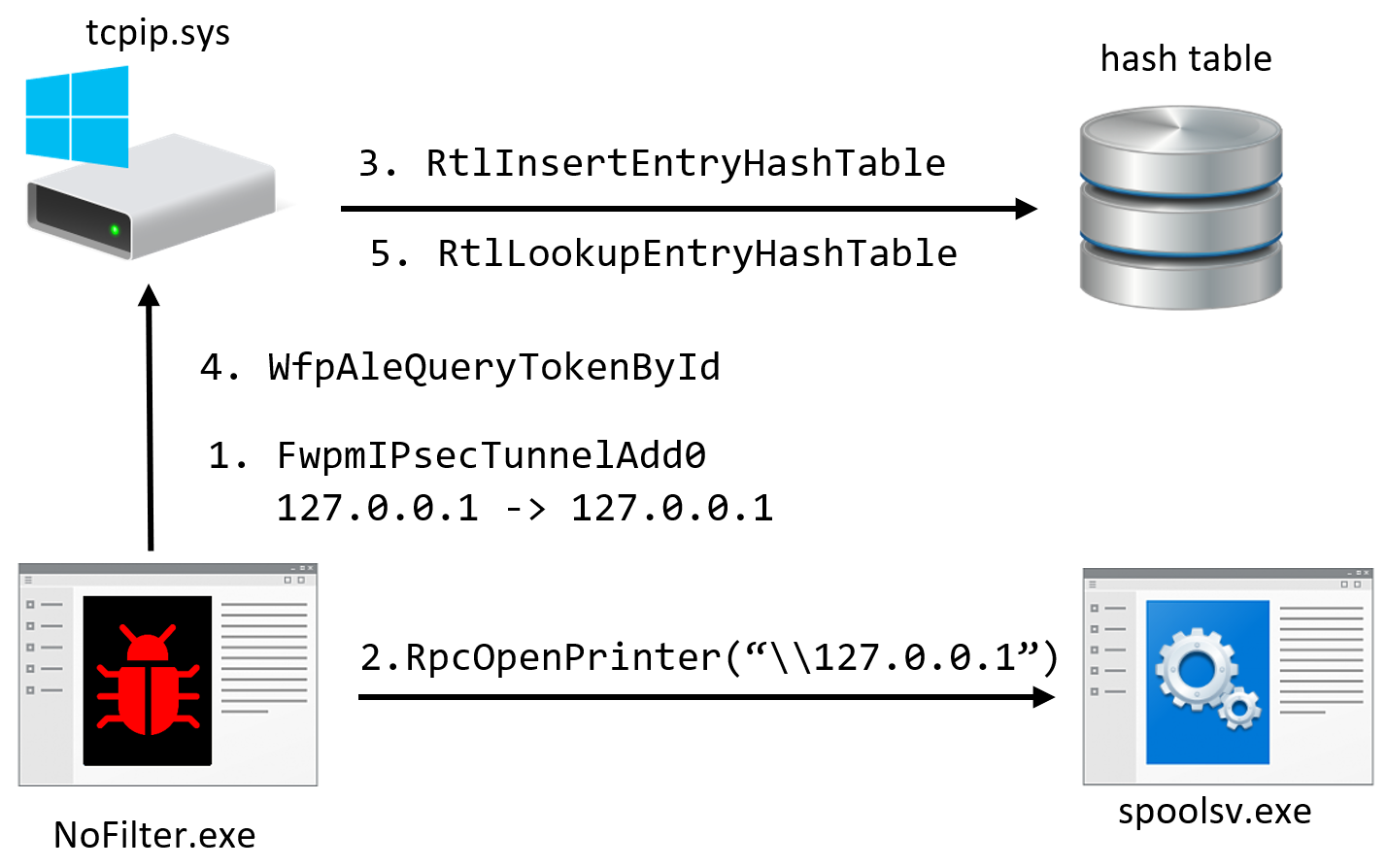

İkinci bir teknik, bir IPSec bağlantısının tetiklenmesini ve Yazdırma Biriktiricisi hizmetinin kötüye kullanılarak tabloya bir SİSTEM belirteci eklenmesini içerir.

RpcOpenPrinter işlevinin kullanılması, bir yazıcının -tanıtıcısını ada göre alır. Adı “\\127.0.0.1” olarak değiştirdiğinizde hizmet, yerel ana bilgisayara bağlanır.

RPC çağrısının ardından, bir SYSTEM belirtecini almak için WfpAleQueryTokenById’ye yönelik birden fazla cihaz GÇ isteği gereklidir.

kaynak: Derin İçgüdü

Yizhak, bir IPSec ilkesini yapılandırmanın genellikle ağ yöneticileri gibi meşru ayrıcalıklı kullanıcılar tarafından yapılan bir eylem olması nedeniyle bu yöntemin ilk yöntemden daha gizli olduğunu söylüyor.

“Ayrıca politika iletişimi değiştirmiyor; hiçbir hizmet bundan etkilenmemelidir ve ağ etkinliğini izleyen EDR çözümleri büyük olasılıkla yerel ana makineye olan bağlantıları göz ardı edecektir.”

Yizhak’ın gönderisinde anlatılan üçüncü bir teknik, ele geçirilen sistemde yanal hareket amacıyla oturum açan başka bir kullanıcının jetonunun elde edilmesine olanak tanıyor.

Araştırmacı, erişim tokenının hash tablosuna eklenebilmesi durumunda, oturum açmış bir kullanıcının izinleriyle bir süreç başlatmanın mümkün olduğunu söylüyor.

Oturum açmış kullanıcı olarak çalışan Uzaktan Prosedür Çağrısı (RPC) sunucularını aradı ve etki alanı yöneticisi olarak çalışan ve bir RPC arayüzünü açığa çıkaran işlemleri bulmak için bir komut dosyası çalıştırdı.

Araştırmacı, belirteci elde etmek ve oturum açmış bir kullanıcının izinleriyle keyfi bir süreç başlatmak için, saldırı araçları dünyasının yeni bileşenleri olan OneSyncSvc hizmetini ve SyncController.dll’yi kötüye kullandı.

Tespit tavsiyesi

Bilgisayar korsanları ve sızma testi uzmanlarının bu üç tekniği benimsemesi muhtemeldir çünkü bunları Microsoft Güvenlik Yanıt Merkezi’ne bildirmek, şirketin davranışın amaçlandığı gibi olduğunu söylemesiyle sonuçlanmıştır. Bu genellikle bir düzeltme veya hafifletme olmayacağı anlamına gelir.

Ancak diğer yöntemlere göre daha gizli olmasına rağmen Deep Instinct, üç saldırıyı tespit etmek için birkaç yol sunar ve aşağıdaki olayların aranmasını önerir:

- Bilinen ağ yapılandırmasıyla eşleşmeyen yeni IPSec ilkelerini yapılandırma.

- Bir IPSec ilkesi etkinken RPC, Spooler/OneSyncSvc’e çağrı yapar.

- WfpAleQueryTokenById’e yapılan birden fazla çağrı aracılığıyla bir belirtecin LUID’sini kaba kuvvetle zorlayın.

- BFE hizmeti dışındaki işlemler tarafından WfpAle cihazına yönelik Cihaz GÇ isteği.

Yizhak, bu ayın başlarında DEF CON hacker konferansında üç yeni tekniği sundu. Tüm teknik ayrıntılar Deep Instinct’in gönderisinde mevcuttur.