Saldırganlar GitHub depolarını hedef alıyor, içeriklerini siliyor ve kurbanlardan daha fazla bilgi için Telegram’a ulaşmalarını istiyor.

Bu saldırılar, ilk kez Çarşamba günü Şili siber güvenlik şirketi CronUp’ta güvenlik araştırmacısı olan Germán Fernández tarafından tespit edilen, devam eden bir kampanyanın parçası gibi görünüyor.

Bu kampanyanın arkasındaki, Telegram’da Gitloker’i elinde bulunduran ve siber olay analisti kılığına giren tehdit aktörü, muhtemelen çalıntı kimlik bilgilerini kullanarak hedeflerin GitHub hesaplarının güvenliğini tehlikeye atıyor.

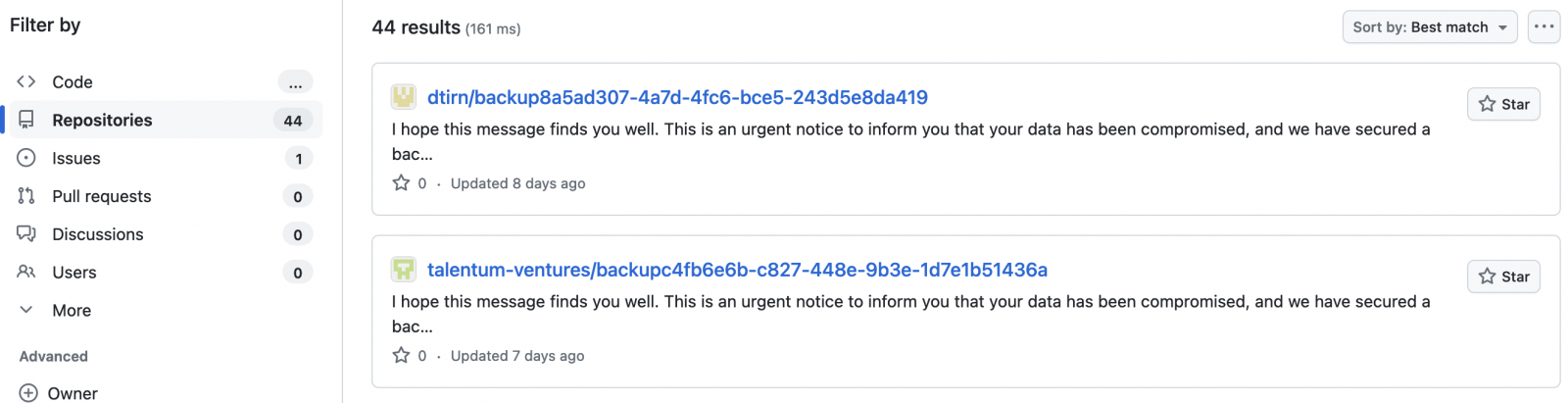

Daha sonra kurbanların verilerini çaldıklarını ve silinen verileri geri yüklemeye yardımcı olabilecek bir yedek oluşturduklarını iddia ediyorlar. Daha sonra depoyu yeniden adlandırıyorlar ve tek bir README.me dosyası ekleyerek kurbanlara Telegram üzerinden ulaşmaları talimatını veriyorlar.

Fidye notlarında, “Umarım bu mesaj sizi iyi bulur. Bu, verilerinizin ele geçirildiğini ve bir yedeğini güvence altına aldığımızı bildirmek için acil bir bildirimdir.”

BleepingComputer, Gitloker gasp kampanyasıyla ilgili daha fazla ayrıntı için bugün erken saatlerde GitHub ile iletişime geçtiğinde, bir sözcü yorum yapmak için hemen müsait değildi.

GitHub kullanıcılarına yönelik önceki saldırılardan sonra şirket, hesaplarını yetkisiz erişime karşı korumak için kullanıcılara şifrelerini değiştirmelerini tavsiye etti. Bu, yeni SSH anahtarları eklemek, yeni uygulamalara yetki vermek veya ekip üyelerini değiştirmek gibi kötü niyetli eylemlere karşı koruma sağlamalıdır.

Saldırganların GitHub hesabınızı ele geçirmesini ve şüpheli etkinlikleri tespit etmesini önlemek için şunları da yapmalısınız:

- İki faktörlü kimlik doğrulamayı etkinleştirin.

- Güvenli, parolasız oturum açmak için bir parola ekleyin.

- SSH anahtarlarına, dağıtım anahtarlarına ve yetkili entegrasyonlara yetkisiz erişimi inceleyin ve iptal edin.

- Hesabınızla ilişkili tüm e-posta adreslerini doğrulayın.

- Depo değişikliklerini takip etmek için hesap güvenlik günlüklerini inceleyin.

- Depolarınızdaki web kancalarını yönetin.

- Yeni dağıtım anahtarlarını kontrol edin ve iptal edin.

- Her depo için en son taahhütleri ve işbirlikçileri düzenli olarak inceleyin.

Veri hırsızlığı saldırılarında yaygın olarak hedef alınır

Bu, kullanıcıların özel depolarından veri çalmak için GitHub hesaplarının ele geçirildiği ilk olay değil.

Mart 2020 civarında bilgisayar korsanları, geliştirici platformunun Haziran 2018’den bu yana ana şirketi olan Microsoft’un hesabını da ele geçirerek Redmond’un özel depolarından 500 GB değerinden fazla dosya çaldı.

Çalınan dosyalar çoğunlukla kod örnekleri, test projeleri ve diğer genel öğeler içeriyor olsa da (Microsoft’un endişe edeceği önemli bir şey yok), güvenlik uzmanları ihlal sırasında özel API anahtarlarının veya parolalarının da kazara açığa çıkmış olabileceğinden endişe ediyordu.

ShinyHunters olarak bilinen artık kötü şöhrete sahip bir tehdit aktörü, çalınan dosyaları en yüksek teklifi verene satmayı planladıktan sonra çalınan verileri bir hacker forumunda ücretsiz olarak sızdırarak çalınan verilerin önemsiz doğasını doğruladı.

Eylül 2020’de GitHub, kullanıcıları hesaplarının güvenliğini tehlikeye atmayı hedefleyen bir kimlik avı kampanyası konusunda uyardı. Kampanya, sahte CircleCI bildirimlerini gönderen e-postaları kullanarak GitHub kimlik bilgilerini ve iki faktörlü kimlik doğrulama (2FA) kodlarını ters proxy’ler aracılığıyla aktararak çaldı.

GitHub, saldırganların, güvenlik ihlalinin ardından neredeyse anında kurbanların özel depolarından veri çalmaya başladığını ve yönetim izinlerini kullanması durumunda kalıcılığı korumak için kuruluşlara yeni kullanıcı hesapları eklediğini söyledi.