SlashNext araştırmacıları GitHub geliştiricilerini hedef alan yeni ve gelişmiş bir kimlik avı aracı GoIssue keşfetti. Yetenekleri, başarılı saldırılar durumunda etkisi ve büyüyen bu tehdide karşı kendinizi nasıl koruyacağınız hakkında bilgi edinin.

SlashNext’teki siber güvenlik araştırmacıları GoIssue adında yeni bir tehdit tespit etti. Muhtemelen GitLoker gasp kampanyasıyla bağlantılı olan bu gelişmiş araç, saldırganların GitHub kullanıcılarını hedef alan büyük ölçekli kimlik avı saldırıları gerçekleştirmesine olanak tanıyor.

SlashNext’in Salı günü yayınlanmadan önce Hackread.com ile paylaştığı araştırmasına göre GoIssue, herkese açık GitHub profillerinden e-posta adreslerini de toplayabiliyor.

Blog gönderisinde, “Araç özünde, kuruluş üyeliklerinden hayalperest listelerine kadar çeşitli kriterlere dayalı olarak veri toplamak için otomatik süreçleri ve GitHub belirteçlerini kullanarak, genel GitHub profillerinden e-posta adreslerini sistematik olarak topluyor.”

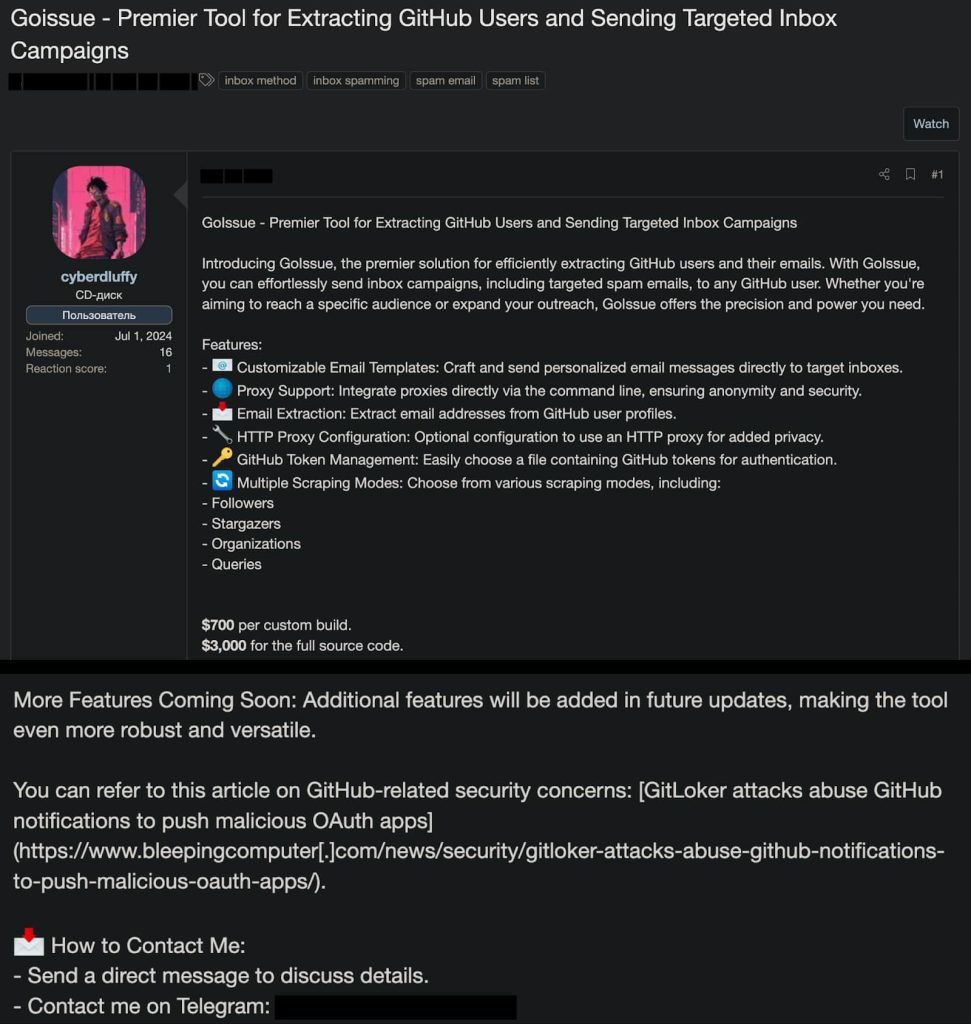

GoIssue’nun fiyatı özel derleme için 700 ABD doları veya tam kaynak kodu erişimi için 3.000 ABD dolarıdır. Saldırganlar bunu GitHub geliştirici topluluğuna karşı karmaşık, hedefli kampanyalar yürütmek için kullanabilir. Herkese açık profillerden e-posta adreslerini toplayabilir ve bunları sahte bildirimler kullanarak toplu kimlik avı kampanyalarında kullanabilirler.

Bu, GoIssue destekli saldırıların etkisinin geniş olabileceği anlamına geliyor. Bu kampanyalar, özel depolara ve verilere erişim sağlayan bir kimlik avı sayfasına, kötü amaçlı yazılım indirmeye veya sahte bir OAuth uygulaması yetkilendirme istemine yol açabilir.

Yalnızca bireysel geliştiricilerin güvenliği tehlikeye girmekle kalmaz, tüm kuruluş da risk altında olabilir. Başarılı saldırılar kaynak kodu hırsızlığına, tedarik zinciri saldırılarına ve kurumsal ağ ihlallerine yol açabilir.

SlashNext’in raporuna göre GitLoker Ekibinin bir üyesi olan Cyberluffy, GitLoker kampanyasının bir uzantısı olduğuna inanılan GoIssue aracına bağlandı. GoIssue ile GitLoker kampanyası arasındaki bağlantı ciddi endişelere neden oluyor. Her iki araç da ortak bir hedefi paylaşıyor ve benzer taktikler kullanıyor; bu da aynı tehdit aktörünün potansiyel bir işbirliğine veya evrimine işaret ediyor.

Gitloker kampanyası, GitHub kullanıcılarını hedef alan ve öncelikle şantaj odaklı yakın zamanda gerçekleşen bir dizi siber saldırıyı ifade ediyor. Telegram’da “Gitloker” olarak bilinen saldırganlar, kullanıcı hesaplarını ve hassas verileri ele geçirmek için kimlik avı saldırıları da dahil olmak üzere çeşitli teknikler kullandı.

GitHub kullanıcıları, İki Faktörlü Kimlik Doğrulamayı etkinleştiren güçlü parola hijyeni gibi en iyi çevrimiçi güvenlik uygulamalarını benimsemelidir (2FA), kimlik avı e-postalarına karşı dikkatli olun ve OAuth uygulama izinlerini düzenli olarak gözden geçirin ve gereksiz izinleri iptal edin.

Bu önlemler potansiyel tehlikelere karşı korunmaya yardımcı olur ve GitHub dahil tüm kullanıcıların güvenliğinin sağlanmasına yardımcı olur. Geliştiriciler, GoIssue’nun yeteneklerini ve saldırganların kullandığı taktikleri anlayarak kendilerini ve kuruluşlarını olası zararlardan korumak için gerekli adımları atabilirler.

Sectigo Kıdemli Üyesi Jason Soroko, GoIssue’nun yalnızca GitHub için değil diğer geliştirici platformları için de büyük bir tehdit olduğunu belirterek duruma ağırlık verdi.

“GoIssue’nun ortaya çıkışı, geliştirici platformlarının yüksek riskli savaş alanlarına dönüştüğü ve güvenlik savunmalarının bu yaygın tehdide karşı koymak için hızla gelişmesi gerektiği yeni bir çağın sinyalini veriyor.“ Jason’ı açıkladı.

“Bu araç, e-posta adresi toplamayı otomatikleştirerek ve büyük ölçekli, özelleştirilmiş kimlik avı kampanyaları yürüterek, saldırganların güvenilir geliştirici ortamlarından yararlanmasına olanak tanır.“ uyardı. “Her zamanki gibi saldırganın hedefi, OAuth tabanlı veri deposu ele geçirme saldırılarını kullanarak kimlik bilgileri hırsızlığı yapmaktır. Kötü adamlar ne yaptıklarını biliyorlar. Bu, özellikle geliştirici topluluğunun güvenini ve açıklığını hedef alan yüksek etkili bir saldırı mekanizmasıdır.“