Çinli tehdit aktörleri, karmaşık Android kötü amaçlı yazılım kampanyaları aracılığıyla kurbanların banka hesaplarından uzaktan para çalmak için NFC teknolojisini silah olarak kullanıyor ve güvenlik araştırmacıları tek bir operasyonda en az 355.000 dolarlık sahte işlem yapıldığını tespit ediyor.

Group-IB araştırmacıları, suçluların yetkisiz dokun-öde işlemlerini uzaktan yürütmesine olanak tanıyan, NFC özellikli Android uygulamaları etrafında yoğunlaşan genişleyen bir siber suç ekosistemini ortaya çıkardı.

“Hayalet Musluk” olarak adlandırılan bu kötü amaçlı uygulamalar, ödeme verilerini kurbanların cihazlarından saldırganların cihazlarına aktarmak için Yakın Alan İletişimi teknolojisini kullanıyor ve ödeme kartlarına fiziksel erişim olmaksızın banka hesaplarının boşaltılmasına olanak tanıyor.

Saldırı Nasıl Çalışır?

Ghost Tap şeması, iki özel uygulamayı içeren karmaşık bir aktarma mekanizması yoluyla çalışır: kurbanın cihazına yüklenen bir “okuyucu” ve saldırganın cihazına yüklenen bir “dinleyici”.

Suçlular, kurbanları smishing (SMS kimlik avı) ve vishing (sesli kimlik avı) kampanyalarıyla kandırarak onları kötü amaçlı APK dosyaları yüklemeye ve banka kartlarını Android cihazlarına dokunmaya ikna ediyor.

Kurbanın kartı ele geçirilen telefonla temas kurduğunda, kötü amaçlı yazılım NFC ödeme verilerini yakalıyor ve bunu komuta ve kontrol sunucuları aracılığıyla saldırganın cihazına aktarıyor.

Siber suçlular daha sonra çalınan fonları nakde çevirmek için dolandırıcılıkla elde edilen satış noktası terminallerini kullanıyor ve işlemleri sanki kurbanın kartı fiziksel olarak oradaymış gibi tamamlıyor.

Alternatif senaryolarda suçlular, ele geçirilmiş kart ayrıntılarını mobil cüzdanlara önceden yüklüyor ve değiştirilmiş dokun-öde uygulamalarını kullanarak fiziksel perakende satış noktalarında alışveriş yapmak için dünya çapında katır ağlarını dağıtıyor.

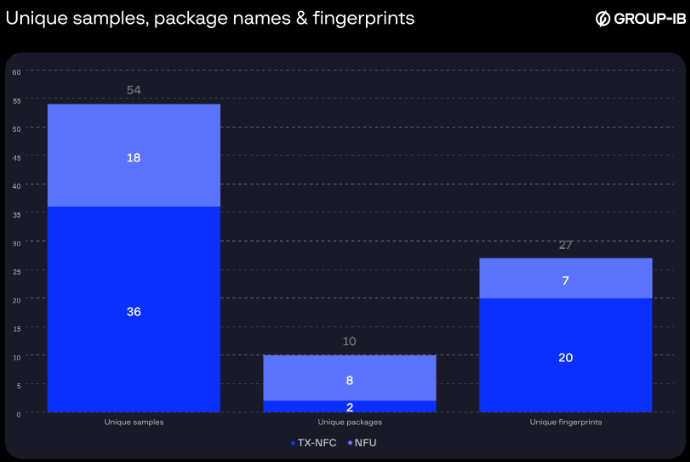

Group-IB’nin araştırması, bazı kötü amaçlı yazılım türlerinin meşru bankacılık uygulamaları gibi göründüğü 54’ten fazla APK örneğini tespit etti.

Araştırma, Telegram’daki Çin siber suç topluluklarında faaliyet gösteren üç büyük kötü amaçlı yazılım satıcısını ortaya çıkardı: TX-NFC, X-NFC ve NFU Pay.

Belirlenen en büyük satıcı olan TX-NFC, Ocak 2025’te Telegram kanalını kurdu ve hızla 21.000’den fazla abone topladı.

Grup, İngilizce müşteri desteği sunuyor ve kötü amaçlı yazılımını bir günlük erişim için 45 ABD dolarından, üç aylık abonelikler için 1.050 ABD dolarına kadar fiyatlandırıyor.

X-NFC, Aralık 2024’te 5.000’den fazla üyeyle ortaya çıktı. NFU Pay ise daha az aboneye sahip olmasına rağmen uygulamasını farklı satıcılar tarafından farklı isimler altında yeniden dağıtıyor.

Bu sağlayıcılar tekliflerini sürekli olarak geliştiriyor; NFU Pay’in Brezilya ve İtalya gibi belirli ülkeler için özelleştirilmiş yapılar sağladığı ve kurbanların daha hızlı hedeflenmesini kolaylaştırmak için oturum açma gereksinimlerini ortadan kaldıran değişiklikler de dahil olduğu bildiriliyor.

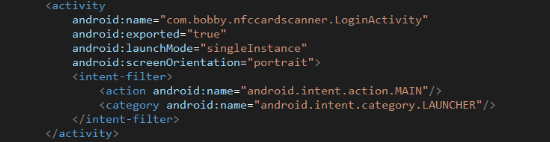

Uygulamanın iki aktivite bileşeni bulunmaktadır; bunlardan birincisi; “LoginActivity” kullanıcı kimlik doğrulamasını yönetir ve uygulamanın ana giriş noktası olarak hizmet eder:

Kötü amaçlı yazılım ekosistemini tamamlayan, yasa dışı olarak edinilen POS terminalleri için gelişen bir pazardır.

TX-NFC satıcılarına bağlı bir Telegram kanalı olan Oedipus, Orta Doğu, Afrika ve Asya’daki finans kuruluşlarının POS terminallerinin açıkça reklamını yapıyor.

Kasım 2024’ten bu yana, bu tek operasyon, çalınan terminalleri kullanarak yaklaşık 355.000 dolarlık dolandırıcılık işlemi gerçekleştirdi.

Dünya çapındaki yetkililer bu ortaya çıkan tehdide yanıt vermeye başladı. Göze çarpan tutuklamalar arasında, Mart 2025’te Knoxville, Tennessee’de bu Android uygulamalarını kullanarak onbinlerce dolar değerinde hediye kartları satın aldıkları için tutuklanan 11 Çin vatandaşı yer alıyor; bu, Amerika Birleşik Devletleri’nde türünün ilk tutuklaması oluyor.

Kasım 2024’te Singapur yetkilileri, yüksek değerli mağazalarda fiziksel kart olmadan temassız ödeme yapan beş kişiyi tutukladı. Çek polisi, Malezya yetkilileri ve Çin kolluk kuvvetleri de bu NFC aktarma saldırılarıyla ilgili tutuklamalar gerçekleştirdi.

Visa Ödeme Ekosistemi Risk ve Kontrol ekibinin Bahar 2025 Altı Yıllık Tehdit Raporu, özellikle NFC özellikli kötü amaçlı uygulamaların geçiş dolandırıcılığı için kullanılmaya devam ettiğini vurgularken, Credit China, mağdurların bu planlar nedeniyle en az 13.000 ABD Doları kaybettiği vakaları ayrıntılarıyla açıklayan tavsiyeler yayınladı.

Teknik Analiz

Kötü amaçlı yazılımı analiz eden güvenlik araştırmacıları, TX-NFC gibi uygulamaların Çinli bir ticari paketleyici olan 360 Jiagu kullanılarak gizlendiğini ve paketlendiğini keşfetti.

Mayıs 2024’ten Aralık 2025’e kadar takip edilen Group-IB Fraud Protection verilerine dayanarak, dokunarak öde kötü amaçlı yazılım örneklerinin tespitinde istikrarlı bir artış gözlemleyebiliriz.

Kötü amaçlı yazılım, kullanıcılar cihazlarını aktif olarak kullanmadığında bile kalıcılığı sürdürmek için NFC donanım erişimi, internet bağlantısı ve ön plan hizmet özellikleri gibi kritik izinler talep ediyor.

Uygulamalar özellikle ISO 14443 temassız ödeme kartlarını ve çeşitli NFC etiket türlerini hedef alıyor.

Kötü amaçlı yazılım, NFC özellikli bir ödeme kartı keşfettikten sonra Proximity Ödeme Sistemi Ortamı ile iletişimi başlatmak için “2PAY.SYS.DDF01” komutunu göndererek tüm verileri WebSocket hizmetleri aracılığıyla saldırganların komuta ve kontrol altyapısına aktarmadan önce mevcut uygulama tanımlayıcılarını depoluyor.

Kod analizi, bazı değişkenlerin GitHub’da bulunan açık kaynaklı bir proje olan NFCProxy’ye dayandığını ortaya çıkardı ve bu da siber suçluların meşru teknolojileri kötü niyetli amaçlar için nasıl uyarladıklarını gösteriyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.