Singapur merkezli Group-IB’deki siber güvenlik araştırmacıları, GambleForce hacker grubunun bir alt grubu olan EagleStrike’ın maskesini düşürdü. Basit güvenlik açıklarından yararlanan fırsatçı bilgisayar korsanlarıdır.

Eylül 2023’te Group-IB’nin Tehdit İstihbaratı birimi, halka açık açık kaynak kodlu yazılımları barındıran bir komuta ve kontrol sunucusu keşfetti. Pentest araçlarıhiçbiri özel yapım değildir ve SQL enjeksiyonları için tasarlanmamıştır.

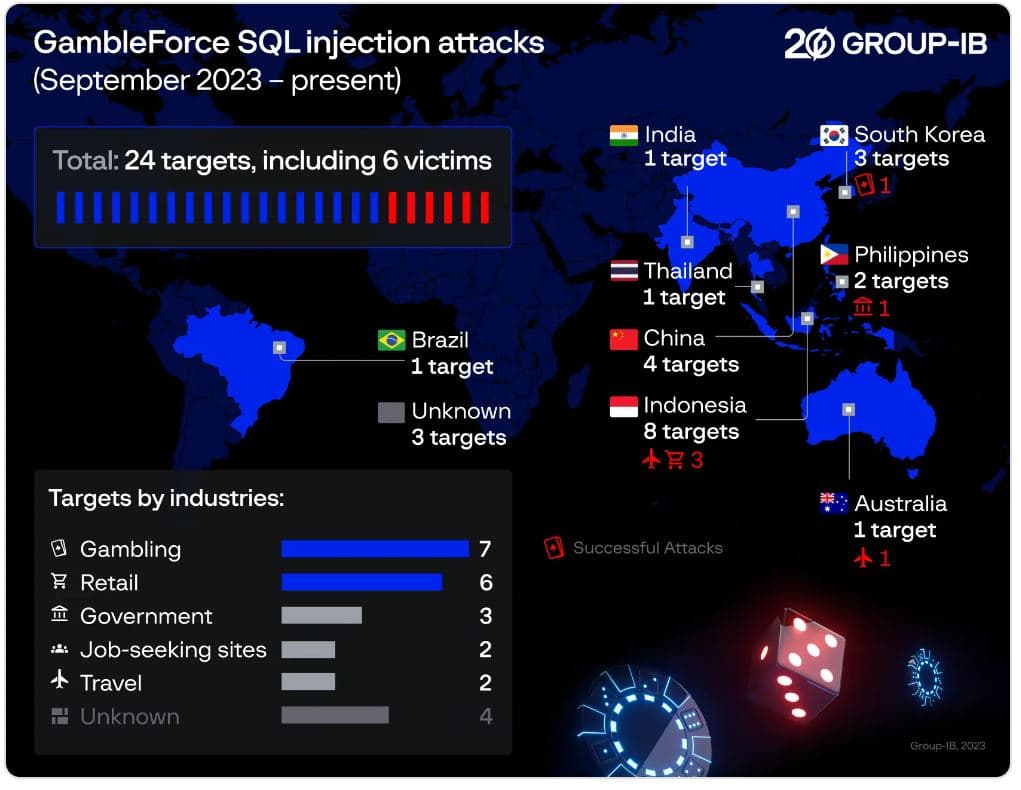

Saldırganın, Eylül ve Aralık 2023 arasında 8 ülkedeki hükümet, kumar, perakende, seyahat ve iş arama sektörlerindeki 24 kuruluşu hedef alan ve Avustralya, Endonezya, Filipinler ve Avustralya’daki 6 web sitesini başarıyla ele geçiren “GambleForce” olduğu belirlendi. Güney Kore. Grup ayrıca Çin, Hindistan ve Tayland’daki web sitelerini de hedef aldı.

Grup, SQL enjeksiyonları gibi temel ancak etkili teknikleri kullanıyor. Erişilebilir veritabanlarından oturum açma bilgileri, karma parolalar ve tablolar içeren kullanıcı veritabanlarını çıkarmak için güvenlik açığı bulunan web sitesi içerik yönetim sistemlerinden (CMS) yararlanır.

GambleForce hedeflerinde seçici değildir ancak karma ve düz metin kimlik bilgilerini toplar. Bu, hedefli saldırıların ötesinde, muhtemelen gelecekteki istismarlar için veri toplamak veya internette satış yapmak gibi daha geniş bir amacı akla getiriyor. karanlık ağ.

Tehdit aktörleri, hedeflenen veritabanlarındaki karma ve düz metin kullanıcı kimlik bilgileri gibi mevcut her türlü bilgiyi sızdırmayı amaçlamaktadır. Grubun çalınan verilerle ilgili eylemleri bilinmiyor.

Brezilya’yı hedef alan saldırıda GambleForce, CVE-2023-23752Joomla CMS’deki bir güvenlik açığı olan .

Daha fazla araştırma, GambleForce’un dirsearch, redis-rogue-getshell ve gibi açık kaynaklı araçları kullandığını ortaya çıkardı. Tinyproxy Dizin kaba zorlama, web trafiğine müdahale ve veritabanı sunucularındaki güvenlik açıklarından yararlanmak amacıyla SQL enjeksiyonları için. Tercih ettikleri araç, SQL enjeksiyon güvenlik açıklarından yararlanan bir sızma testi aracı olan sqlmap’tir.

Araştırmacılar şunu da buldu: Kobalt Saldırısı, popüler bir kalem testi çerçevesi, sunucularında Çince komutları sergiliyor. Son zamanlarda Çinli dolandırıcıların meşru web sitelerinin klonlanmış versiyonlarını oluşturarak ve ziyaretçileri kumar sitelerine yönlendirerek ortalığı kasıp kavurduklarını belirtmekte fayda var.

Kasım 2023’te, Hackread.com bildirdi Filipinli bir gazete olan MindaNews’in Çinli bilgisayar korsanlarının faaliyetleri hakkında, kendi web sitesinin (mmart-inn.com) iki yıldır yasa dışı olarak gazetenin içeriğini kopyalayan Çince bir kopyasını keşfettiği ve en son çevirisinin Şubat 2023’e ait olduğu bildirildi.

onun içinde Blog yazısıGroup-IB’nin Tehdit İstihbaratı, araştırmacılarının son bulgularını siber suçluların C2 sunucusunu çökerten 7/24 Bilgisayar Acil Müdahale Ekibi (CERT-GIB) ile paylaştığını yazdı. GambleForce’un yeni saldırılar başlatmadan önce altyapısını yeniden gruplandırması/yeniden oluşturması muhtemeldir.

Bununla birlikte vaka, en temel güvenlik açıklarının bile önemli sonuçlar doğurabileceğini göstererek, bilinen güvenlik açıklarının kapatılmasına ve hayati güvenlik kontrollerinin uygulanmasına öncelik veren katmanlı bir savunma stratejisine olan ihtiyacın altını çiziyor.

İLGİLİ MAKALELER

- Alan Adının İşgal Edilmesi ve Marka Ele Geçirilmesi: Sessiz Bir Tehdit

- Çinli APT, Kamboçya’da Casusluk Yapmak İçin Bulut Hizmeti Gibi Davranıyor

- Çinli APT, FoundCore RAT ile Vietnam ordusunu gözetliyor

- Bilgisayar korsanları veri elde etmek için Casino’nun akvaryum termometresine saldırdı

- iOS ve Play Store’da Kişisel Verileri Toplayan ChatGPT Klon Uygulamaları