Son zamanlarda web mermileri ile enfekte olmuş birden çok Fortinet FortiWeb örneklerinin, CVE-2025-25257 olarak izlenen yakın zamanda yamalı bir uzaktan kod yürütme (RCE) kusurları için kamu istismarları kullanılarak tehlikeye atıldığına inanılmaktadır.

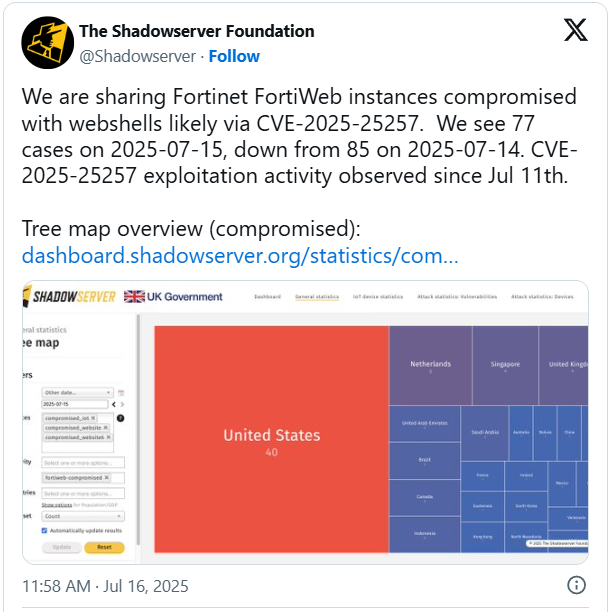

Sömürü faaliyeti haberi, 14 ve 77 Temmuz tarihlerinde 85 enfeksiyon gözlemleyen tehdit izleme platformu The Shadowserver Vakfı’ndan geliyor.

Araştırmacılar, bu Fortinet Fortiweb örneklerinin CVE-2025-25257 kusurundan ödün verildiğine inanıldığını bildirdi.

CVE-2025-25257, Fortiweb 7.6.0 ila 7.6.3, 7.4.0 ila 7.4.7, 7.4.0 ila 7.4.0 ila 7.4.7 ve 7.0.0 ila 7.0.10’u etkileyen SQL enjeksiyonu (SQLI) yoluyla kritik ön plana çıkmış bir RCE’dir.

Fortinet, 8 Temmuz 2025’te yamalar yayınladı ve kullanıcıları Fortiweb 7.6.4, 7.4.8, 7.2.11 veya 7.0.11’e ve her şubenin sonraki sürümlerine yükseltmeye çağırdı.

Fortinet, “SQL komutunda (‘SQL enjeksiyonu’) kullanılan özel elemanların yanlış nötralizasyonu Fortiweb’de, yetkisiz bir saldırganın yetkisiz SQL kodu veya komutları hazırlanmış HTTP veya HTTPS istekleri aracılığıyla yürütmesine izin verebilir.”

11 Temmuz’da istismarlar siber güvenlik firması Watchtowr ve “hatalı *ptrrr” kusurunun ortak keşifçisi tarafından kamuya açıklandı. Bu istismarlar, web kabukları dikmek veya eşleştirilmemiş uç noktalarda ters kabuklar açmak için yöntemler göstermiştir.

Sömürü,/API/Fabric/Cihaz/Durumu’na gönderilen HTTP isteklerinde, Python’un ‘site paketleri’ içine gönderilen HTTP isteklerinde hazırlanmış yetkilendirme başlıkları aracılığıyla SQLI yapmayı içerir.

Daha sonra meşru bir Fortiweb CGI komut dosyası (/cgi-bin/ml-draw.py) uzaktan erişilir, bu da kötü amaçlı .pth dosyasındaki kodun yürütülmesine ve cihazda uzaktan kod yürütülmesine neden olur.

O zamanlar vahşi doğada aktif sömürü kanıtı yoktu, ancak kamu istismarlarının serbest bırakılması, yamayı yöneticiler için kritik hale getirdi.

Bugünün Shadowserver Foundation tarafından aktif sömürü onaylaması, en son yazılımı henüz cihazlarına yüklememiş olanlar için bir uyandırma çağrısı olarak görülebilir.

Tehdit İstihbarat Örgütü’ne göre, 223 Fortiweb yönetim arayüzü dün itibariyle hala ortaya çıktı, ancak işlettikleri versiyonda görünürlük yok.

Meyveden çıkarılan uç noktalardan çoğu (40) Amerika Birleşik Devletleri’nde bulunur, bunu Hollanda (5), Singapur (4) ve Birleşik Krallık (4) takip eder.

Fortiweb, büyük işletmeler, devlet kurumları ve yönetilen güvenlik hizmeti sağlayıcıları tarafından istenmeyen HTTP trafiğini engellemek ve tespit etmek için kullanılan bir web uygulaması güvenlik duvarıdır (WAF).

Hemen güvenli bir sürüme yükseltme imkansızsa, savunmasız bileşene (/API/Fabric/Cihaz/Durumu) erişimi kısıtlamak için HTTP/HTTPS yönetim arayüzünün kapatılması önerilir.

Bulut saldırıları daha sofistike büyüyor olsa da, saldırganlar hala şaşırtıcı derecede basit tekniklerle başarılı oluyorlar.

Wiz’in binlerce kuruluşta tespitlerinden yararlanan bu rapor, bulut-yüzlü tehdit aktörleri tarafından kullanılan 8 temel tekniği ortaya koymaktadır.