Resmi Android uygulama mağazası olan Google Play’de, yasal uygulamalar kılığında 620.000’den fazla kez indirilen ‘Fleckpe’ adlı yeni bir Android abonelik kötü amaçlı yazılımı tespit edildi.

Kaspersky, Fleckpe’nin, kullanıcıları premium hizmetlere abone olarak yetkisiz ücretler oluşturan ve Jocker ve Harly gibi diğer kötü amaçlı Android kötü amaçlı yazılımlarının saflarına katılan kötü amaçlı yazılım dünyasının en yeni üyesi olduğunu ortaya koyuyor.

Tehdit aktörleri, premium hizmetler aracılığıyla oluşturulan aylık veya tek seferlik abonelik ücretlerinden pay alarak yetkisiz aboneliklerden para kazanıyor. Tehdit aktörleri hizmetleri işlettiğinde tüm geliri elinde tutar.

Kaspersky’nin verileri, truva atının geçen yıldan beri aktif olduğunu, ancak daha yeni keşfedildiğini ve belgelendiğini gösteriyor.

Fleckpe kurbanlarının çoğu Tayland, Malezya, Endonezya, Singapur ve Polonya’da ikamet ediyor, ancak dünya genelinde daha az sayıda enfeksiyon bulunuyor.

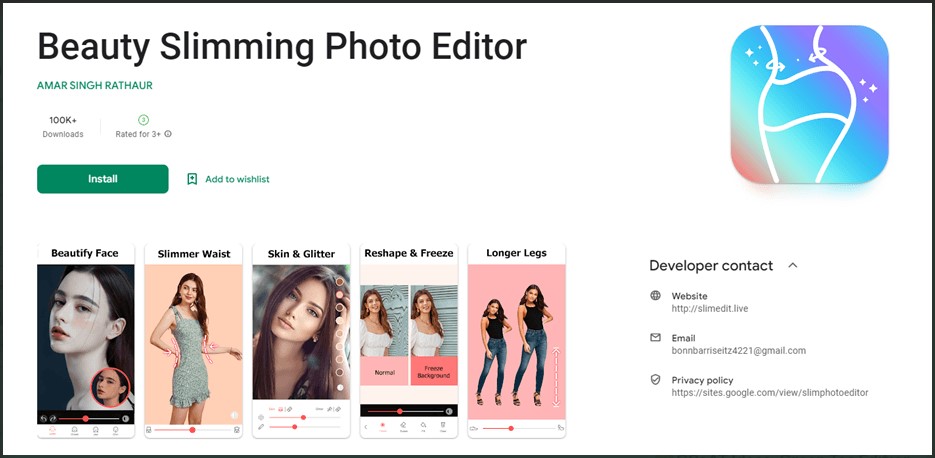

Kaspersky, Google Play’de aşağıdaki adlar altında dağıtılan resim düzenleyicileri, fotoğraf kitaplıklarını, premium duvar kağıtlarını ve daha fazlasını taklit eden 11 Fleckpe truva atı uygulaması keşfetti:

- com.impressionism.prozs.app

- com.resim.resim çerçevesi

- com.beauty.slimming.pro

- com.beauty.camera.plus.photoeditor

- com.microclip.vodeoeditor

- com.gif.camera.editor

- com.apps.camera.fotoğraflar

- com.toolbox.fotoğraf düzenleyici

- com.hd.h4ks.duvar kağıdı

- com.draw.graffiti

- com.urox.opixe.nightcamreapro

“Raporumuz yayınlandığında tüm uygulamalar piyasadan kaldırılmıştı, ancak kötü niyetli aktörler henüz keşfedilmemiş başka uygulamaları devreye almış olabilir, bu nedenle gerçek yükleme sayısı daha yüksek olabilir.” Kaspersky’yi raporunda açıklıyor.

Yukarıda listelenen uygulamaları daha önce yüklemiş olan Android kullanıcılarına, bu uygulamaları hemen kaldırmaları ve cihazda hâlâ gizli olan kötü amaçlı kod kalıntılarını ortadan kaldırmak için bir AV taraması çalıştırmaları önerilir.

arka planda sana abone oluyorum

Yüklemenin ardından, kötü amaçlı uygulama, birçok premium hizmette abonelik onay kodlarını yakalamak için gereken bildirim içeriğine erişim ister.

Bir Fleckpe uygulaması başlatıldığında, daha sonra yürütülen kötü amaçlı kod içeren gizli bir yükün kodunu çözer.

Bu veri yükü, yeni virüs bulaşan cihaz hakkında MCC (Mobil Ülke Kodu) ve MNC (Mobil Ağ Kodu) dahil olmak üzere temel bilgileri göndermek için tehdit aktörünün komuta ve kontrol (C2) sunucusuyla iletişim kurmaktan sorumludur.

C2, truva atının görünmez bir web tarayıcı penceresinde açtığı ve kurbanı premium bir hizmete abone eden bir web sitesi adresiyle yanıt verir.

Bir onay kodunun girilmesi gerekiyorsa, kötü amaçlı yazılım bunu cihazın bildirimlerinden alır ve aboneliği sonlandırmak için gizli ekranda gönderir.

Uygulamanın ön planı, kurbanlara vaat edilen işlevselliği sunmaya devam ederek gerçek amaçlarını gizler ve şüphe uyandırma olasılığını azaltır.

Kaspersky tarafından analiz edilen en son Fleckpe sürümlerinde geliştiriciler, abonelik kodunun çoğunu yükten yerel kitaplığa kaydırdı ve yükü bildirimleri yakalamaktan ve web sayfalarını görüntülemekten sorumlu bıraktı.

.jpg)

Ek olarak, en son yük sürümüne bir gizleme katmanı dahil edilmiştir.

Kaspersky, kötü amaçlı yazılımın yaratıcılarının bu değişiklikleri Fleckpe’nin kaçamaklığını artırmak ve analiz etmeyi daha zor hale getirmek için uyguladığına inanıyor.

Casus yazılım veya veri çalan kötü amaçlı yazılım kadar tehlikeli olmasa da, abonelik truva atları yine de yetkisiz ücretlere tabi olabilir, virüslü cihazın kullanıcısı hakkında hassas bilgiler toplayabilir ve potansiyel olarak daha güçlü yükler için giriş noktaları görevi görebilir.

Bu tehditlere karşı korunmak için Android kullanıcılarının yalnızca güvenilir kaynaklardan ve geliştiricilerden uygulama indirmeleri ve kurulum sırasında istenen izinlere dikkat etmeleri önerilir.