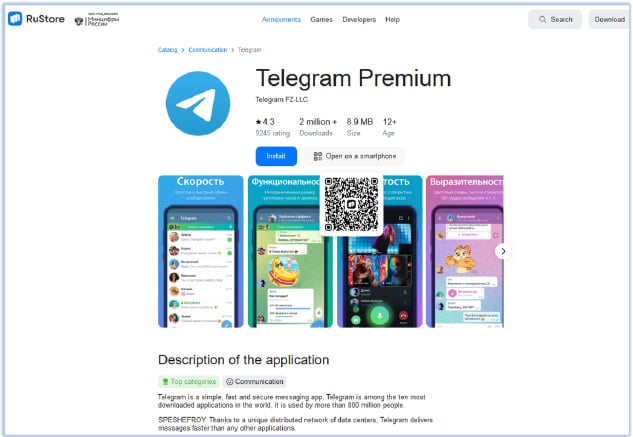

‘FireScam’ adlı yeni bir Android kötü amaçlı yazılımı, Rusya’nın mobil cihazlara yönelik uygulama pazarı RuStore’u taklit eden GitHub’daki kimlik avı web siteleri aracılığıyla Telegram uygulamasının premium sürümü olarak dağıtılıyor.

RuStore, Rus kullanıcılarının mobil yazılıma erişimini etkileyen Batı yaptırımlarının ardından, Mayıs 2022’de Rus internet grubu VK (VKontakte) tarafından Google Play ve Apple’ın App Store’una alternatif olarak piyasaya sürüldü.

Rusya düzenlemelerine uygun uygulamalara ev sahipliği yapmaktadır ve Rusya Dijital Kalkınma Bakanlığı’nın desteğiyle oluşturulmuştur.

Tehdit yönetimi şirketi Cyfirma’daki araştırmacılara göre, RuStore’u taklit eden kötü amaçlı GitHub sayfası, ilk olarak GetAppsRu.apk adlı bir damlalık modülü sunuyor.

Damlalık APK’sı, tespitten kaçınmak için DexGuard kullanılarak gizlenir ve yüklü uygulamaları tanımlamasına, cihazın depolama alanına erişmesine ve ek paketler yüklemesine olanak tanıyan izinler alır.

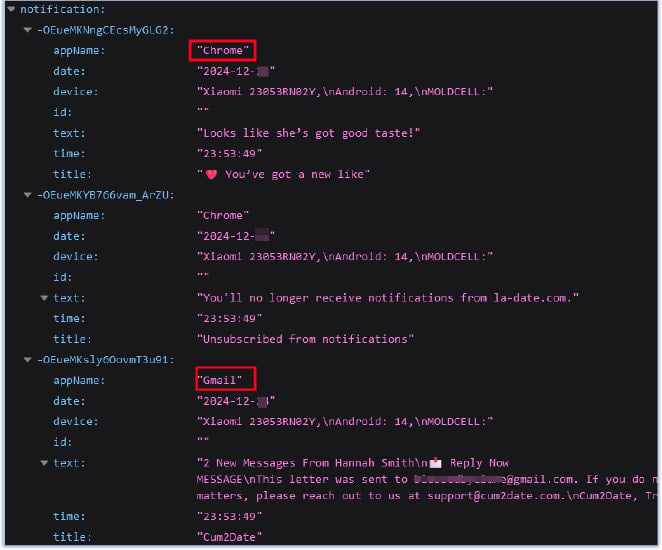

Daha sonra, diğerlerinin yanı sıra bildirimleri, pano verilerini, SMS’i ve telefon hizmetlerini izlemek için izin isteyen ana kötü amaçlı yazılım yükü ‘Telegram Premium.apk’yi çıkarır ve yükler.

Kaynak: CYFIRMA

FireScam yetenekleri

Uygulamanın ardından, Telegram oturum açma sayfasını gösteren aldatıcı bir Web Görünümü ekranı, kullanıcının mesajlaşma hizmeti için kimlik bilgilerini çalıyor.

FireScam, çalınan verileri gerçek zamanlı olarak yüklediği ve güvenliği ihlal edilen cihazı izleme amacıyla benzersiz tanımlayıcılarla kaydettiği Firebase Gerçek Zamanlı Veritabanı ile iletişim kurar.

Cyfirma, çalınan verilerin yalnızca geçici olarak veritabanında saklandığını ve muhtemelen tehdit aktörlerinin değerli bilgiler için bunları filtreleyip farklı bir konuma kopyaladıktan sonra silindiğini bildirdi.

Kötü amaçlı yazılım ayrıca belirli verileri istemek, Firebase veritabanına anında yüklemeleri tetiklemek, ek yükleri indirmek ve yürütmek veya gözetim parametrelerini ayarlamak gibi gerçek zamanlı komut yürütme işlemleri için Firebase C2 uç noktasıyla kalıcı bir WebSocket bağlantısı açar.

FireScam ayrıca ekran etkinliğindeki değişiklikleri izleyebilir, açma/kapama olaylarını yakalayabilir ve 1.000 milisaniyeden uzun süren olaylara ilişkin etkinlik verilerinin yanı sıra o anda etkin uygulamayı günlüğe kaydedebilir.

Kötü amaçlı yazılım ayrıca tüm e-ticaret işlemlerini titizlikle izleyerek hassas finansal verileri yakalamaya çalışıyor.

Kullanıcının yazdığı, sürükleyip bıraktığı, panoya kopyaladığı ve hatta şifre yöneticilerinden otomatik olarak doldurulan veya uygulamalar arasındaki alışverişler yapılan, kategorilere ayrılan ve tehdit aktörlerine sızdırılan verilere bile müdahale eden her şey.

Kaynak: CYFIRMA

Cyfirma’nın FireScam operatörlerini işaret eden herhangi bir ipucu olmasa da araştırmacılar, kötü amaçlı yazılımın “gelişmiş kaçınma teknikleri kullanan” “karmaşık ve çok yönlü bir tehdit” olduğunu söylüyor.

Şirket, kullanıcılara potansiyel olarak güvenilmeyen kaynaklardan gelen dosyaları açarken veya tanıdık olmayan bağlantılara tıklarken dikkatli olmalarını tavsiye ediyor.