Ransomhub, 2024’te büyük bir fidye yazılımı tehdidi olarak ortaya çıkıyor ve Alphv ve Lockbit kesintilerinden sonra 600 kuruluşu hedef alıyor. Grup-Ib, siber suçlardaki hızlı yükselişini ortaya koyuyor.

Grup-IB’nin sadece hackread.com ile paylaşılan son araştırması, fidye yazılımlarının hizmet olarak ani yükselişini vurgular, bir grup bu alanda çok aktiftir, fidakhub olarak tanımlanır. 2024’ün başlarında ortaya çıkan Ransomhub, hızla kendisini büyük bir oyuncu olarak kurdu ve ALPHV ve Lockbit gibi diğer önemli grupların bozulmasından yararlandı.

Grup-IB’nin soruşturması, RansomHub’ın ortaklık programını Ramp forumu gibi yeraltı forumlarında stratejik olarak reklamını yaptığını ve iştirakleri dağılmış fidye yazılımı operasyonlarından aktif olarak işe aldığını ve bu da erişimlerini ve etkilerini hızla genişletmelerine yardımcı olduğunu ortaya koyuyor.

Daha fazla araştırma, RansomHub’ın fidye yazılımı ve web uygulama kaynak kodunu Şövalye Grubu’ndan (aka Cyclops) satın aldığını ve siber suç dünyasının birbirine bağlı doğasını gösterdiğini göstermektedir. Mevcut kaynaklardan yararlanarak Ransomhub, gelişimini ve konuşlandırmasını hızlandırdı ve hızla önemli bir tehdit haline geldi. Fidye yazılımları, Windows, ESXI, Linux ve FreeBSD dahil olmak üzere çeşitli işletim sistemlerini ve mimarilerini hedefleyen platformlar arası uyumluluk için tasarlanmıştır. Bu çok yönlülük, potansiyel hedeflerini en üst düzeye çıkarmalarını sağlar.

Ransomhub’ın operasyonları yüksek derecede sofistike olmayı yansıtıyor. Sıfır gün güvenlik açıklarından yararlanmak ve uç nokta güvenlik çözümlerini atlamak için PCHunter gibi araçları kullanmak gibi gelişmiş teknikleri kullanırlar. Uyarlanabilirlikleri, yeni keşfedilen güvenlik açıklarını hızlı bir şekilde silahlandırmasında belirgindir, genellikle savunucuların sistemleri yamalama yeteneğini aşar. Ayrıca, gerektiğinde VPN hizmetlerine karşı kaba saldırılar gibi geleneksel saldırı yöntemlerinde yeterlilik gösterirler.

İlk keşif ve güvenlik açıklarının kullanılmasının ardından, uzlaşmış ağda kalıcılık oluştururlar ve ağa bağlı depolama (NAS) ve yedekleme sistemleri gibi kritik varlıkları belirleyerek ve hedefleyerek iç keşifle devam ederler. Veri eksfiltrasyonu, hassas bilgileri harici komut ve kontrol sunucularına aktarmak için kullanılan FileZilla gibi araçlarla temel bir hedeftir.

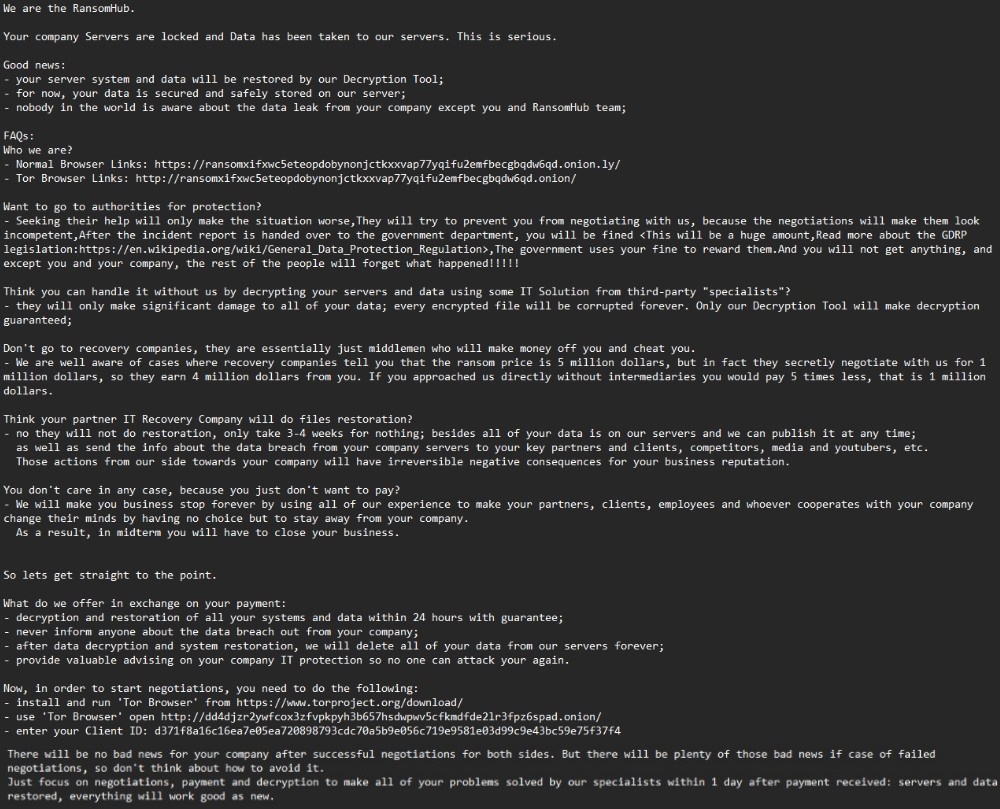

RansomHub saldırısının son aşaması tipik olarak veri şifreleme ve gasp içerir. Yedekleme hizmetlerini devre dışı bırakır ve verileri erişilemez hale getirmek için fidye yazılımı dağıtırlar ve kurban organizasyonunu etkili bir şekilde sakatlar. Fidye yazılımının kendisi, sanal makineleri sonlandırma, gölge kopyalarını silme ve Sistem olay günlüklerini temizleme yeteneği de dahil olmak üzere gelişmiş özelliklere sahiptir. Bu kapsamlı yaklaşım, saldırının etkisini en üst düzeye çıkarmayı ve fidye ödemesi olasılığını artırmayı amaçlamaktadır.

Grup-IB’nin raporuna göre, fidye yazılımlarının farklı varyantları, her biri kendi komut satırı seçeneklerine sahip belirli platformlar için uyarlanmıştır. Özellikle Windows varyantı, güvenli mod yürütme ve ağ yayma özellikleri dahil olmak üzere yürütme üzerinde kapsamlı bir kontrol sunar.

“Ransomhub, sağlık, finans, hükümet ve kritik altyapı gibi sektörleri kapsayan ve 2024’te en aktif fidye yazılımı grubu olarak kurarak küresel olarak 600’den fazla kuruluşu hedef aldı.”

Grup-IB

14 saatin altında süren spesifik bir Ransomhub saldırısı Grup-Ib. Saldırganlar başlangıçta bir Palo Alto güvenlik duvarında (CVE-2024-3400) bir güvenlik açığından yararlandı ve daha sonra erişim elde etmek için kaba zorlanmış VPN kimlik bilgileri. Daha sonra, kontrol kazanmak için CVE-2021-42278 (Samaccount Sahtekarlığı) ve CVE-2020-1472 (Zerologon) güvenlik açıklarını kullanarak alan denetleyicisini tehlikeye attılar, NAS sunucularına ve paylaşılan klasörlere erişen ağ içinde yanal olarak hareket ettiler ve fileezilla kullanarak verileri söndürüldü.

Saldırı, yedeklemeleri devre dışı bırakma, fidye yazılımları dağıtma ve sonuçta kritik verileri şifreleme ile sonuçlandı. Saldırganlar daha sonra ayrıldı ve Grup-Ib’in DFIR ekibinin daha fazla araştırdığı faaliyetlerinin izlerini geride bıraktı. İlk uzlaşmadan nihai veri şifrelemesine kadar bu saldırı dizisi, bu görüntüde Grup-Ib tarafından görsel olarak temsil edilmektedir.

Bu, Martin Jartelius, CISO’da Outpost24’te vurgulandığı gibi bilinen güvenlik açıklarının yamalamanın önemini vurgulamaktadır: “Sıfır gün istismarları veya tedarik zinciri ihlalleri söz konusu olduğunda kurbanla suçlanmak zordur, ancak bir kuruluş, bir kuruluşun vurulduğunda Dört yılı aşkın bir süredir yamalı olarak, ekip içindeki birinin bilerek önemli bir risk aldığı açıktır ”diye açıkladı Martin.

“Öldürme zinciri bu istismarla başlamıyor; Başlangıç erişimiyle başlar. Kuruluşlar, ihlal olasılığını azaltmak için dış saldırı yüzeyini ve eğitim personelini sertleştirmeye odaklanmalıdır. Sistemleri açılmamış veya kasıtlı olarak savunmasız bırakmak ciddi bir güvenlik adımıdır. ”