olarak bilinen yeni bir fidye yazılımı grubu RA Grubu sızdırılan Babuk fidye yazılımı kaynak kodundan kendi soyunma varyantını oluşturmak için yararlanan en son tehdit aktörü oldu.

Siber güvenlik firması Cisco Talos’a göre, en az 22 Nisan 2023’ten beri faaliyet gösterdiği söylenen siber suç çetesi, operasyonlarını hızla genişletiyor.

Güvenlik araştırmacısı Chetan Raghuprasad, The Hacker News ile paylaştığı bir raporda, “Bugüne kadar grup, ABD’de üç ve Güney Kore’de üretim, servet yönetimi, sigorta sağlayıcıları ve ilaçlar da dahil olmak üzere çeşitli iş dikeylerinde bir kuruluşun güvenliğini tehlikeye attı.” Dedi.

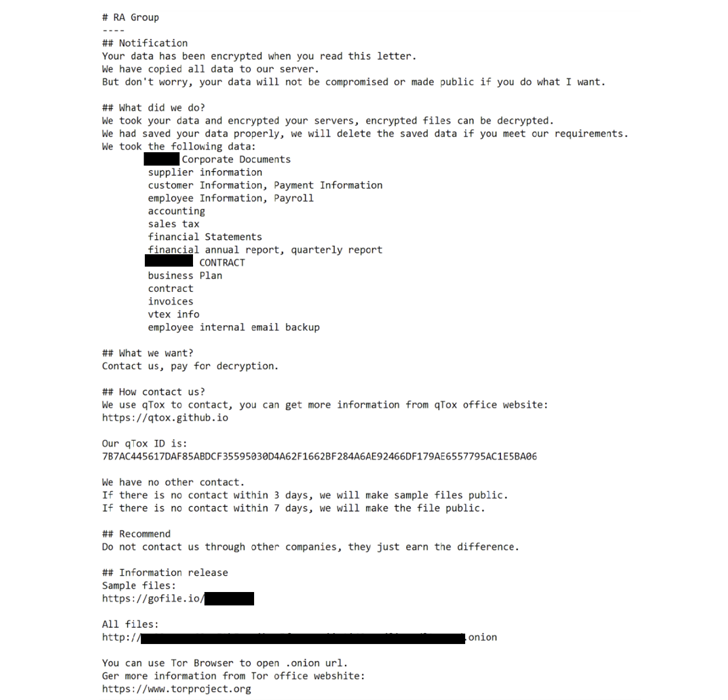

RA Group, çifte gasp saldırıları başlatması ve kurbanlara fidye ödemeleri için ek baskı uygulamak için bir tarih sızıntısı sitesi çalıştırması bakımından diğer fidye yazılımı çetelerinden farklı değildir.

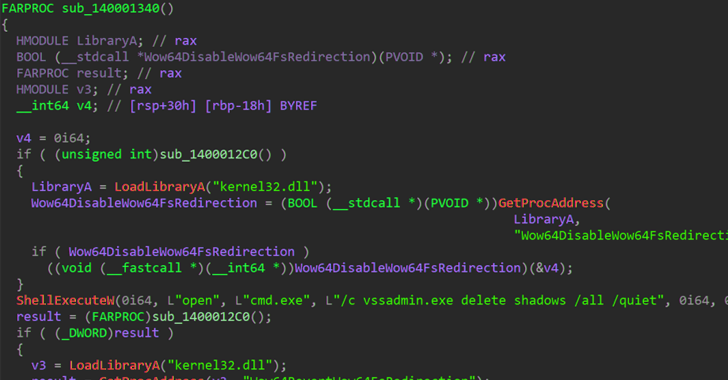

Windows tabanlı ikili program, işlemi hızlandırmak ve algılamadan kaçınmak için aralıklı şifreleme kullanır; birim gölge kopyalarını ve makinenin Geri Dönüşüm Kutusu’ndaki içeriği silmekten bahsetmeye bile gerek yok.

Raghuprasad, “RA Group, kurbanın adı ve hırsızlık kanıtlarını indirmek için benzersiz bir bağlantı dahil olmak üzere özelleştirilmiş fidye notları kullanıyor” dedi. “Kurban üç gün içinde aktörlerle iletişim kurmazsa, grup kurbanın dosyalarını sızdırıyor.”

Ayrıca, kurbanların qTox sohbet uygulamasını indirmelerine ve fidye notunda sağlanan qTox kimliğini kullanarak operatörlere ulaşmalarına izin verecek şekilde, sabit kodlu bir liste aracılığıyla sistem dosyalarının ve klasörlerinin şifrelenmesini önlemek için adımlar atıyor.

Gelişme, SentinelOne’ın farklı karmaşıklık ve uzmanlığa sahip tehdit aktörlerinin Linux sistemlerini hedef alabilen bir düzine değişken geliştirmek için Babuk fidye yazılımı kodunu giderek daha fazla benimsediğini açıklamasından bir haftadan kısa bir süre sonra geldi.

Siber güvenlik firması, “Aktörlerin Babuk oluşturucuyu ESXi ve Linux fidye yazılımı geliştirmek için giderek daha fazla kullandıklarına dair gözle görülür bir eğilim var” dedi. “Bu, özellikle daha az kaynağa sahip aktörler tarafından kullanıldığında belirgindir, çünkü bu aktörlerin Babuk kaynak kodunu önemli ölçüde değiştirme olasılığı daha düşüktür.”

Gerçek Zamanlı Koruma ile Fidye Yazılımını Durdurmayı Öğrenin

Web seminerimize katılın ve gerçek zamanlı MFA ve hizmet hesabı koruması ile fidye yazılımı saldırılarını nasıl durduracağınızı öğrenin.

Koltuğumu Kurtar!

Geçen yıl içinde Babuk kaynak kodunu benimseyen diğer fidye yazılımı aktörleri arasında AstraLocker ve Nokoyawa yer alıyor. Babuk’a dayalı başka bir fidye yazılımı türü olan Cheerscrypt, Rook, Night Sky ve Pandora gibi kısa ömürlü fidye yazılımı planlarını çalıştırmasıyla tanınan Emperor Dragonfly adlı Çinli bir casusluk aktörüyle ilişkilendirildi.

Bulgular aynı zamanda Rancoz ve BlackSuit kod adlı iki yeni fidye yazılımı türünün keşfini de takip ediyor.

“Yeni fidye yazılımı varyantlarının sürekli gelişimi ve piyasaya sürülmesi, gelişmiş becerileri ve çevikliği vurgulamaktadır. [threat actors]Siber güvenlik önlemlerine ve uygulanan kontrollere yanıt verdiklerini ve fidye yazılımlarını buna göre özelleştirdiklerini belirten Cyble,” dedi.