Alex Holden Milwaukee merkezli bir siber güvenlik firması olan Hold Security’nin kurucusudur. Holden’ın ekibi, iki farklı fidye grubunun üyeleri arasındaki tartışmalarda görünürlük kazandı: alkış (diğer adıyla “Cl0p” namı diğer “TA505“) ve daha yeni bir fidye grubu olarak bilinen Venüs.

Geçen ay, ABD Sağlık ve İnsan Hizmetleri Bakanlığı (HHS), Venüs fidye yazılımı saldırılarının bir dizi ABD sağlık kuruluşunu hedef aldığı konusunda uyardı. İlk olarak Ağustos 2022’nin ortalarında tespit edilen Venus, Windows cihazlarını şifrelemek için kurbanların herkese açık Uzak Masaüstü hizmetlerini hacklemesiyle biliniyor.

Holden, Venüs grubu üyeleri arasındaki iç tartışmaların, bu çetenin kurban örgütlere erişim sağlama konusunda hiçbir sorunu olmadığını gösterdiğini söyledi.

Holden, “Venüs grubu ödeme almakta sorun yaşıyor,” dedi. “Pek çok ABD şirketini hedefliyorlar, ancak kimse onlara ödeme yapmak istemiyor.”

Bu, en son planlarının neden halka açık şirketlerdeki yöneticileri içeriden öğrenenlerin ticareti suçlamaları için suçlamaya odaklandığını açıklayabilir. Venus, yakın zamanda, bir kurban firmadaki bir veya daha fazla e-posta gelen kutusu dosyasını dikkatli bir şekilde düzenlemeyi içeren bir yöntemle başarılı olduğunu belirtti – halka açık olmayan bilgilere dayalı olarak şirketin büyük hacimli hisselerinin alım satım planlarını tartışan mesajlar eklemek için.

“Yazışmaları taklit ediyoruz [CEO] ABD federal yasalarına göre doğal olarak bir suç olan ve kurbanınızın borsada işlem yaptığı iddia edilen şirketlerinin mali raporlarını paylaşan belirli bir içeriden kişiyle [includes the possibility of up to] 20 yıl hapis,” diye yazdı bir CLOP üyesi bir astına.

“Bu dosyayı oluşturmanız ve makine(ler)e bu şekilde enjekte etmeniz gerekiyor ki metadata bunların onun bilgisayarında oluşturulduğunu söylesin” diye devam ettiler. “Müşterilerimden biri yaptı, nasıl olduğunu bilmiyorum. Pst’ye ek olarak, birkaç dosyayı farklı yerlere ayırmanız gerekir, böylece meta veriler, dosyaların bilinmeyen bir makinede dün oluşturulmak yerine belirli bir tarih ve saatten yerel olduğunu söyler.

Holden, e-postaları bir gelen kutusuna yerleştirmenin kolay olmadığını, ancak Microsoft Outlook .pst dosyalarıyla yapılabileceğini, saldırganların zaten bir kurban ağını tehlikeye atmışlarsa bu dosyalara erişebileceğini söyledi.

“Adli olarak sağlam olmayacak, ama umursadıkları şey bu değil” dedi. “Bir kurban bu kayıtların yayınlanması veya açıklanmasıyla tehdit edildiğinde – en azından bir süreliğine – hala büyük bir skandal olma potansiyeline sahip.”

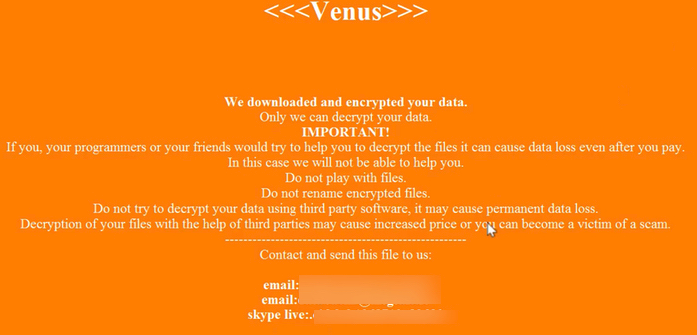

Venüs fidye grubunun şantaj notu. Resim: Tripwire.com

Holden, CLOP fidye yazılımı çetesinin son zamanlarda farklı bir sorunu olduğunu söyledi: Yeterli kurban yok. KrebsOnSecurity tarafından görülen ele geçirilen CLOP iletişimi, grubun, uzaktan konsültasyon arayan bir hasta için ultrason görüntüleri veya diğer tıbbi belgeler kılığında virüslü dosyalar göndererek sağlık sektöründeki yeni kurbanlara sızarak iki kez başarılı olmakla övündüğünü gösteriyor.

CLOP üyeleri, sağlık hizmeti sağlayıcılarına bulaştırmanın denenmiş ve doğru bir yönteminin, karaciğer sirozu olan bir hastayla uzaktan konsültasyon taleplerini göndermek için sağlık sigortası ve ödeme verilerini toplamayı içerdiğini söyledi.

Holden, “Temel olarak, randevudan hemen önce hastanın çizelgesini ve taramalarını gözden geçiren doktorlara veya hemşirelere güveniyorlar” dedi. “Başlangıçta kardiyovasküler sorunlarla ilgilenmeyi tartıştılar, ancak siroz veya karaciğer fibrozunun mevcut test sonuçları ve taramalardan uzaktan teşhis edilebileceğine karar verdiler.”

CLOP, para kazanma topluluğu olarak oldukça genç bir kuruluş olsa da, güvenlik uzmanları CLOP üyelerinin, MITRE’nin ATT&CK veri tabanına göre, o zamandan beri aktif olan ve mali amaçlarla hareket eden bir siber suç grubu olan “TA505” olarak bilinen bir Tehdit Aktörleri (TA) grubundan geldiğini söylüyor. en az 2014. MITRE, “Bu grup, kötü amaçlı yazılımları sık sık değiştirmesiyle ve suç teşkil eden kötü amaçlı yazılım dağıtımında küresel eğilimleri yönlendirmesiyle tanınıyor.”

Nisan 2021’de KrebsOnSecurity, CLOP’un daha fazla kurbanı haraç talebini ödemeye zorlamayı amaçlayan başka bir yeniliğe öncülük etmesine nasıl yardımcı olduğunu ayrıntılarıyla açıkladı: Fidye yazılımı kurbanının müşterilerine ve ortaklarına doğrudan e-posta göndermek ve kurbanı ikna edemezlerse verilerinin karanlık ağa sızdırılacağı konusunda uyarmak. ödemek için kesin.

Güvenlik firması üçlü tel Venüs ile ilgili HHS danışma belgesinin, birden fazla tehdit aktörü grubunun muhtemelen Venüs fidye yazılımını dağıttığını söylediğine dikkat çekiyor. Tripwire’ın tüm kuruluşlar için fidye yazılımı saldırılarından kaçınma ipuçları şunları içerir:

- Güvenli tesis dışı yedeklemeler yapma.

- Güncel güvenlik çözümlerini çalıştırmak ve bilgisayarlarınızın güvenlik açıklarına karşı en son güvenlik yamaları ile korunmasını sağlamak.

- Hassas verileri ve hesapları korumak ve çok faktörlü kimlik doğrulamayı etkinleştirmek için kırılması zor benzersiz parolalar kullanma.

- Hassas verileri mümkün olan her yerde şifrelemek.

- Siber suçluların saldırı başlatmak ve veri çalmak için kullandıkları riskler ve yöntemler hakkında personeli sürekli olarak eğitmek ve bilgilendirmek.

Yukarıdaki ipuçları önemli ve faydalı olsa da, fidye yazılımına hazırlık konusunda çok fazla kuruluş tarafından göz ardı edilen kritik bir alan, bir fidye yazılımı veya veri fidyesi durumunda kuruluştaki herkesin nasıl yanıt vermesi gerektiğine dair bir plan geliştirme ve ardından periyodik olarak prova yapma ihtiyacıdır. olay. Bu ihlal müdahale planını detaylandırmak çok önemlidir, çünkü davetsiz misafirler tarafından istismar edilebilecek planlardaki zayıflıkların ortaya çıkarılmasına yardımcı olur.

Geçen yılki hikayede belirtildiği gibi Çeteler Fidye Ödemiyor Musunuz? Yedeklemelerinizi Test Edin Uzmanlar, fidye yazılımı hedeflerinin ve/veya sigorta sağlayıcılarının, sistemlerinin ve verilerinin güvenilir yedeklerine sahip oldukları halde ödeme yapmaya devam etmelerinin en büyük nedeninin, kurban kuruluştaki hiç kimsenin bu veri geri yükleme sürecinin ne kadar süreceğini önceden test etme zahmetine girmemesi olduğunu söylüyor. .

“Kurban birdenbire İnternet üzerinden geri yüklemeleri gereken birkaç petabaytlık veriye sahip olduklarını fark etti ve hızlı bağlantılarına rağmen tüm bu yedekleme dosyalarını indirmenin üç ay süreceğini fark etti.” Fabian Wosar, Emsisoft’ta baş teknoloji sorumlusu. “Pek çok BT ekibi, veri hızı perspektifinden geri yüklemenin ne kadar süreceği konusunda hiçbir zaman basit bir hesaplama bile yapmaz.”