Yubico’nun YubiKey 5 Serisi gibi Infineon SLE78 güvenlik mikrodenetleyicisini kullanan FIDO cihazlarında bulunan yeni bir “EUCLEAK” açığı, saldırganların Eliptik Eğri Dijital İmza Algoritması (ECDSA) gizli anahtarlarını çıkarmasına ve FIDO cihazını klonlamasına olanak tanıyor.

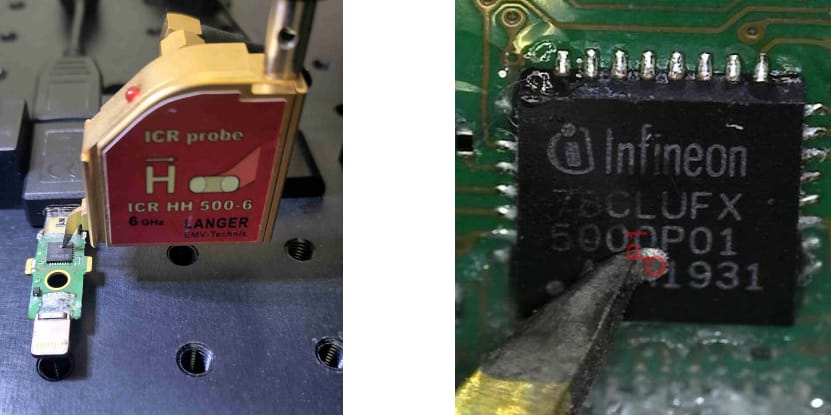

Açığı keşfeden ve EUCLEAK yan kanal saldırısını tasarlayan NinjaLab’den Thomas Roche, yan kanalın EM edinimlerini kullanarak bir ECDSA gizli anahtarını elde edebileceğini belirtiyor.

Ancak saldırı, geniş fiziksel erişim, özel ekipman ve elektronik ve kriptografi konusunda ileri düzeyde bilgi gerektiriyor.

Bu ön koşullar riski önemli ölçüde azaltır ve çoğunlukla yüksek değerli hedeflere karşı oldukça gelişmiş, devlet destekli tehdit aktörlerinden gelen saldırılarla sınırlar. Bununla birlikte, EUCLEAK genel kullanıcılar için, hatta teorik olarak savunmasız cihazlar kullananlar için bile bir tehdit olarak kabul edilmez.

Roche, 2021 yılında Google Titan güvenlik anahtarlarını hedef alan bir yan kanal saldırısı buldu ve bu saldırı sayesinde ECDSA özel anahtarını çıkarıp cihazı klonlayabildi.

Kaynak: ninjalab.io

Yubico EUCLEAK’e yanıt veriyor

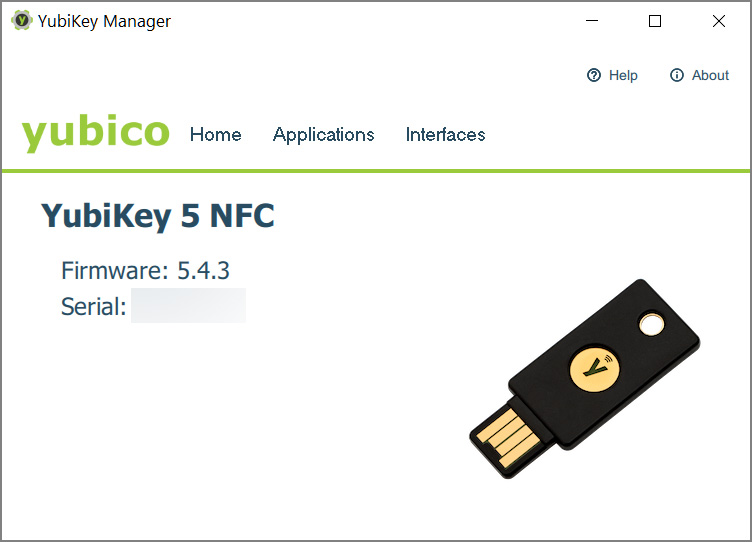

Söz konusu kusur, Infineon’un kusurlu şifreleme kütüphanesini kullanan 5.7.0’dan daha eski aygıt yazılımı sürümlerini çalıştıran YubiKey 5 Serisi cihazları etkiliyor.

EUCLEAK’ten etkilenen modeller şunlardır:

- YubiKey 5 Serisi 5.7’den önceki sürümler

- YubiKey 5 FIPS Serisi 5.7’den önce

- YubiKey 5 CSPN Serisi 5.7’den önce

- YubiKey Bio Serisinin 5.7.2’den önceki sürümleri

- Güvenlik Anahtarı Serisi 5.7’den önceki tüm sürümler

- YubiHSM 2.4.0’dan önceki 2 sürüm

- YubiHSM 2 FIPS sürümleri 2.4.0’dan önceki sürümler

Satıcı, sorunu orta düzeyde olarak derecelendirdi ve düşük riski yansıtan yalnızca 4,9’luk bir CVSS puanı verdi.

Ayrıca Yubico, uyarısında, etkilenen anahtarlardan kimlik bilgilerini kurtarmaya çalışan saldırganların tam anlamıyla yararlanabilmeleri için kullanıcı PIN’ini veya biyometrik doğrulamayı gerektireceğini, bu nedenle başarılı saldırıların daha da zorlaşacağını belirtiyor.

YubiKey sahipleri, YubiKey Yöneticisi veya YubiKey Authenticator’ı kullanarak güvenlik anahtarlarının aygıt yazılımı sürümünü kontrol edebilirler.

Kaynak: BleepingComputer

Ne yazık ki, güvenlik açığı bulunan bir sürüm kullanıyorsanız, bu açığı azaltmak için aygıt yazılımını en son 5.7.0 (YubiKey) veya 2.4.0 (YubiHSM) sürümlerine yükseltmenin bir yolu yoktur.

Satıcı, eliptik eğri (ECC) imzalama anahtarları yerine RSA imzalama anahtarlarının kullanılmasını ve kimlik sağlayıcı ayarlarından maksimum oturum süresinin sınırlandırılarak daha sık FIDO kimlik doğrulamaları gerektirmesini öneriyor.

Diğer etkilenen ürünler

NinjaLab, EUCLEAK’in ayrıca güvenli önyükleme, kimlik doğrulama ve kriptografik işlemler için kullanılan Infineon TPM’lerini (SLB96xx) ve IoT cihazlarında kullanılan Infineon’un Optiga Trust M güvenlik mikrodenetleyicisini de etkilediğini doğruladı.

Infineon TPM’leri, Samsung ve OnePlus’ın eski (2013-2018 arası) akıllı telefon ve tabletlerinin akıllı bölmelerinde ve ayrıca Lenovo, Acer, Dell, HP ve LG’nin bazı eski (2010’ların ortalarından itibaren) dizüstü bilgisayar modellerinde kullanılmaktadır.

Akıllı kartlarda ve kimlik doğrulama sistemlerinde kullanılan Feitian A22 JavaCard da Infineon SLE78 mikrodenetleyicisinin kullanılmasından etkileniyor.

Potansiyel olarak etkilenebilecek diğer cihazlar arasında e-pasaportlar, kripto para donanım cüzdanları (soğuk cüzdanlar), IoT cihazları ve Infineon’un SLE78’ini kullanan herhangi bir FIDO cihazı yer alıyor.