ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), etkilenen kurbanların ESXiArgs fidye yazılımı saldırılarından kurtulmaları için bir şifre çözücü yayınladıktan sonra, tehdit aktörleri daha fazla veriyi şifreleyen güncellenmiş bir sürümle geri döndü.

Yeni varyantın ortaya çıkışı, bir çevrimiçi forumda bir sistem yöneticisi tarafından bildirildi ve burada başka bir katılımcı, 128 MB’tan büyük dosyaların verilerinin %50’sinin şifreleneceğini ve bunun da kurtarma sürecini daha zor hale getireceğini belirtti.

Bir başka dikkate değer değişiklik, Bitcoin adresinin fidye notundan kaldırılmasıdır; saldırganlar artık kurbanları cüzdan bilgilerini almak için Tox üzerinden kendileriyle iletişime geçmeye çağırmaktadır.

Censys bir yazıda, “tehdit aktörleri, araştırmacıların ödemelerini takip ettiğini fark ettiler ve fidye yazılımını yayınlamadan önce bile orijinal varyanttaki şifreleme sürecinin atlatılmasının nispeten kolay olduğunu biliyor olabilirler” dedi.

“Başka bir deyişle: izliyorlar.”

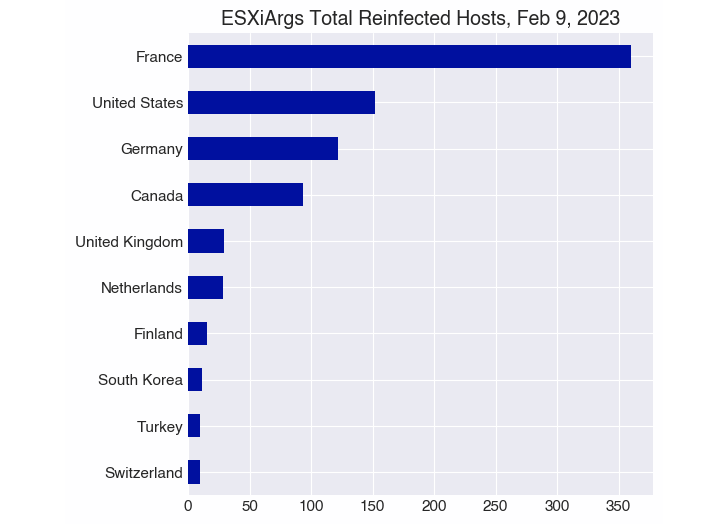

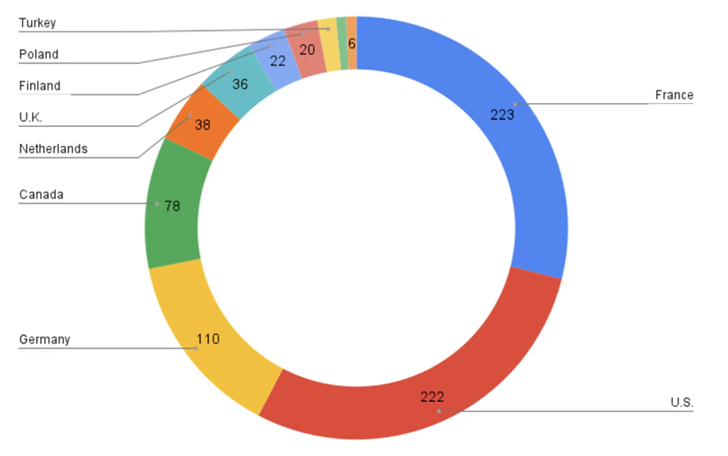

Kitle kaynaklı platform Ransomwhere tarafından paylaşılan istatistikler ortaya çıkarmak 9 Şubat 2023 itibarıyla 1.252 kadar sunucuya ESXiArgs’ın yeni sürümü bulaşmış olup, bunların 1.168’i yeniden bulaşmadır.

Fidye yazılımı salgınının Şubat başında başlamasından bu yana, 3.800’den fazla benzersiz sunucunun güvenliği ihlal edildi. Enfeksiyonların çoğu Fransa, ABD, Almanya, Kanada, Birleşik Krallık, Hollanda, Finlandiya, Türkiye, Polonya ve Tayvan’da bulunuyor.

Cheerscrypt ve PrideLocker gibi ESXiArgs, kaynak kodu Eylül 2021’de sızdırılan Babuk dolabını temel alır. Ancak onu diğer fidye yazılımı ailelerinden ayıran çok önemli bir özellik, üzerinde çalışmadığını gösteren bir veri sızıntısı sitesinin olmamasıdır. hizmet olarak fidye yazılımı (RaaS) modeli.

Siber güvenlik şirketi Intel471, “Fidyeler iki bitcoinin biraz üzerinde (47.000 ABD Doları) olarak belirlendi ve kurbanlara ödemeleri için üç gün verildi.” Dedi.

Başlangıçta izinsiz girişlerin VMware ESXi’deki (CVE-2021-21974) iki yıllık, artık yamalanmış bir OpenSLP hatasının kötüye kullanılmasıyla ilgili olduğundan şüphelenilse de, ağ bulma protokolünün devre dışı bırakıldığı cihazlarda ihlaller rapor edildi.

VMware, o zamandan beri, yazılımındaki sıfır gün güvenlik açığının fidye yazılımını yaymak için kullanıldığını gösteren hiçbir kanıt bulamadığını söyledi.

Bu, etkinliğin arkasındaki tehdit aktörlerinin ESXi’deki bilinen birkaç güvenlik açığını kendi avantajlarına kullanıyor olabileceğini ve kullanıcıların en son sürüme güncellemek için hızlı hareket etmesini zorunlu kıldığını gösteriyor. Saldırılar henüz bilinen bir tehdit aktörü veya grubuyla ilişkilendirilmedi.

Arctic Wolf, “Fidye notuna göre, kampanya tek bir tehdit aktörü veya grubuyla bağlantılı,” dedi. “Daha yerleşik fidye yazılımı grupları, bir izinsiz giriş gerçekleştirmeden önce genellikle potansiyel kurbanlar üzerinde OSINT uygular ve fidye ödemesini algılanan değere göre ayarlar.”

Siber güvenlik şirketi Rapid7, CVE-2021-21974’e karşı savunmasız 18.581 internete bakan ESXi sunucusu bulduğunu söyledi ve ayrıca RansomExx2 aktörlerinin fırsatçı bir şekilde hassas ESXi sunucularını hedef aldığını gözlemledi.

Akamai’de güvenlik teknolojisi ve stratejisi direktörü Tony Lauro, “Bu özel ihlalin dolar üzerindeki etkisi düşük görünse de, siber saldırganlar kuruluşları binlerce kesintiyle öldürmeye devam ediyor” dedi.

“ESXiArgs fidye yazılımı, sistem yöneticilerinin yamaları yayınlandıktan sonra neden hızlı bir şekilde uygulamaları gerektiğinin ve saldırganların saldırılarını başarılı kılmak için ne kadar ileri gideceklerinin en iyi örneğidir. güvenmek.”