Yeni ESXiArgs fidye yazılımı saldırıları artık daha kapsamlı miktarda veriyi şifreliyor ve şifrelenmiş VMware ESXi sanal makinelerini kurtarmayı imkansız değilse bile çok daha zor hale getiriyor.

Geçen Cuma, büyük ve yaygın bir otomatik fidye yazılımı saldırısı, yeni bir ESXiArgs fidye yazılımı kullanarak 3.000’den fazla İnternet’e açık VMware ESXi sunucusunu şifreledi.

Ön raporlar, cihazların eski VMware SLP güvenlik açıkları kullanılarak ihlal edildiğini gösterdi. Ancak bazı kurbanlar, cihazlarında SLP’nin devre dışı bırakıldığını ve hala ihlal edildiğini ve şifrelendiğini belirtti.

Bir cihazı şifrelerken, bir ‘encrypt.sh’ betiği aşağıdaki uzantılarla eşleşen sanal makine dosyalarını arar:

.vmdk

.vmx

.vmxf

.vmsd

.vmsn

.vswp

.vmss

.nvram

.vmemKomut dosyası, bulunan her dosya için dosya boyutunu kontrol eder ve dosya 128 MB’den küçükse tüm dosyayı 1 MB’lık artışlarla şifreler.

Ancak, 128 MB’den büyük dosyalar için, şifreleyicinin 1 MB veriyi şifrelemesi ile veri parçalarını (megabayt cinsinden size_step) şifrelememesi arasında geçiş yapmasına neden olacak bir “size_step” hesaplayacaktır.

encrypt.sh betiği, hangi size_step’in kullanılması gerektiğini belirlemek için aşağıdaki formülü (okunabilirlik için biraz değiştirilmiş) kullanır:

size_step=((($size_in_kb/1024/100)-1))Bu, 4,5 GB’lık bir dosya için ’45’lik bir size_step oluşturacağı ve şifreleyicinin 1 MB’lık dosyayı şifreleme ve 45 MB’lık dosyayı atlama arasında geçiş yapmasına neden olacağı anlamına gelir. Yani, görebileceğiniz gibi, bir dosyayı şifrelemeyi bitirene kadar oldukça fazla veri şifrelenmemiş olarak kalır.

450 GB’lık bir dosya gibi daha da büyük dosyalar için, atlanan veri miktarı önemli ölçüde artar, size_step artık 1 MB şifreleme ve 4,49 GB veri atlama arasında gidip gelen ‘4607’ olur.

Bu büyük şifrelenmemiş veri yığınları nedeniyle araştırmacılar, sanal makinenin disk verilerinin depolandığı büyük ve öncelikle şifrelenmemiş düz dosyaları kullanarak sanal makineleri kurtarmak için bir yöntem geliştirdiler.

Daha sonra CISA tarafından oluşturulan bir komut dosyası, bu kurtarma sürecini otomatikleştirdi.

Şifreleme işlemi değişti

Ne yazık ki, bugün ikinci bir ESXiArgs fidye yazılımı dalgası başladı ve büyük dosyalarda çok daha fazla veriyi şifreleyen değiştirilmiş bir şifreleme rutini içeriyor.

BleepingComputer, ikinci dalgayı ilk olarak, bir yöneticinin ESXiArgs destek konusuna sunucularının şifrelenmiş olduğunu ve daha önce çalışan yöntemlerle kurtarılamayacağını belirten bir mesaj göndermesinden sonra öğrendi.

Örnekleri BleepingComputer ile paylaştıktan sonra, şifreleyicinin değişmediğini ancak encrypt.sh betiğinin ‘size_step’ rutininin çıkarıldığını ve yeni sürümde basitçe 1’e ayarlandığını fark ettik.

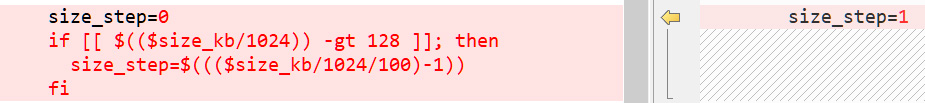

Bu değişiklik, aşağıda ilk saldırı dalgasındaki orijinal encrypt.sh size_step hesaplaması (solda) ile ikinci dalgadaki yeni kabuk komut dosyası (sağda) arasındaki karşılaştırmada gösterilmektedir.

Kaynak: BleepingComputer

Fidye yazılımı uzmanı Michael Gillespie BleepingComputer’a, bu değişikliğin şifreleyicinin 1 MB veriyi şifreleme ve 1 MB veriyi atlama arasında geçiş yapmasına neden olduğunu söyledi.

128 MB’ın üzerindeki tüm dosyaların verilerinin %50’si artık şifrelenmiş olacak ve bu da onları muhtemelen kurtarılamaz hale getirecek.

Bu değişiklik aynı zamanda önceki kurtarma araçlarının makineleri başarılı bir şekilde kurtarmasını da engeller çünkü düz dosyalar kullanılamayacak kadar çok şifrelenmiş veriye sahip olacaktır.

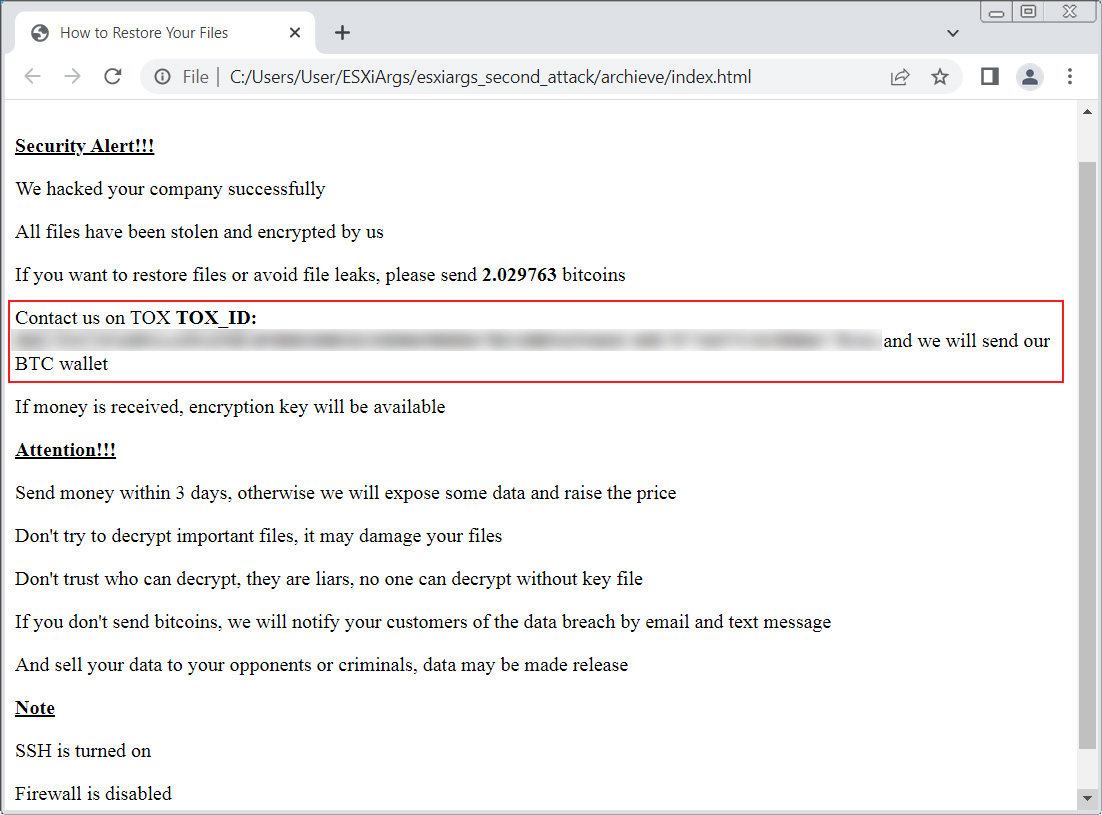

Bu ikinci saldırı dalgası, aşağıda gösterildiği gibi artık fidye notuna bitcoin adreslerini dahil etmeyerek fidye notunda küçük bir değişiklik yaptı.

Kaynak: BleepingComputer

Bitcoin adreslerinin kaldırılması, muhtemelen güvenlik araştırmacıları tarafından fidye ödemelerini izlemek için toplanmalarından kaynaklanıyordu.

Ancak daha da endişe verici olan, yeni örnekleri paylaşan yönetici sunucularında SLP’nin devre dışı bırakıldığını ancak yine de ihlal edildiğini söyledi. Ayrıca önceki saldırılarda görülen vmtool.py arka kapısını da kontrol ettiler ve bulunamadı.

SLP devre dışı bırakıldığında, bu sunucunun nasıl ihlal edildiği konusu daha da kafa karıştırıcı hale gelir.

BleepingComputer yine de şifrelenmiş ESXi sunucularını CISA’nın kurtarma betiğini kullanarak kurtarmayı denemenizi önerir.

Ancak, yeni şifreleme yordamı kullanılarak yapılan ikinci saldırı dalgasından etkilendiyseniz, muhtemelen artık çalışmayacaktır.

ESXiArgs fidye yazılımı hakkında herhangi bir sorunuz varsa veya desteğe ihtiyacınız varsa, forumlarımızda özel bir destek başlığımız var.