Mart ayında ortaya çıkan Eldorado adlı yeni bir fidye yazılımı hizmeti (RaaS) VMware ESXi ve Windows için kilitli sürümleriyle birlikte geliyor.

Çetenin şimdiye kadar çoğunluğu ABD’de olmak üzere gayrimenkul, eğitim, sağlık ve imalat sektörlerinde faaliyet gösteren 16 kurbanı oldu.

Siber güvenlik şirketi Group-IB’deki araştırmacılar, Eldorado’nun faaliyetlerini izledi ve operatörlerinin RAMP forumlarında kötü amaçlı hizmeti teşvik ettiğini ve programa katılacak yetenekli iştirakçiler aradığını fark etti.

Eldorado ayrıca mağdurların listelendiği bir veri sızıntısı sitesi de işletiyor ancak yazının yazıldığı sırada site kapalıydı.

Kaynak: Grup-IB

Windows ve Linux’u Şifreleme

Eldorado, kapsamlı operasyonel benzerliklere sahip iki farklı varyant aracılığıyla hem Windows hem de Linux platformlarını şifreleyebilen Go tabanlı bir fidye yazılımıdır.

Araştırmacılar, geliştiriciden, VMware ESXi hypervisor’ları ve Windows için 32/64 bit varyantlarının mevcut olduğunu belirten bir kullanıcı kılavuzuyla birlikte gelen bir şifreleyici elde ettiler.

Group-IB, Eldorado’nun benzersiz bir gelişme olduğunu ve “daha önce yayınlanmış inşaatçı kaynaklarına dayanmadığını” söylüyor.

Kötü amaçlı yazılım şifreleme için ChaCha20 algoritmasını kullanır ve kilitlenen dosyaların her biri için benzersiz bir 32 baytlık anahtar ve 12 baytlık rastgele sayı üretir. Anahtarlar ve rastgele sayılar daha sonra Optimal Asimetrik Şifreleme Dolgusu (OAEP) şemasıyla RSA kullanılarak şifrelenir.

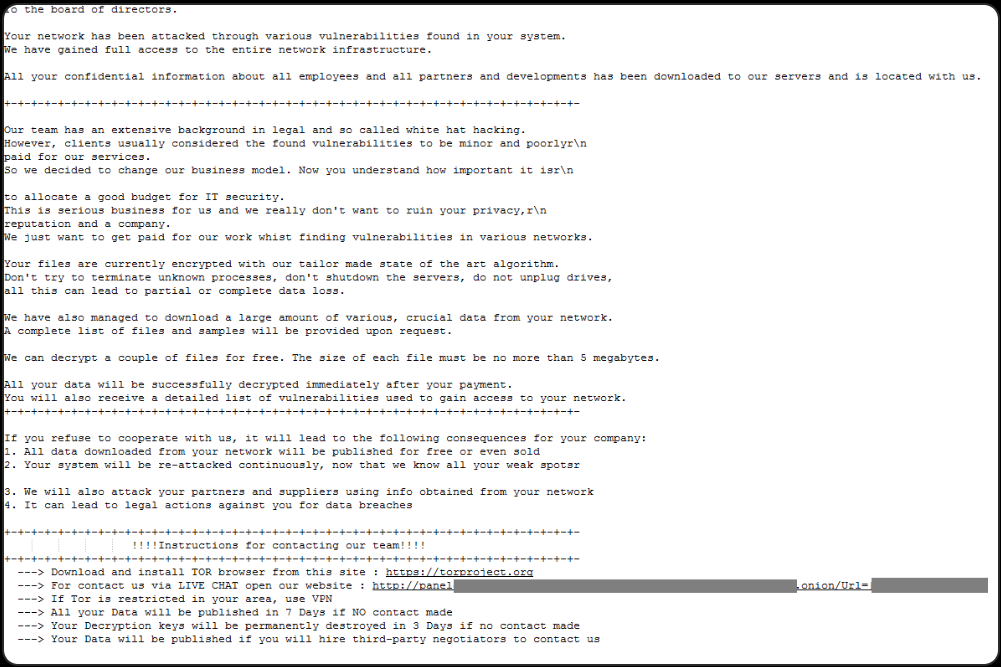

Şifreleme aşamasından sonra dosyalara “.00000001” uzantısı ekleniyor ve “HOW_RETURN_YOUR_DATA.TXT” adlı fidye notları Belgeler ve Masaüstü klasörlerine bırakılıyor.

Kaynak: Grup-IB

Eldorado ayrıca etkisini en üst düzeye çıkarmak için SMB iletişim protokolünü kullanarak ağ paylaşımlarını şifreler ve kurtarmayı engellemek için tehlikeye atılan Windows makinelerinde gölge birim kopyalarını siler.

Fidye yazılımı, sistemin önyüklenemez/kullanılamaz hale gelmesini önlemek için DLL, LNK, SYS ve EXE dosyalarının yanı sıra sistem önyüklemesi ve temel işlevlerle ilgili dosya ve dizinleri atlıyor.

Son olarak, müdahale ekipleri tarafından tespit edilip analiz edilmekten kaçınmak için varsayılan olarak kendi kendini silmeye ayarlanmıştır.

Operasyona sızan Group-IB araştırmacılarına göre, iştirakçiler saldırılarını özelleştirebiliyor. Örneğin, Windows’ta hangi dizinlerin şifreleneceğini belirleyebiliyor, yerel dosyaları atlayabiliyor, belirli alt ağlardaki ağ paylaşımlarını hedefleyebiliyor ve kötü amaçlı yazılımın kendi kendini silmesini engelleyebiliyorlar.

Linux’ta ise özelleştirme parametreleri şifrelenecek dizinlerin ayarlanmasıyla sınırlıdır.

Savunma önerileri

Group-IB, Eldorado fidye yazılımı tehdidinin başka bir grubun yeniden markalaşması olarak ortaya çıkmadığını, yeni ve bağımsız bir operasyon olduğunu vurguluyor.

Araştırmacılar, tüm fidye yazılımı saldırılarına karşı bir dereceye kadar koruma sağlayabilecek şu savunmaları öneriyor:

- Çok faktörlü kimlik doğrulama (MFA) ve kimlik bilgisi tabanlı erişim çözümlerini uygulayın.

- Fidye yazılımı göstergelerini hızla belirlemek ve bunlara yanıt vermek için Uç Nokta Algılama ve Müdahale (EDR) özelliğini kullanın.

- Verilerinizin zarar görmesini ve kaybolmasını en aza indirmek için düzenli olarak verilerinizin yedeklerini alın.

- Gerçek zamanlı saldırı tespiti ve müdahalesi için yapay zeka tabanlı analizlerden ve gelişmiş kötü amaçlı yazılım temizleme özelliğinden yararlanın.

- Güvenlik açıklarını gidermek için güvenlik yamalarını önceliklendirin ve düzenli olarak uygulayın.

- Çalışanlarınızı siber güvenlik tehditlerini tanımaları ve bildirmeleri konusunda eğitin ve yetiştirin.

- Yıllık teknik denetimler veya güvenlik değerlendirmeleri yapın ve dijital hijyeni koruyun.

- Fidye ödemekten kaçının; çünkü bu nadiren veri kurtarmayı garantiler ve daha fazla saldırıya yol açabilir.