DroidLock adlı yeni keşfedilen bir Android kötü amaçlı yazılımı fidye için kurbanların ekranlarını kilitleyebilir ve kısa mesajlara, arama kayıtlarına, kişilere, ses kayıtlarına erişebilir ve hatta verileri silebilir.

DroidLLock, operatörünün VNC paylaşım sistemi aracılığıyla cihazın tam kontrolünü ele geçirmesine olanak tanır ve ekrana bir katman yerleştirerek cihazın kilit desenini çalabilir.

Mobil güvenlik şirketi Zimperium’daki araştırmacılara göre, kötü amaçlı yazılım İspanyolca konuşan kullanıcıları hedef alıyor ve meşru paketleri taklit eden sahte uygulamaları tanıtan kötü amaçlı web siteleri aracılığıyla yayılıyor.

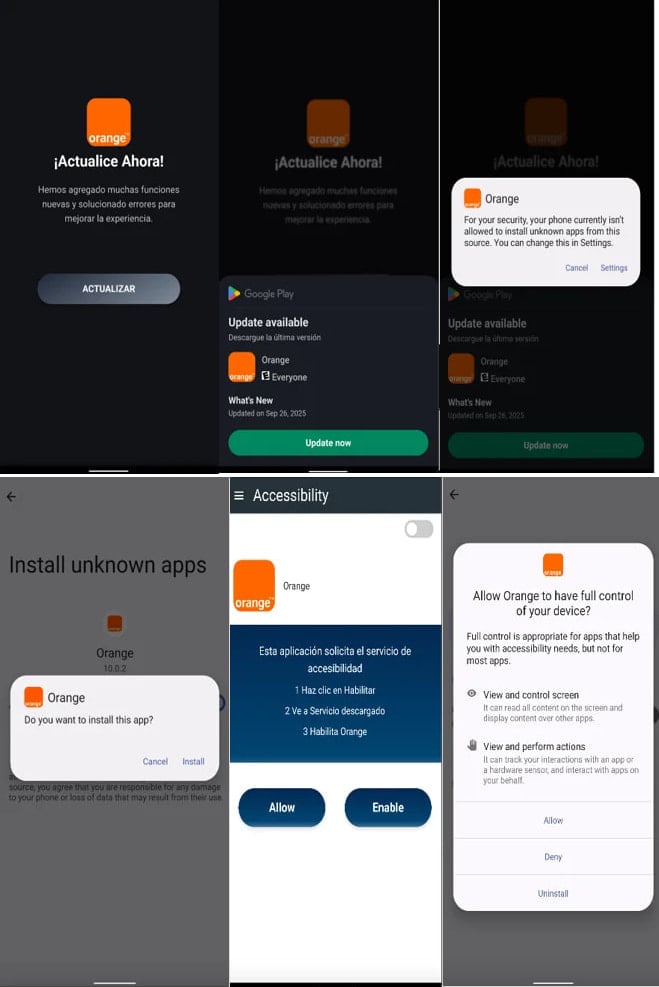

Bugün yayınlanan bir raporda Zimperium, “enfeksiyonun, kullanıcıyı gerçek kötü amaçlı yazılımı içeren ikincil veriyi yüklemeye yönlendiren bir damlalıkla başladığını” söylüyor.

Kaynak: Zimperium

Kötü amaçlı uygulamalar, bir güncelleme isteği aracılığıyla ana veriyi tanıtıyor ve ardından dolandırıcılık faaliyetleri gerçekleştirmesine olanak tanıyan Cihaz Yönetimi ve Erişilebilirlik Hizmetleri izinlerini istiyor.

Yapabileceği işlemlerden bazıları, kullanıcının cihaza erişmesini engellemek için cihazı silmek, kilitlemek, PIN’i, şifreyi veya biyometrik verileri değiştirmektir.

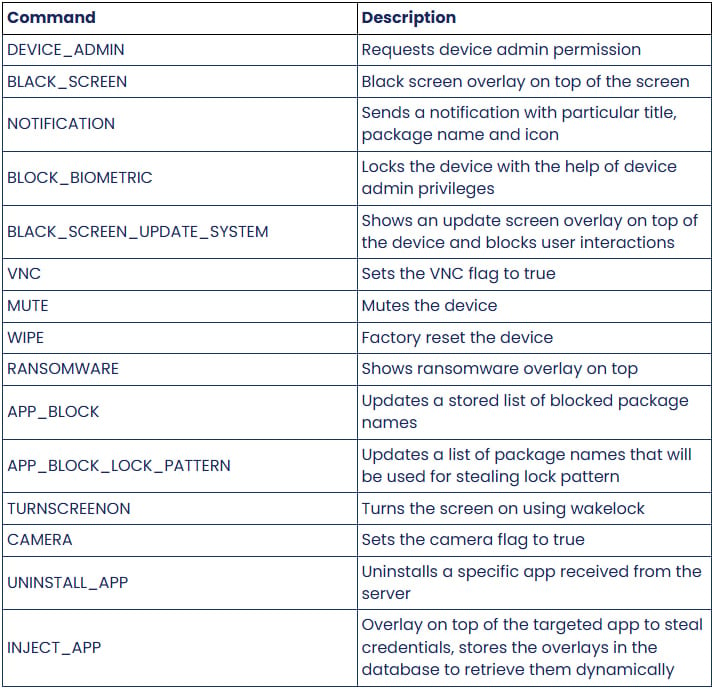

Zimperium’un analizi, DroidLock’un bildirim göndermesine, ekrana bir katman yerleştirmesine, cihazı sessize almasına, fabrika ayarlarına sıfırlamasına, kamerayı başlatmasına veya uygulamaları kaldırmasına izin veren 15 komutu desteklediğini keşfetti.

Kaynak: Zimperium

Fidye yazılımı katmanı, ilgili komut alındıktan hemen sonra WebView aracılığıyla sunuluyor ve kurbana tehdit aktörüyle Proton e-posta adresinden iletişime geçmesi talimatı veriliyor. Kullanıcı 24 saat içinde fidyeyi ödemediği takdirde aktör, dosyaları kalıcı olarak yok etmekle tehdit ediyor.

Kaynak: Zimperium

Zimperium, DroidLock’un dosyaları şifrelemediğini, ancak fidye ödenmediği takdirde dosyaları yok etmekle tehdit ederek aynı amaca ulaşıldığını açıklıyor. Ayrıca tehdit aktörü, kilit kodunu değiştirerek cihaza erişimi reddedebilir.

DroidLock, kötü amaçlı APK’nın varlıklarından yüklenen başka bir katman aracılığıyla kilit desenini çalabilir. Kullanıcı klonlanan arayüzde deseni çizdiğinde bunu doğrudan saldırgana gönderir. Bu özelliğin amacı boş zamanlarda VNC üzerinden cihaza uzaktan erişime izin vermektir.

Google’ın Uygulama Savunma Birliği’nin bir üyesi olan Zimperium, yeni kötü amaçlı yazılım bulgularını Android güvenlik ekibiyle paylaşır, böylece Play Koruma bu tehdidi güncel cihazlardan algılar ve engeller.

Android kullanıcılarının, yayıncı güvenilir bir kaynak olmadığı sürece APK’ları Google Play’in dışından yüklememeleri tavsiye edilir. Bir uygulamanın gerektirdiği izinlerin amacına hizmet edip etmediğini her zaman kontrol etmeli ve cihazlarını Play Koruma ile periyodik olarak taramalıdırlar.

Bozuk IAM yalnızca bir BT sorunu değildir; etkisi tüm işletmenize yayılır.

Bu pratik kılavuz, geleneksel IAM uygulamalarının neden modern taleplere ayak uydurmakta başarısız olduğunu, “iyi” IAM’nin neye benzediğine dair örnekleri ve ölçeklenebilir bir strateji oluşturmak için basit bir kontrol listesini kapsar.