zLabs araştırma ekibi, DroidLock adlı bir kötü amaçlı yazılım türü aracılığıyla İspanyol Android kullanıcılarını hedef alan yeni ve karmaşık bir tehdit kampanyası tespit etti.

Dosyaları şifreleyen geleneksel fidye yazılımlarının aksine, bu Android odaklı tehdit, cihazları fidye yazılımı tarzı katmanlarla kilitlemeye ve ödeme talep etmeye daha doğrudan bir yaklaşımla yaklaşırken, güvenliği ihlal edilmiş telefonlar üzerinde tam kontrol sağlıyor.

DroidLock öncelikle aldatıcı uygulamaları barındıran kimlik avı web siteleri aracılığıyla yayılır. Kötü amaçlı yazılım yüklendikten sonra, kullanıcıları gerçek kötü amaçlı kodu içeren ikincil bir veri yüklemesi için kandıran bir damlalık ile başlayan iki aşamalı bir bulaşma sürecinden yararlanır.

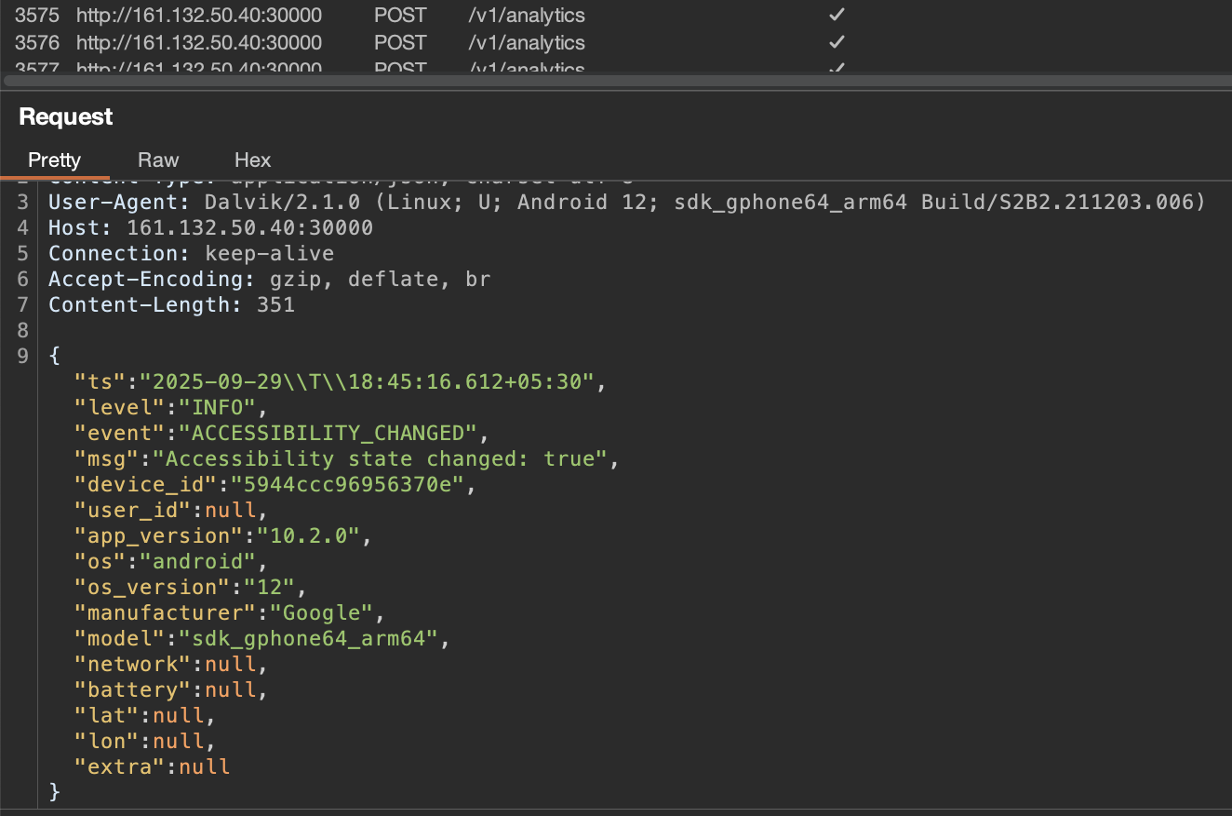

DroidLock, erişilebilirlik hizmetlerinden ve cihaz yöneticisi ayrıcalıklarından yararlanarak, komuta ve kontrol (C2) altyapısıyla iletişim kurmak için 15 farklı komut kullanarak cihazı neredeyse tamamen devralmayı başarır.

Enfeksiyon zinciri teknik istismardan ziyade sosyal mühendislikle başlıyor. Damlalık, kullanıcıları kurulum izinleri vermeye ikna etmek için kendisini genellikle Orange gibi popüler hizmetler gibi görünen meşru bir uygulama olarak sunar.

Yürütüldükten sonra, erişilebilirlik hizmetlerinden, Android kullanıcılarının genellikle sonuçlarını anlamadan verdikleri bir izin ister.

Bu erişim verildiğinde, kötü amaçlı yazılım, SMS erişimi, çağrı kayıtları, kişiler ve ses kaydı için ek izinleri, kullanıcı etkileşimine gerek kalmadan otomatik olarak onaylar.

Kötü amaçlı yazılım, C2 (Komuta ve Kontrol sunucusu) ile iletişim kurmak için hem web soketinden hem de HTTP iletişiminden yararlanır.

Bu teknik, engelli kullanıcılara yardımcı olmak için tasarlanan ancak kötü amaçlı uygulamalar için yaygın bir saldırı vektörü olmaya devam eden erişilebilirlik hizmeti çerçevesinden yararlanarak Android’in standart güvenlik kısıtlamalarını atlıyor.

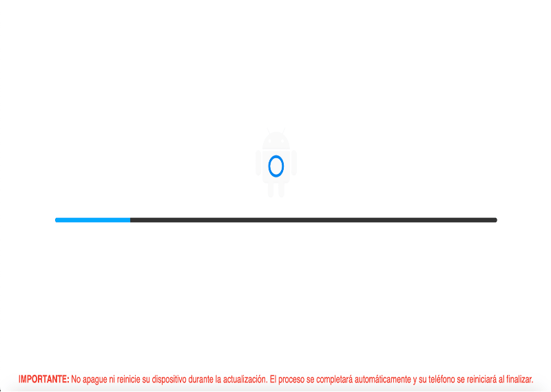

Fidye Yazılımı Tarzında Gözdağı

DroidLock, C2 sunucusundan uygun komutu aldıktan sonra, tehdit edici bir fidye yazılımı mesajı görüntüleyen tam ekran bir Web Görünümü katmanı görüntüler.

Yer paylaşımı, tehdit aktörleriyle e-posta yoluyla anında iletişime geçilmesini ve kimlik tespiti için kurbanın cihaz kimliğinin kullanılmasını gerektiriyor.

Kritik olarak, kötü amaçlı yazılım, ödemenin alınmaması durumunda 24 saat içinde verilerin tamamen yok edilmesi tehdidinde bulunuyor ve mağdurları ödemeye yönlendiren psikolojik baskı yaratıyor.

Bu kötü amaçlı yazılım türü, geleneksel fidye yazılımı gibi dosyaları şifrelemese de, cihazı tamamen silebilecek teknik yeteneğe sahiptir, bu da tehdidi inandırıcı hale getirir ve teknik güvenlik kavramlarına aşina olmayan ortalama kullanıcılar için endişe verici hale getirir.

DroidLock’un komut seti potansiyel tehlikenin boyutunu ortaya koyuyor. Kötü amaçlı yazılım, cihaz yöneticisi ayrıcalıklarını kullanarak cihazları kilitleyebilir, PIN’leri ve biyometrik kimlik doğrulama ayarlarını değiştirebilir, fabrika ayarlarına sıfırlayabilir ve VNC bağlantıları aracılığıyla cihaz ekranlarına uzaktan erişebilir.

Kötü amaçlı yazılım ayrıca ön kamerayı kullanarak görüntüleri yakalıyor, sesi susturuyor ve yakalanan içeriği uzak sunuculara sızmak üzere base64 kodlu JPEG formatına dönüştüren kalıcı ekran kayıt özelliklerini koruyor.

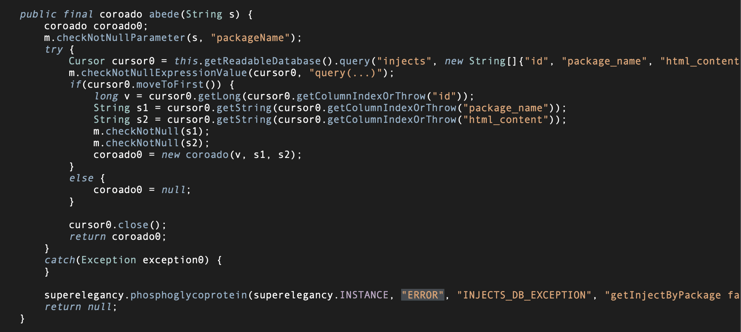

Ek olarak DroidLock, iki farklı kaplama tekniği aracılığıyla kimlik bilgisi çalma mekanizmaları uygular.

Birincisi sahte kilit desenli ekranlar sunarken, ikincisi, yasal bankacılık ve kimlik doğrulama uygulamalarını taklit eden, saldırgan tarafından kontrol edilen HTML içeriğiyle yüklenen WebView katmanlarını kullanıyor.

Kötü amaçlı yazılım, kurbanlar belirli uygulamaları açtığında dinamik olarak uygun katmanları alıp görüntüleyen, hedeflenen uygulamalardan oluşan bir veritabanı tutar.

Kurumsal Etkiler

Zimperium güvenlik araştırmacıları, DroidLock’un kapsamlı cihaz ele geçirme yetenekleri sunmasına rağmen, Mobile Threat Defense platformunun, tanımlanan tüm örnekleri sıfır gün modunda çalışan cihaz içi dinamik algılama motorları aracılığıyla tespit ettiğini belirtiyor.

Kaplama, C2 sunucusundan BLACK_SCREEN_UPDATE_SYSTEM komutunu aldıktan sonra en üste konur.

Kuruluşlar açısından bunun sonuçları, ciddi düzeyde virüs bulaşmış cihazların tek kullanımlık parolalara müdahale edebilmesi, güvenlik bilgilerini değiştirebilmesi ve kurumsal telefonları yönetilen ağlardaki düşman uç noktalara dönüştürebilmesidir.

MITRE ATT&CK çerçevesi, DroidLock’u ilk kimlik avı tabanlı erişimden kimlik bilgileri erişimine, toplamaya, komuta ve kontrole ve nihai etki aşamalarına kadar çeşitli taktiklerle eşleştirerek, ortaya çıkan bu tehdidin mobil bağımlı kuruluşlara yönelik karmaşıklığını ortaya koyuyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.