‘DroidBot’ adlı yeni bir Android bankacılık kötü amaçlı yazılımı, İngiltere, İtalya, Fransa, İspanya ve Portekiz’deki 77’den fazla kripto para borsası ve bankacılık uygulamasının kimlik bilgilerini çalmaya çalışıyor.

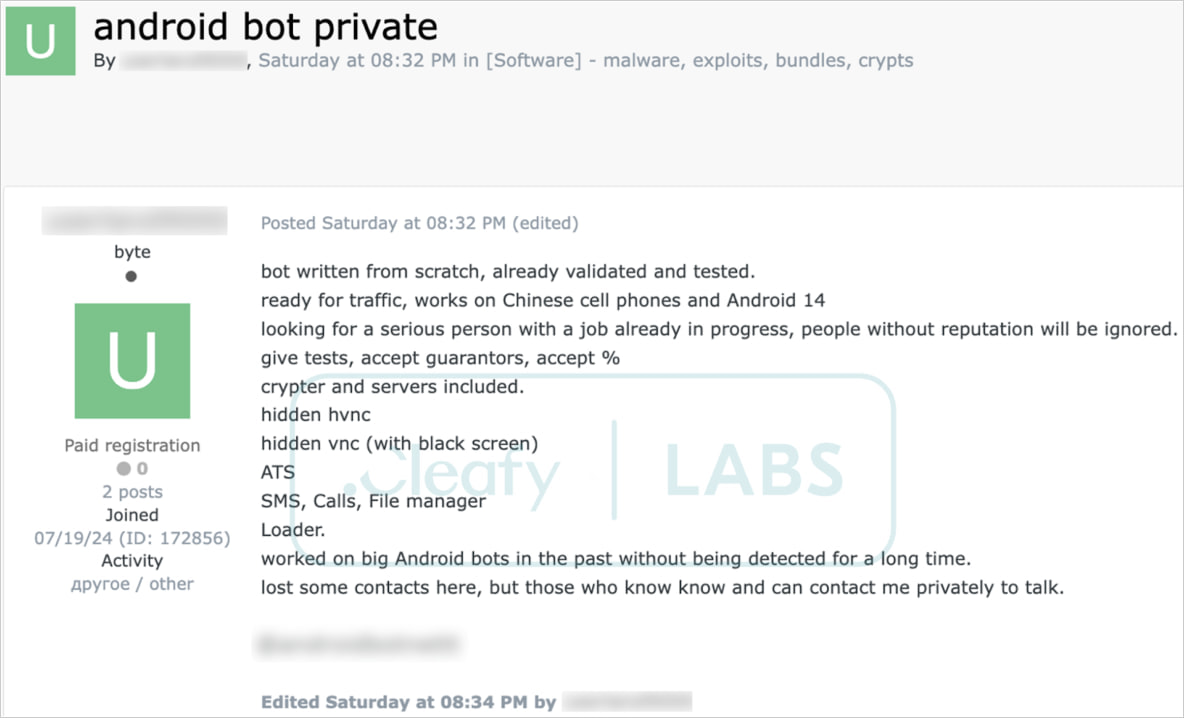

Yeni Android kötü amaçlı yazılımını keşfeden Cleafy araştırmacılarına göre DroidBot, Haziran 2024’ten beri aktif ve hizmet olarak kötü amaçlı yazılım (MaaS) platformu olarak çalışıyor ve aracı ayda 3.000 dolara satıyor.

Yüklerini belirli hedeflere göre özelleştirmek için kötü amaçlı yazılım oluşturucuları kullanan en az 17 bağlı kuruluş grubu belirlendi.

DroidBot herhangi bir yeni veya karmaşık özelliğe sahip olmasa da, botnetlerinden birinin analizi İngiltere, İtalya, Fransa, Türkiye ve Almanya’da 776 benzersiz enfeksiyonu ortaya çıkardı ve bu da önemli bir aktiviteye işaret ediyor.

Ayrıca Cleafy, kötü amaçlı yazılımın o dönemde yoğun bir geliştirme aşamasında göründüğünü ve Latin Amerika da dahil olmak üzere yeni bölgelere yayılma girişiminde bulunduğuna dair işaretlerin bulunduğunu söylüyor.

DroidBot MaaS işlemi

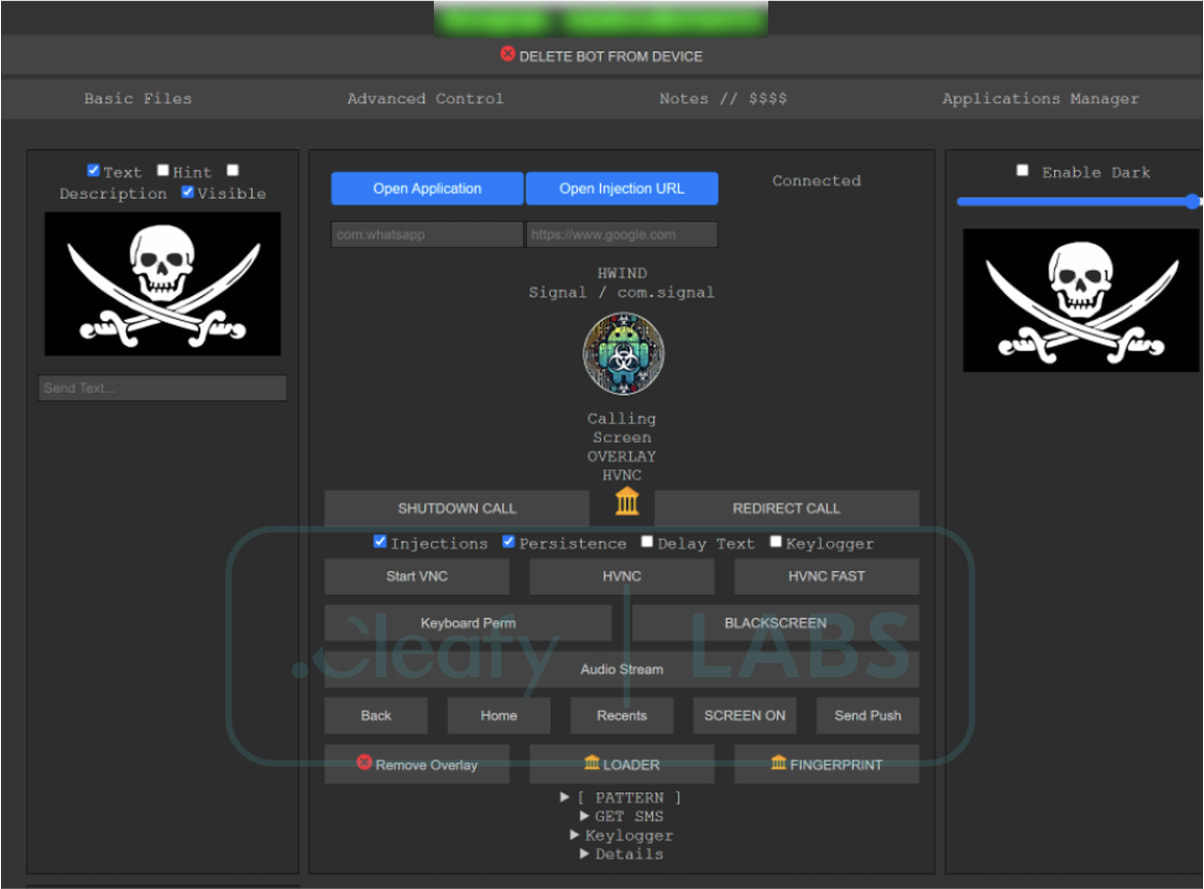

DroidBot’un Türk gibi görünen geliştiricileri, bağlı kuruluşlara saldırı gerçekleştirmek için gerekli tüm araçları sağlıyor. Buna kötü amaçlı yazılım oluşturucu, komuta ve kontrol (C2) sunucuları ve işlemlerini kontrol edebilecekleri, çalınan verileri alabilecekleri ve komutlar verebilecekleri merkezi bir yönetim paneli dahildir.

Kaynak: Cleafy

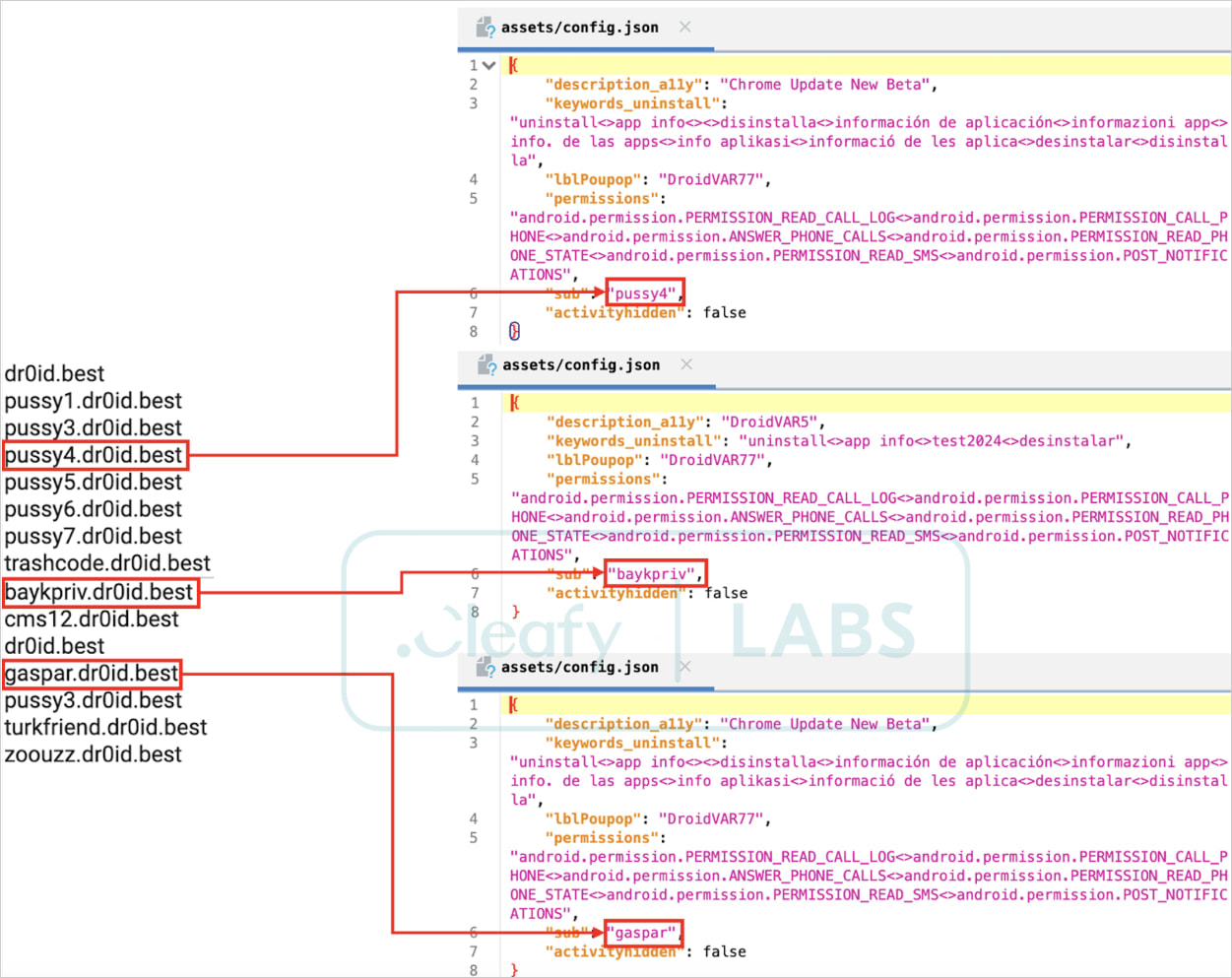

Birden fazla bağlı kuruluş, her gruba atanan benzersiz tanımlayıcılarla aynı C2 altyapısı üzerinde çalışır ve Cleafy’nin 17 tehdit grubunu tanımlamasına olanak tanır.

Kaynak: Cleafy

Yük oluşturucu, bağlı kuruluşların DroidBot’u belirli uygulamaları hedefleyecek, farklı diller kullanacak ve diğer C2 sunucu adreslerini ayarlayacak şekilde özelleştirmesine olanak tanır.

Bağlı kuruluşlara ayrıca ayrıntılı belgelere erişim, kötü amaçlı yazılımın yaratıcılarından destek ve güncellemelerin düzenli olarak yayınlandığı bir Telegram kanalına erişim olanağı sağlanıyor.

Sonuç olarak, DroidBot MaaS operasyonu deneyimsiz veya düşük vasıflı siber suçlular için giriş engelini oldukça düşük hale getiriyor.

Kaynak: Cleafy

Popüler uygulamaların kimliğine bürünme

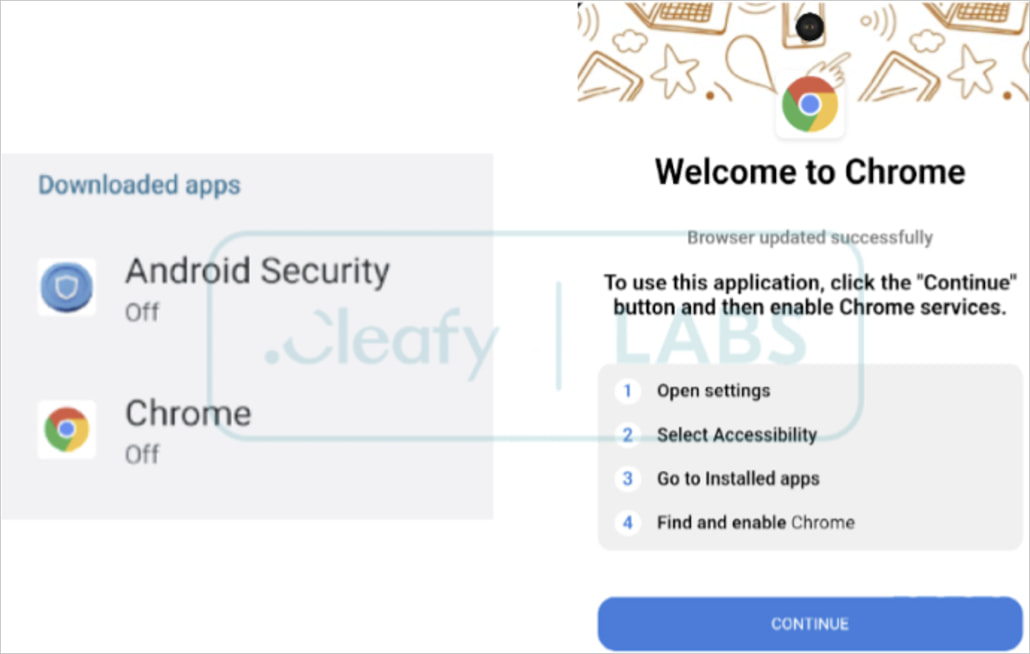

DroidBot, kullanıcıları kötü amaçlı uygulamayı yüklemeleri için kandırmanın bir yolu olarak genellikle Google Chrome, Google Play mağazası veya ‘Android Güvenliği’ kılığına giriyor.

Ancak her durumda uygulamalardan hassas bilgileri çalmaya çalışan bir truva atı gibi davranır.

Kaynak: Cleafy

Kötü amaçlı yazılımın ana özellikleri şunlardır:

- Keylogging – Kurban tarafından girilen her tuş vuruşunun yakalanması.

- Kaplama – Meşru bankacılık uygulaması arayüzleri üzerinden sahte giriş sayfalarının görüntülenmesi.

- SMS müdahalesi – Gelen SMS mesajlarını, özellikle de bankacılık oturum açma işlemleri için tek kullanımlık şifreler (OTP’ler) içerenleri ele geçirir.

- Sanal Ağ Bilgi İşlem – VNC modülü, bağlı kuruluşlara virüslü cihazı uzaktan görüntüleme ve kontrol etme, komutları yürütme ve kötü amaçlı etkinliği gizlemek için ekranı karartma yeteneği sağlar.

DroidBot’un çalışmasının önemli bir yönü, Android’in Erişilebilirlik Hizmetlerinin kullanıcı eylemlerini izlemek ve kötü amaçlı yazılım adına kaydırma ve dokunmaları simüle etmek için kötüye kullanılmasıdır. Bu nedenle, Erişilebilirlik Hizmetleri gibi garip izinler isteyen bir uygulama yüklerseniz hemen şüphelenmeli ve isteği reddetmelisiniz.

DroidBot’un kimlik bilgilerini çalmaya çalıştığı 77 uygulama arasında öne çıkanlar arasında Binance, KuCoin, BBVA, Unicredit, Santander, Metamask, BNP Paribas, Credit Agricole, Kraken ve Garanti BBVA yer alıyor.

Bu tehdidi azaltmak için Android kullanıcılarına yalnızca Google Play’den uygulama indirmeleri, kurulum sırasında izin isteklerini incelemeleri ve cihazlarında Play Korumanın etkin olduğundan emin olmaları tavsiye ediliyor.