Clickjacking saldırılarının yeni bir çeşidi olan “DoubleClickjacking”, saldırganların, bu tür saldırılara karşı mevcut korumaları atlarken, çift tıklama kullanarak hassas eylemleri yetkilendirmeleri için kullanıcıları kandırmasına olanak tanır.

Kullanıcı arayüzü düzeltme olarak da bilinen tıklama hırsızlığı, tehdit aktörlerinin, ziyaretçileri gizli veya gizlenmiş web sayfası öğelerine tıklamaları için kandıran kötü amaçlı web sayfaları oluşturmasıdır.

Saldırılar, meşru bir web sayfasını, saldırganlar tarafından oluşturulan bir web sayfasının üzerine gizli bir iframe içinde yerleştirerek çalışır. Saldırganın oluşturduğu bu web sayfası, düğmelerini ve bağlantılarını gizli iframe’deki bağlantı ve düğmelerle hizalayacak şekilde tasarlanmıştır.

Saldırganlar daha sonra kullanıcıyı bir ödül kazanmak veya sevimli bir resmi görüntülemek gibi bir bağlantıya veya düğmeye tıklamaya ikna etmek için web sayfalarını kullanır.

Ancak sayfayı tıkladıklarında, aslında gizli iframe’deki (meşru site) bağlantılara ve düğmelere tıklıyorlar; bu da, bir OAuth uygulamasının hesaplarına bağlanmasına izin vermek veya bir MFA isteğini kabul etmek gibi kötü amaçlı eylemler gerçekleştirebilir. .

Yıllar geçtikçe web tarayıcısı geliştiricileri, çerezlerin siteler arası gönderilmesine izin vermemek veya sitelerin iframe edilip edilemeyeceği konusunda güvenlik kısıtlamaları (X-Frame-Options veya çerçeve ataları) getirmek gibi bu saldırıların çoğunu önleyen yeni özellikler sundu.

Yeni DoubleClickjacking saldırısı

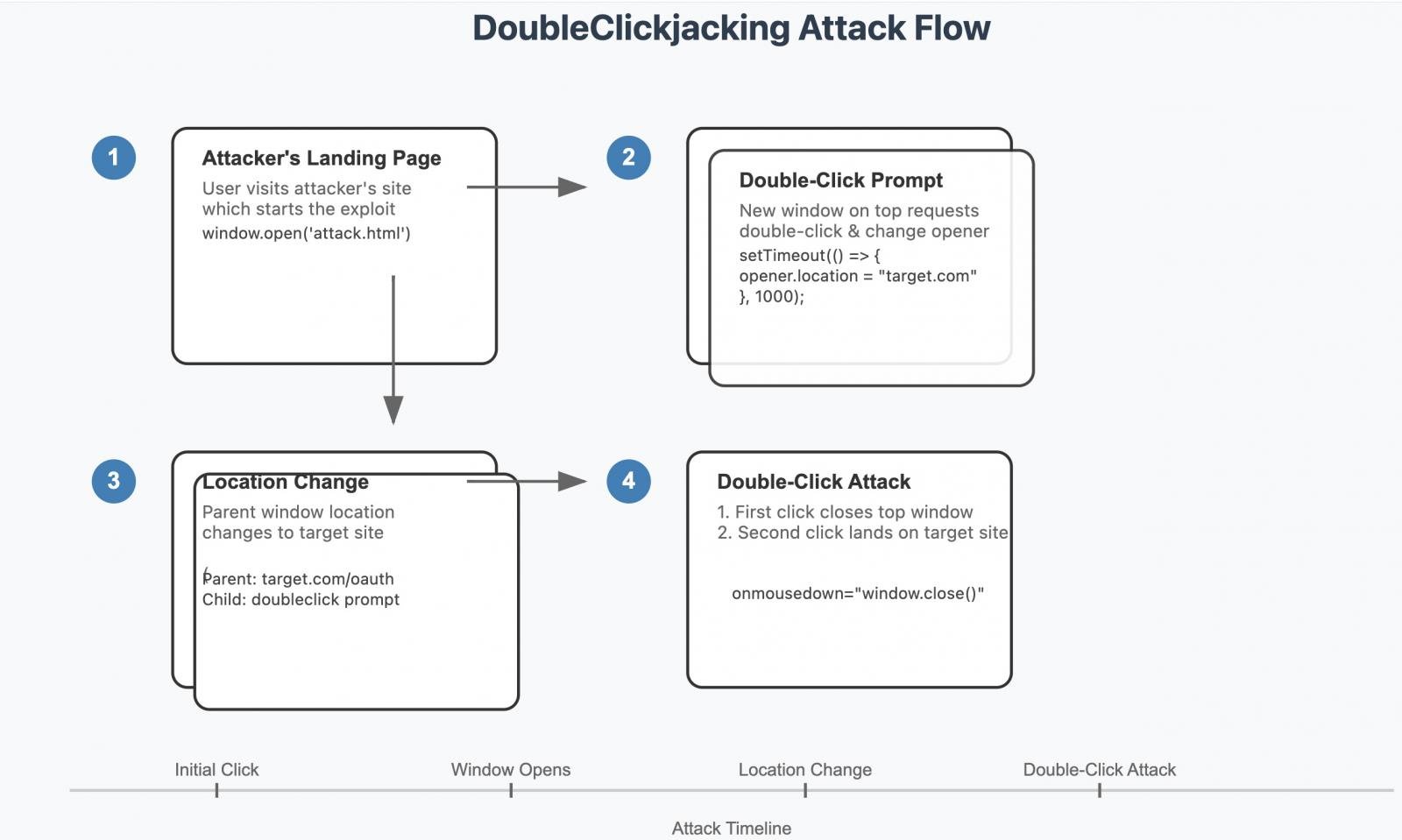

Siber güvenlik uzmanı Paulos Yibelo, kullanıcıları web sitelerinde hassas eylemler gerçekleştirmeleri için kandırmak amacıyla fare çift tıklamalarının zamanlamasını kullanan DoubleClickjacking adlı yeni bir web saldırısını tanıttı.

Bu saldırı senaryosunda, bir tehdit aktörü, ödülünüzü görüntülemek veya film izlemek için “burayı tıklayın” gibi, görünüşte zararsız bir düğmeyi görüntüleyen bir web sitesi oluşturacaktır.

Ziyaretçi düğmeye tıkladığında, orijinal sayfayı kapsayan ve devam etmek için bir captcha çözme zorunluluğu gibi başka bir cazibeyi içeren yeni bir pencere oluşturulacaktır. Arka planda, orijinal sayfadaki JavaScript, bu sayfayı, saldırganların kullanıcıyı bir eylem gerçekleştirmesi için kandırmak istediği meşru bir siteye dönüştürecektir.

Yeni, üst üste yerleştirilmiş penceredeki captcha, ziyaretçinin captcha’yı çözmek için sayfadaki bir şeye çift tıklamasını ister. Ancak bu sayfa, mousedown olayını dinler ve algılandığında captcha katmanını hızlı bir şekilde kapatarak ikinci tıklamanın, şimdi görüntülenen yetkilendirme düğmesine veya önceden gizlenmiş meşru sayfadaki bağlantıya gelmesine neden olur.

Bu, kullanıcının yanlışlıkla açıkta kalan düğmeye tıklamasına, potansiyel olarak bir eklentinin yüklenmesine, bir OAuth uygulamasının hesabına bağlanmasına veya çok faktörlü bir kimlik doğrulama isteminin onaylanmasına izin vermesine neden olur.

Kaynak: Yibelo

Bunu bu kadar tehlikeli yapan şey, bir iframe kullanmaması, çerezleri başka bir alana aktarmaya çalışmaması nedeniyle mevcut tüm tıklama hırsızlığı savunmalarını atlamasıdır. Bunun yerine eylemler doğrudan korunmayan meşru sitelerde gerçekleşir.

Yibelo, bu saldırının hemen hemen her siteyi etkilediğini söylüyor ve Shopify, Slack ve Salesforce hesaplarını ele geçirmek için DoubleClickjacking’i kullanan tanıtım videoları paylaşıyor.

Araştırmacı ayrıca saldırının web sayfalarıyla sınırlı olmadığını, tarayıcı uzantıları için de kullanılabileceğini belirtiyor.

Yibelo, “Örneğin, web3 işlemlerini ve dApp’leri yetkilendirmek veya IP’yi açığa çıkarmak için VPN’yi devre dışı bırakmak için bu tekniği kullanan en iyi tarayıcı kripto cüzdanlarına kavramların kanıtını yaptım” diye açıklıyor.

“Bu aynı zamanda cep telefonlarında hedefe ‘Çift Dokunma’ istenerek de yapılabilir.”

Bu tür saldırılara karşı koruma sağlamak için Yibello, bir hareket yapılana kadar hassas düğmeleri devre dışı bırakmak üzere web sayfalarına eklenebilecek JavaScript’i paylaştı. Bu, saldırganın kaplamasını kaldırırken çift tıklamanın yetkilendirme düğmesine otomatik olarak tıklamasını önleyecektir.

Araştırmacı ayrıca, çift tıklama dizisi sırasında pencereler arasında hızlı içerik geçişini sınırlayan veya engelleyen potansiyel bir HTTP başlığı da önermektedir.