Yeni araştırmalar, Vidar kötü amaçlı yazılımını dağıtmak ve Windows sistemlerine bulaşmak için DocuSign’ın markasını kötüye kullanan karmaşık bir kimlik avı kampanyasını ortaya çıkardı.

Operasyon, hem kullanıcıları hem de otomatik analizleri atlatmak için gerçekçi bir kimlik avı sitesi, sahte imzalı bir yükleyici, erişim kodu kontrolleri ve zamana dayalı yürütme engelleri kullanıyor.

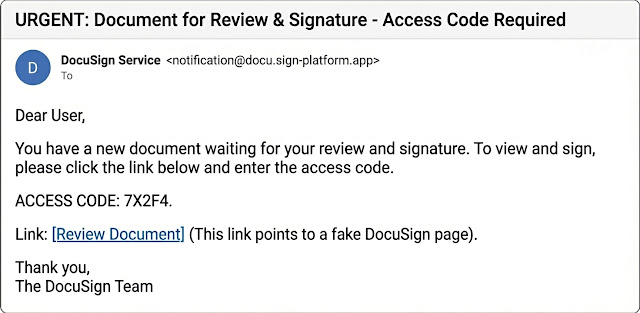

DocuSign temalı kimlik avı kurulumu

Saldırı, DocuSign’dan geliyormuş gibi görünen ve alıcıyı bir belgeyi incelemeye teşvik eden hedefli bir kimlik avı e-postasıyla başlıyor.

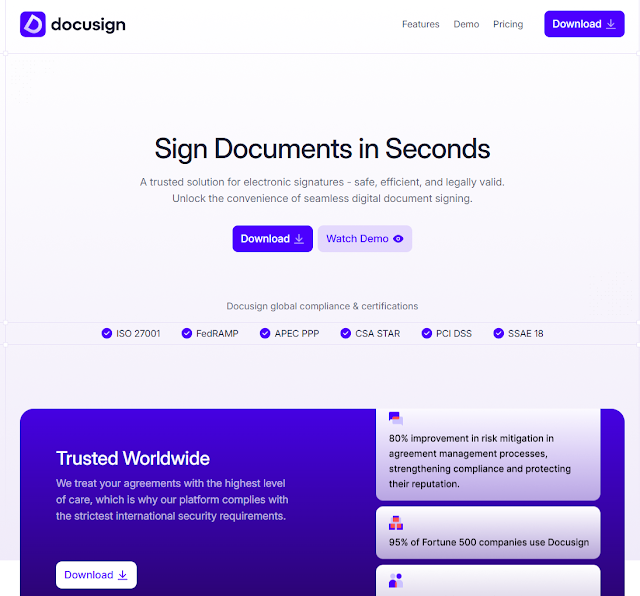

Mesaj, benzer bir alan adına (docu) bağlantı veriyor[.]tabela platformu[.]Meşru DocuSign sitesi yerine uygulamanın kullanılması, kurbanların sayfaya güvenip indirme işlemine devam etme şansını artırıyor.

Sahte portala girdikten sonra kullanıcılardan meşru bir DocuSign paketi olarak sunulan DocuSign_PackageInstaller.exe dosyasını indirmeleri isteniyor.

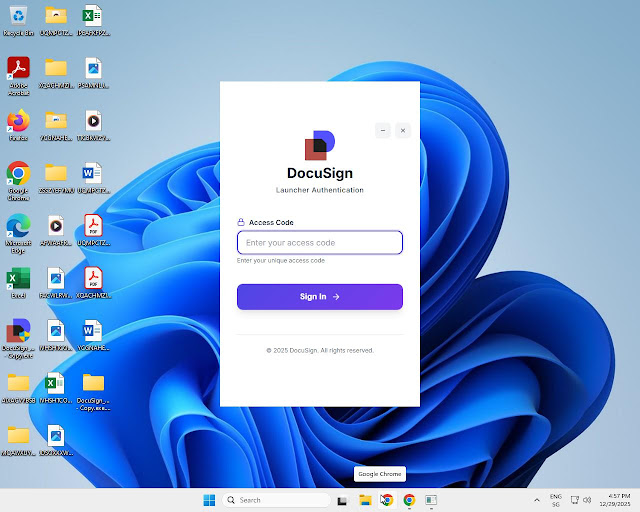

Sahte imzalı yükleyici ve kapılı yürütme

İndirilen dosya, Çin’deki bir şirkete verilen geçerli bir ortak tasarım sertifikasıyla imzalanmış tek dosyalı bir .NET paketidir; bu seçim, muhtemelen itibar kontrollerini atlamayı ve Windows sistemlerinde şüpheyi azaltmayı amaçlamaktadır.

İçeride, ana mantık bir erişim kodu kapısının arkasında korunur: program çalıştırıldığında bir kodu ve imzayı doğrular ve sağlanan kodu bir komut ve kontrol sunucusuna gönderir.

Yalnızca sunucu kodu doğruladığında kötü amaçlı yazılım devam eder ve bir sonraki aşamayı alır; böylece otomatik sanal alanların ve sıradan analizlerin yüke ulaşması etkili bir şekilde sınırlanır.

İkili dosyanın statik analizi, analistlerin çalışan bir erişim kodu olmadan bile bir sonraki aşamaya geçmelerine olanak tanıyan bir URL ve ikinci aşama yükleyiciyi yerleştirdiğini gösteriyor.

Bu yaklaşım, savunucuların etkileşimli engellere rağmen dağıtım zincirinin tamamını yeniden yapılandırmasına olanak tanır.

İkinci aşama yükü, yerel sistem saati yerine çevrimiçi bir zaman kaynağına dayalı bir saatli bomba kontrolü içeren yerel bir Windows ikili programıdır ve analiz sistemlerindeki basit saat kurcalamalarını ortadan kaldırır.

Örnek ayrıca tersine mühendisliği engellemek ve davranışsal algılamayı geciktirmek için paketleme ve katmanlı gizlemeyi kullanıyor.

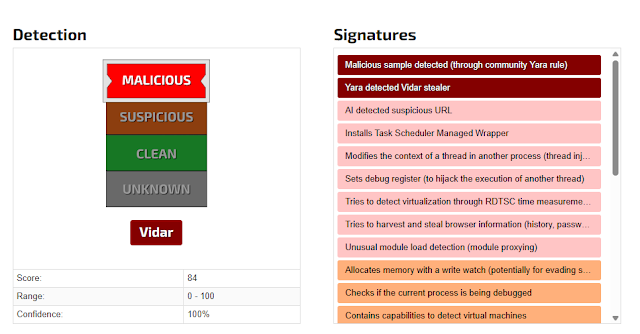

Doğru koşullar altında yürütüldüğünde, bu dolu ikinci aşama en sonunda bilgi hırsızlığı yapan iyi bilinen bir kötü amaçlı yazılım olan Vidar’ı bırakır ve çalıştırır.

Vidar genellikle tarayıcı verilerini, kimlik bilgilerini, kripto cüzdanlarını ve diğer hassas bilgileri hedef alarak saldırganlara kurbanın dijital yaşamına ilişkin geniş bir görünürlük sağlar.

Bu DocuSign temalı şema, tehdit aktörlerinin artık nasıl harmanlandığını gösteriyor:

- Güvenilir markalar ve son derece ikna edici kimlik avı sayfaları

- Meşru ortak tasarım sertifikaları

- Erişim kodu geçişli C2 mantığı

- Çevrimiçi zaman kontrolleri ve paketleme

JoeSecurity’e göre bu teknikler, zinciri otomatik sanal alanlara ve hızlı önceliklendirmeye karşı dayanıklı hale getiriyor ve savunmacılar tepki veremeden Windows kullanıcılarının tehlikeye girme ihtimalini artırıyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.