70 milyardan fazla DNS kaydının analizi, yeni bir gelişmiş kötü amaçlı yazılım araç takımının keşfedilmesine yol açtı. yem köpek kurumsal ağları hedefliyor.

yem köpekadından da anlaşılacağı gibi kaçamaklıdır ve herhangi bir şüphe uyandırmayacak şekilde bir dizi sorgunun komuta ve kontrol (C2) alanlarına iletildiği stratejik alan eskitme ve DNS sorgusu salma gibi teknikler kullanır.

Infoblox, geçen ayın sonlarında yayınlanan bir danışma belgesinde, “Decoy Dog, özellikle etki alanlarını DNS düzeyinde incelerken, onu benzersiz bir şekilde tanımlanabilir kılan, oldukça sıra dışı özelliklere sahip uyumlu bir araç setidir.”

Anormal DNS işaretleme etkinliğinin ardından Nisan 2023’ün başlarında kötü amaçlı yazılımı tanımlayan siber güvenlik firması, alışılmadık özelliklerinin, saldırı altyapısının parçası olan ek etki alanlarını eşlemesine izin verdiğini söyledi.

Bununla birlikte, California merkezli şirkete göre, Decoy Dog’un vahşi ortamda kullanımı “çok nadir” ve DNS imzası, internetteki 370 milyon aktif alanın %0,0000027’sinden daha azıyla eşleşiyor.

Araç setinin ana bileşenlerinden biri, DNS sorgularının ve yanıtlarının, yükleri gizlice düşürmek için bir C2 olarak kullanıldığı, DNS tüneli oluşturma adı verilen bir yöntemle sağlanan açık kaynaklı bir trojan olan Pupy RAT’tır.

Aktörün bu kampanyaya dahil olduğunu gösteren hiçbir kanıt olmamasına rağmen, çapraz platform Pupy RAT kullanımının geçmişte Earth Berberoka (aka GamblingPuppet) gibi Çin’den ulus-devlet aktörleriyle bağlantılı olduğunu belirtmekte fayda var.

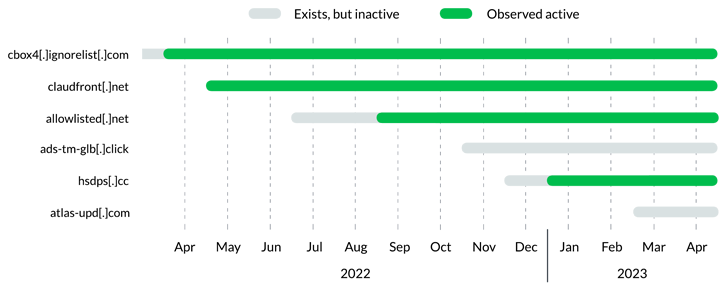

Decoy Dog hakkında daha fazla araştırma, operasyonun keşfedilmesinden en az bir yıl önce kurulduğunu ve bugüne kadar tespit edilen üç farklı altyapı konfigürasyonunun olduğunu gösteriyor.

Gerçek Zamanlı Koruma ile Fidye Yazılımını Durdurmayı Öğrenin

Web seminerimize katılın ve gerçek zamanlı MFA ve hizmet hesabı koruması ile fidye yazılımı saldırılarını nasıl durduracağınızı öğrenin.

Koltuğumu Kurtar!

Diğer bir önemli husus, Decoy Dog etki alanlarıyla ilişkili olağandışı DNS işaretleme davranışıdır; öyle ki, radarın altından uçmak için periyodik, ancak seyrek DNS istekleri modeline bağlı kalırlar.

Infoblox, “Decoy Dog etki alanları, paylaşılan kayıt şirketlerine, ad sunucularına, IP’lere ve dinamik DNS sağlayıcılarına göre gruplandırılabilir.” Dedi.

“Decoy Dog etki alanları arasındaki diğer ortak yönler göz önüne alındığında, bu, ya bir tehdit aktörünün taktiklerini kademeli olarak geliştirdiğinin ya da aynı araç takımını farklı altyapılarda dağıtan birden fazla tehdit aktörünün göstergesidir.”