ÖZET

- Yeni DCOM saldırısı, gizli arka kapı dağıtımı için Windows Installer hizmetinden yararlanıyor.

- Saldırı, uzaktan kod yürütme ve kalıcılık için IMsiServer arayüzünü kullanır.

- Kötü amaçlı DLL’ler sistemleri tehlikeye atmak için uzaktan yazılır, yüklenir ve yürütülür.

- Saldırganın ve kurbanın aynı etki alanı içinde olmasını gerektirir, bu da kapsamı sınırlar.

- Tutarlı DCOM sağlamlaştırma yamaları saldırı etkinliğini azaltabilir.

Deep Instinct’teki siber güvenlik araştırmacıları, saldırganların hedef Windows sistemlerine gizlice arka kapılar açmasına olanak tanıyan yeni ve güçlü bir Dağıtılmış Bileşen Nesne Modeli (DCOM) tabanlı yanal hareket saldırı yöntemini ortaya çıkardı.

Saldırı, özel DLL’leri uzaktan yazmak, bunları etkin bir hizmete yüklemek ve isteğe bağlı parametrelerle yürütmek için Windows Installer hizmetinden yararlanıyor. Bağlam açısından, bir DLL (Dinamik Bağlantı Kitaplığı), birden fazla program tarafından paylaşılan kod, veri ve kaynakları içeren bir Windows dosyasıdır.

Deep Instinct’in teknik blogunda ayrıntıları verilen ve Hackread.com ile paylaşılan saldırı, IMsiServer COM arayüzünü kullanıyor. Saldırganlar, dahili bileşenlerini tersine çevirerek, uzaktan kod yürütmeyi gerçekleştirmek, geleneksel güvenlik kontrollerini atlamak ve güvenliği ihlal edilmiş sistemler üzerinde kalıcı dayanaklar oluşturmak için işlevlerini manipüle edebilir.

Bilginiz olsun diye söylüyorum, DCOM Yanal Hareket, farklı bilgisayarlardaki programlar arasında iletişime izin veren, DCOM’daki güvenlik açıklarından yararlanarak ağ içinde yanlara doğru hareket etmek için kullanılan bir tekniktir.

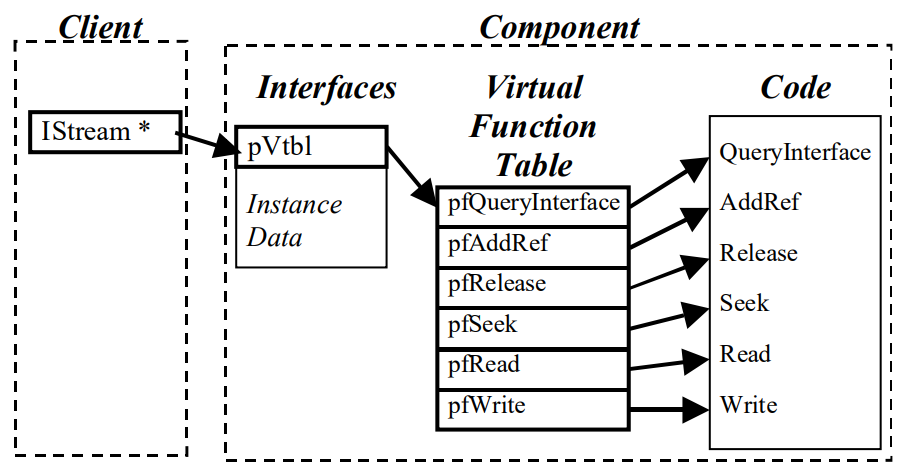

Öte yandan, Bilgisayar Nesneleri (COM), küresel olarak benzersiz bir Sınıf Kimliği (CLSID) tarafından tanımlanan ve küresel olarak benzersiz bir tanımlayıcı (GUID) – AppID ile uzaktan erişilen kendi sınıfı tarafından uygulanan arayüzlere dayalı olarak sisteme hizmet sağlayan derlenmiş kodlardır. . COM bileşenleri arasındaki tüm iletişim arayüzler aracılığıyla gerçekleşir.

Teknik, güvenlik açığı bulunan Windows Installer hizmetinin tanımlanmasını, COM arayüzünün istismar edilmesini, kötü amaçlı kod içeren kötü amaçlı bir DLL hazırlanmasını, DLL’nin uzaktan yazılmasını, DLL’nin çalışan bir hizmet sürecine yüklenmesini ve kodun yürütülmesini içerir. Saldırgan, hizmetin işlevlerini uzaktan etkileşime girecek şekilde değiştirerek hizmet üzerinde kontrol sahibi olur.

Kötü amaçlı DLL daha sonra Windows Installer hizmetine yüklenerek saldırganın kodunu yürütmesine ve sisteme uzaktan erişim sağlamasına olanak tanır. Bu yöntem, geniş sistem ayrıcalıkları ve ağ erişilebilirliği nedeniyle özellikle Windows Installer’a karşı etkilidir.

Araştırmacılar, teknik blog yazısında DCOM Upload & Execute saldırısının güçlü olduğunu ancak sınırlamaları olduğunu belirtti. Hem saldırgan hem de kurban makinelerin aynı etki alanında olmasını gerektirir ve uygulanabilirliğini belirli organizasyonel sınırlarla sınırlandırır.

Tutarlı DCOM Sertleştirme yaması durumları, değişen yama düzeylerine sahip ortamlarda saldırının etkinliğini azaltabilir. Bunun dışında, yüklenen verinin güçlü bir şekilde adlandırılmış bir .NET derlemesi olması ve hedef makinenin mimarisiyle (x86 veya x64) uyumlu olması gerekir; bu da saldırı sürecine karmaşıklık katar.

Deep Instinct araştırması, komut dosyası dillerinin ve üst düzey dillerin COM nesneleriyle etkileşime girmesini sağlayan temel bir COM arayüzü olan IDispatch’i tartışıyor. Ancak IMsiServer arayüzünün IDispatch’i uygulamaması nedeniyle DCOM Upload & Execute saldırısına doğrudan dahil değildir.

Bu, PowerShell gibi geleneksel kodlama dillerinin standart teknikler kullanılarak doğrudan onunla etkileşime giremeyeceği anlamına gelir. Araştırmacılar, IMsiServer arayüzünü yönetmek ve arayüzün yöntemlerini doğrudan çağırarak ve gerekli parametreleri ileterek uzaktan kod yürütmeyi gerçekleştirmek için daha düşük seviyeli teknikler kullandılar.

İLGİLİ KONULAR

- Ultrasonik dalgalarla manipüle edilen sesli asistan cihazları

- Bilgisayar korsanları yamalı kusurlardan yararlanmak için Windows sürümünü düşürebilir

- Elektromanyetik Dalgalar Hava Boşluklu Sistemlerden Veri Çalıyor

- ‘Matrix’ Hackerları DDoS Saldırıları İçin Devasa IoT Botnet Kullanıyor

- Bilgisayar korsanları hava boşluklu bilgisayarlardan SATA kabloları aracılığıyla veri çalabilir