‘Dark Power’ adlı yeni bir fidye yazılımı operasyonu ortaya çıktı ve ilk kurbanlarını bir dark web veri sızıntısı sitesinde listeledi ve fidye ödenmezse verileri yayınlamakla tehdit etti.

Fidye yazılımı çetesinin şifreleyicisinin derleme tarihi, saldırıların başladığı 29 Ocak 2023 tarihidir.

Ayrıca, operasyon henüz herhangi bir hacker forumunda veya karanlık web alanında tanıtılmadı; bu nedenle muhtemelen özel bir projedir.

Dark Power’ı analiz eden Trellix’e göre bu, dünya çapındaki kuruluşları hedef alan ve 10.000 $ gibi nispeten küçük bir fidye ödemesi talep eden fırsatçı bir fidye yazılımı operasyonudur.

Karanlık Güç saldırı detayları

Dark Power yükü, hızla ilgili birçok avantajı olan platformlar arası bir programlama dili olan Nim’de yazılmıştır ve bu da onu fidye yazılımı gibi performans açısından kritik uygulamalar için uygun hale getirir.

Ayrıca, Nim siber suçlular arasında daha yeni popüler olmaya başladığından, genellikle savunma araçları tarafından tespit edilmesi pek mümkün olmayan niş bir seçim olarak kabul edilir.

Trellix, Dark Power’ın bulaşma noktasıyla ilgili ayrıntılar sağlamaz, ancak bu bir istismar, kimlik avı e-postaları veya başka yollarla olabilir.

Yürütme üzerine, fidye yazılımı, şifreleme algoritmasını her yürütmede benzersiz bir anahtarla başlatmak için rastgele 64 karakter uzunluğunda bir ASCII dizisi oluşturur.

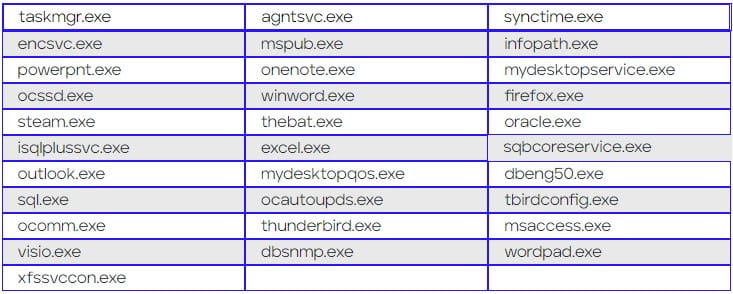

Daha sonra fidye yazılımı, dosyaları şifreleme için serbest bırakmak ve dosya kilitleme sürecini herhangi bir şekilde engelleme olasılığını en aza indirmek için kurbanın makinesindeki belirli hizmetleri ve işlemleri sonlandırır.

Bu aşamada fidye yazılımı, sabit kodlu listesindeki Birim Gölge Kopyası Hizmeti’ni (VSS), veri yedekleme hizmetlerini ve kötü amaçlı yazılımdan koruma ürünlerini de durdurur.

Yukarıdaki hizmetlerin tümü sonlandırıldıktan sonra, fidye yazılımı 30 saniyeliğine uykuya dalar ve veri kurtarma uzmanlarının analiz yapmasını önlemek için konsolu ve Windows sistem günlüklerini temizler.

Şifreleme, başlatma sırasında oluşturulan AES (CRT modu) ve ASCII dizesini kullanır. Ortaya çıkan dosyalar “.dark_power” uzantısıyla yeniden adlandırılır.

İlginç bir şekilde, fidye yazılımının her biri farklı bir şifreleme anahtarı düzenine sahip iki versiyonu vahşi ortamda dolaştı.

İlk değişken, ASCII dizesini SHA-256 algoritmasıyla hash eder ve ardından, birincisini AES anahtarı ve ikincisini başlatma vektörü (nonce) olarak kullanarak sonucu ikiye böler.

İkinci değişken, AES anahtarı olarak SHA-256 özetini ve şifreleme noktası olarak sabit bir 128 bitlik değeri kullanır.

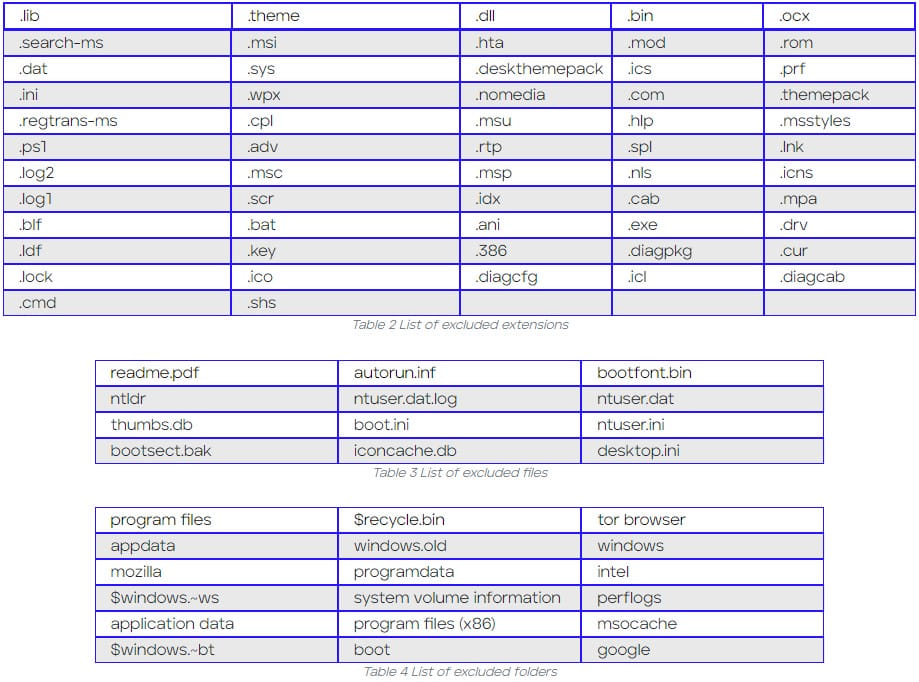

DLL’ler, LIB’ler, INI’ler, CDM’ler, LNK’ler, BIN’ler ve MSI’lar gibi sistem açısından kritik dosyaların yanı sıra Program Dosyaları ve web tarayıcısı klasörleri, virüslü bilgisayarı çalışır durumda tutmak için şifrelemenin dışında tutulur ve böylece kurbanın fidyeyi görmesine izin verilir not edin ve saldırganlarla iletişim kurun.

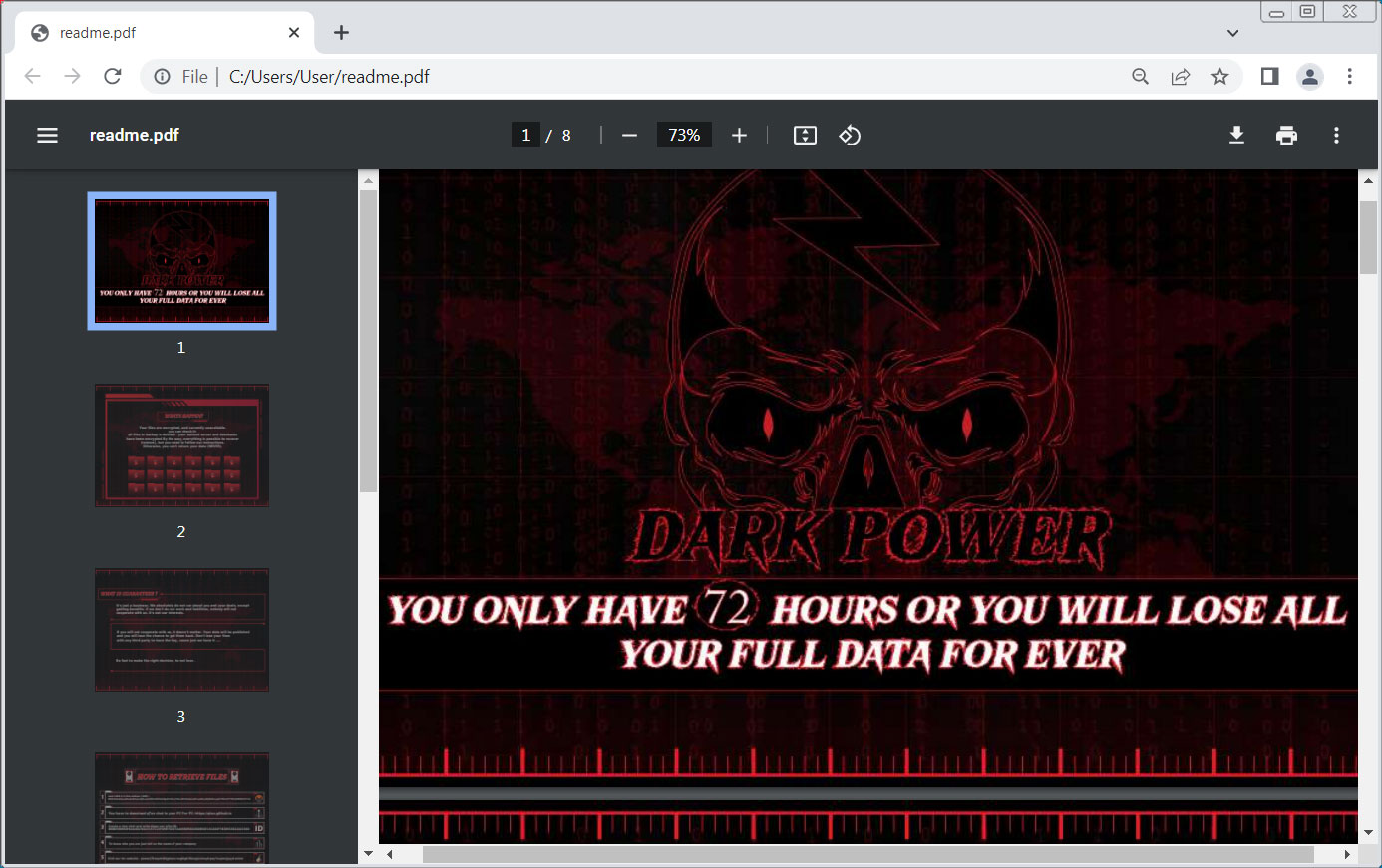

En son 9 Şubat 2023’te değiştirilen fidye notu, kurbanlara çalışan bir şifre çözücü almak için verilen cüzdan adresine 10.000 $ XMR (Monero) göndermeleri için 72 saat veriyor.

Dark Power’ın fidye notu, ne olduğu ve onlarla qTox messenger üzerinden nasıl iletişime geçileceği hakkında bilgi içeren 8 sayfalık bir PDF belgesi olduğu için diğer fidye yazılımı operasyonlarına kıyasla öne çıkıyor.

Kurbanlar ve etkinlik

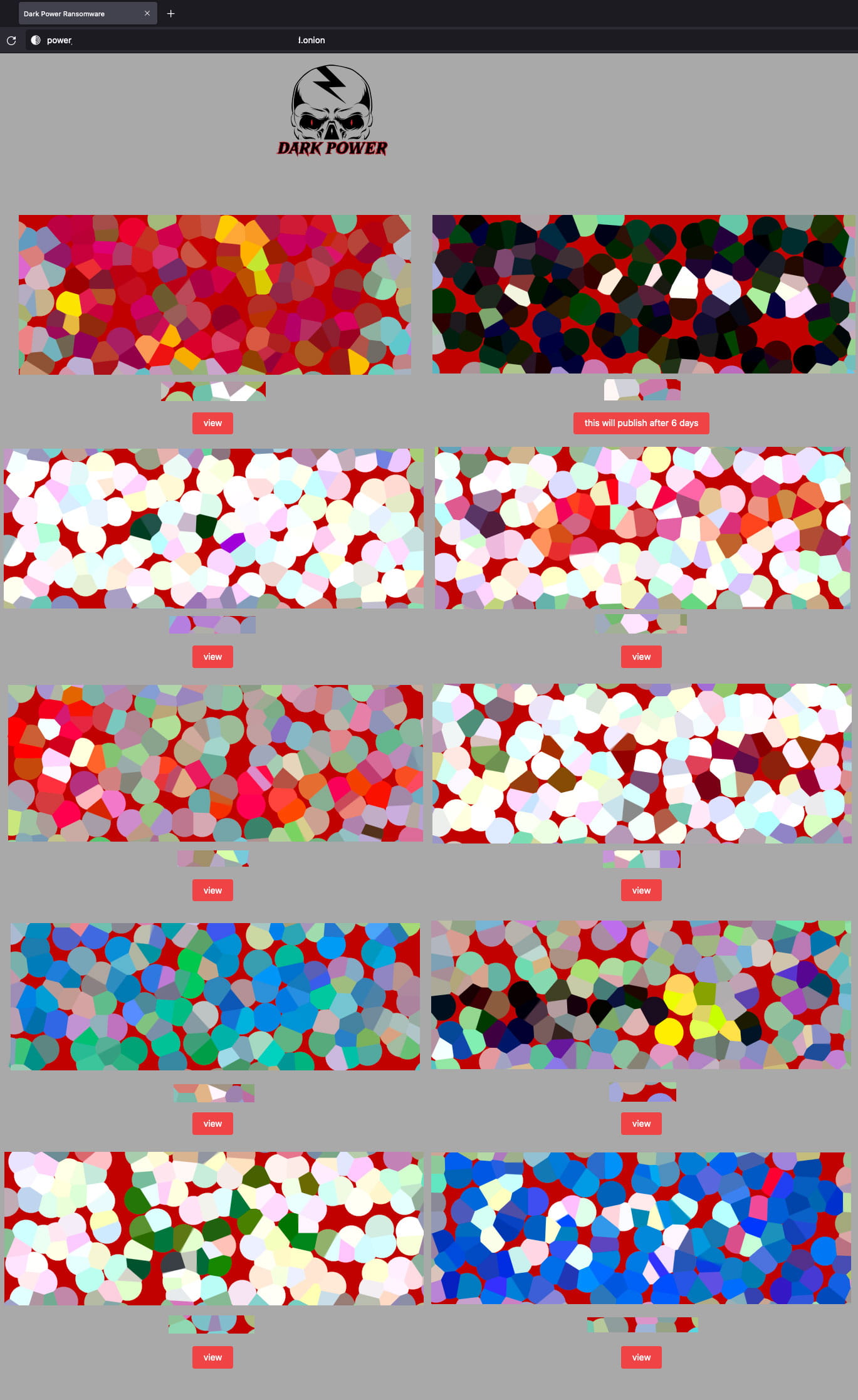

Bunu yazarken, Dark Power’ın Tor sitesi çevrimdışıydı. Bununla birlikte, kurbanlarla müzakereler geliştikçe fidye yazılımı portallarının periyodik olarak çevrimdışı olması alışılmadık bir durum değildir.

Trellix, ABD, Fransa, İsrail, Türkiye, Çek Cumhuriyeti, Cezayir, Mısır ve Peru’dan on kurban gördüğünü ve bu nedenle hedefleme kapsamının küresel olduğunu bildiriyor.

Dark Power grubu, bu kuruluşların ağlarından veri çaldığını iddia ediyor ve fidyeyi ödemezlerse bunları yayınlamakla tehdit ediyor, bu yüzden yine bir başka çifte şantaj grubu.