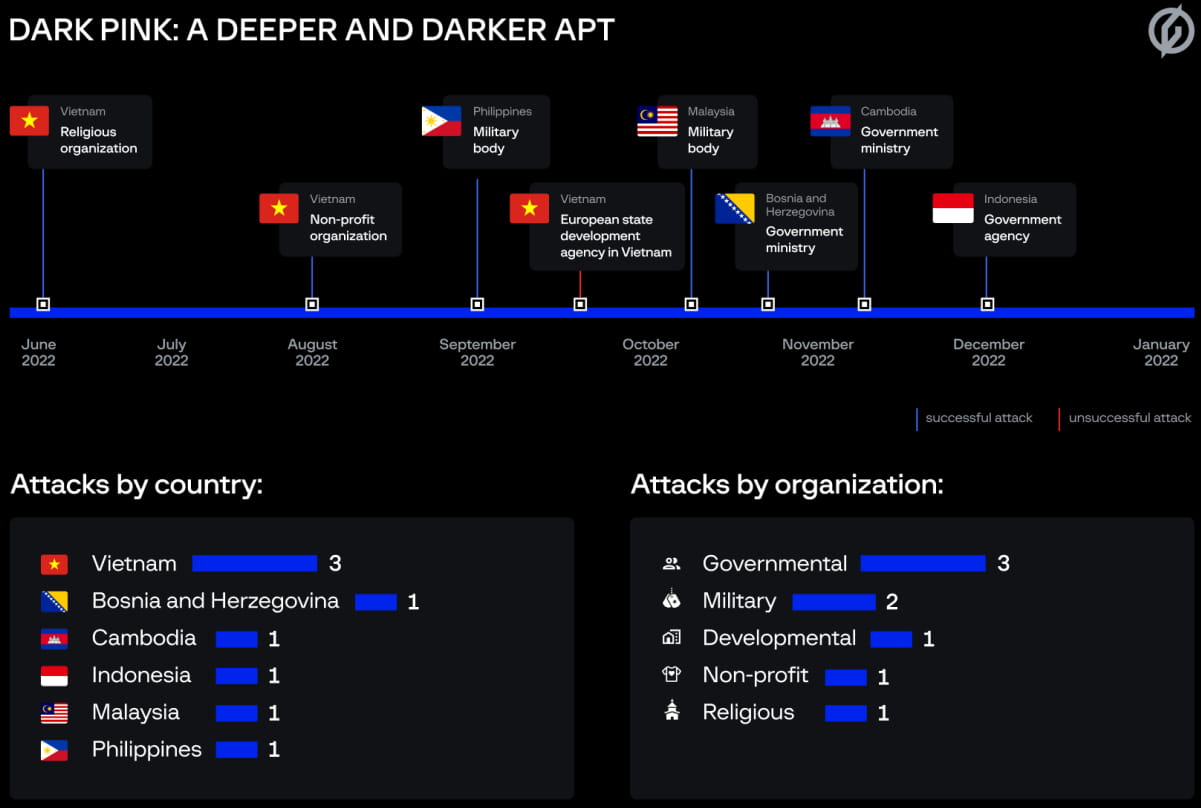

APAC bölgesindeki birçok ülkede devlet kurumlarını ve askeri kurumları hedef alan saldırılar, gizli bilgileri çalmak için özel kötü amaçlı yazılımlardan yararlanan yeni bir gelişmiş tehdit aktörü gibi görünen şeye bağlandı.

Güvenlik araştırmacıları bu grubu Dark Pink (Group-IB) veya Saaiwc Group (Anheng Avcılık Laboratuvarları) olarak adlandırıyor ve alışılmadık taktikler, teknikler ve prosedürler (TTP’ler) kullandığını belirtiyor.

Saldırılarda gözlemlenen özel araç seti, bilgi çalmak ve USB sürücüler aracılığıyla kötü amaçlı yazılım yaymak için kullanılabilir. Oyuncu, yüklerini güvenliği ihlal edilmiş sistemlerde çalıştırmak için DLL yandan yükleme ve olayla tetiklenen yürütme yöntemlerini kullandı.

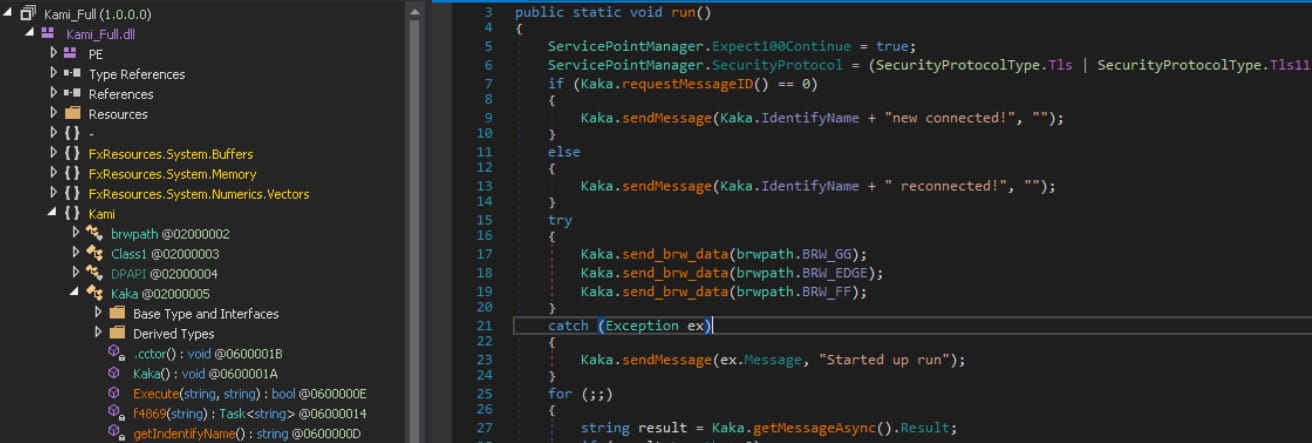

Siber güvenlik şirketi Group-IB tarafından yayınlanan bir rapora göre, tehdit aktörünün amacı kurbanın tarayıcılarından bilgi çalmak, habercilere erişim sağlamak, belgelere sızmak ve virüs bulaşmış cihaz mikrofonundan ses yakalamak.

Gelişmiş kalıcı tehdit (APT) olarak kabul edilen Dark Pink, Haziran ve Aralık 2022 arasında en az yedi başarılı saldırı başlattı.

İlk uzlaşma

Dark Pink’in tipik ilk saldırı vektörü, kurbanı kötü amaçlı bir ISO görüntü dosyası indirmesi için kandıran, iş başvuruları kılığına giren hedef odaklı kimlik avı e-postalarıdır. Bu adımın ötesinde, Group-IB saldırı zincirinde çok sayıda varyasyon gördü.

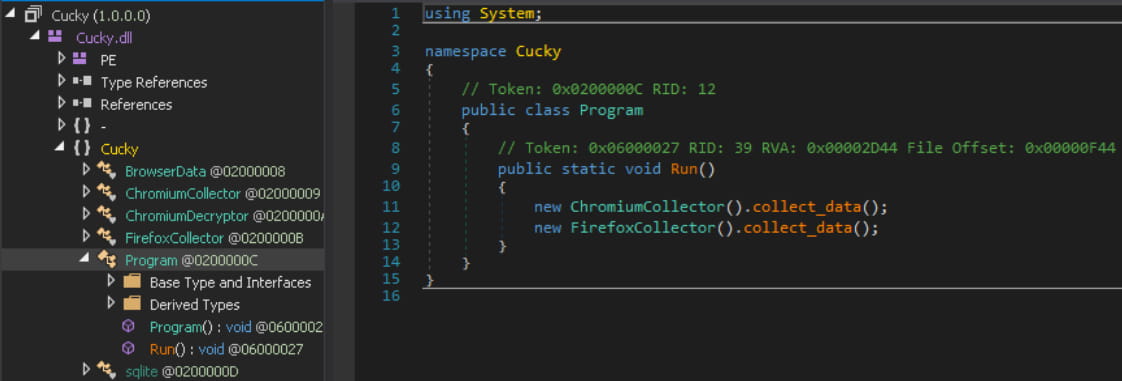

Bunlardan biri, aldatıcı bir belgeyi, imzalı bir yürütülebilir dosyayı ve kötü amaçlı bir DLL dosyasını depolayan her şey dahil bir ISO dosyası kullandı ve bu, grup tarafından kullanılan iki özel bilgi hırsızından birinin (Ctealer veya Cucky) DLL yandan yükleme yoluyla konuşlandırılmasına yol açtı. . Bir sonraki aşamada, TelePowerBot adı verilen bir kayıt implantı bırakılacaktı.

Başka bir saldırı zinciri, bir ISO dosyası içinde bir Microsoft Office belgesi (.DOC) kullanır. Kurban dosyayı açtığında, TelePowerBot’u yüklemek ve Windows kayıt defteri değişikliklerini gerçekleştirmekle görevli GitHub’dan kötü amaçlı makro içeren bir şablon getirilir.

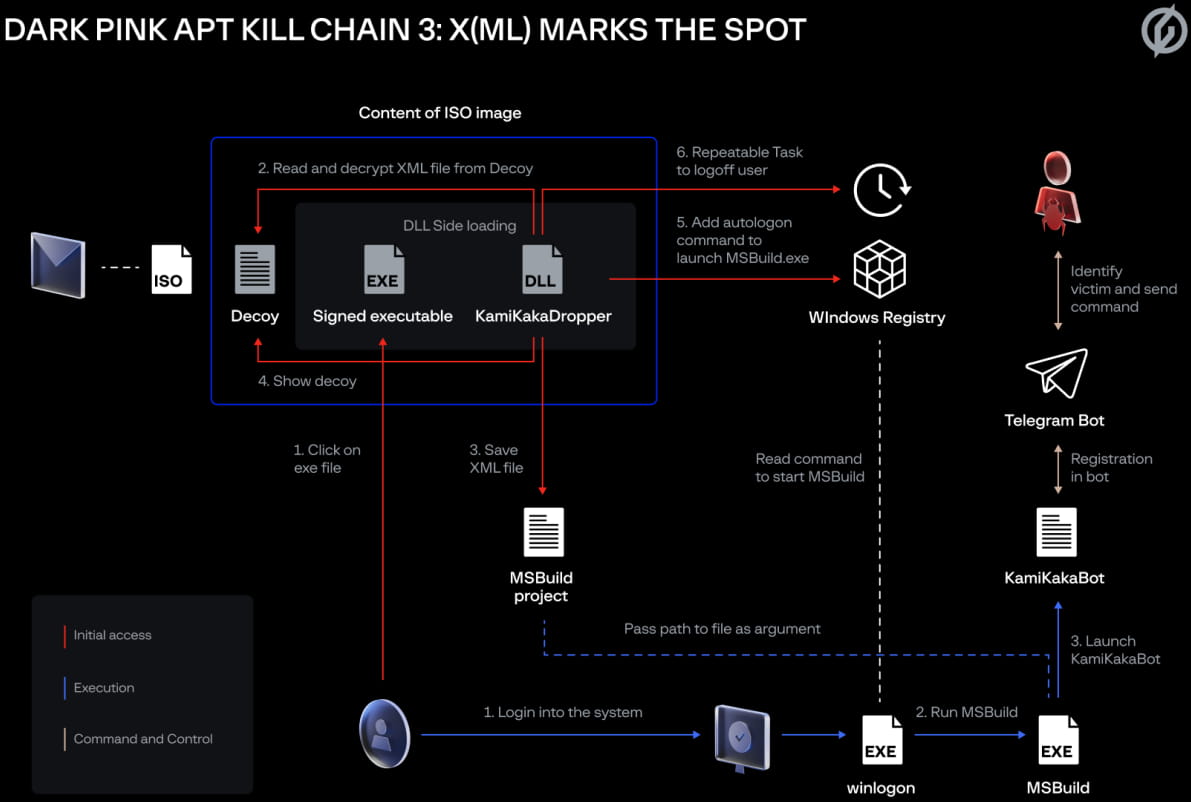

Aralık 2022’de gözlemlenen üçüncü bir saldırı zinciri, ilkiyle aynıydı. Ancak, TelePowerBot’u yüklemek yerine, kötü amaçlı ISO dosyası ve DLL yandan yükleme tekniği, araştırmacıların KamiKakaBot adını verdiği, komutları okumak ve yürütmek için tasarlanmış başka bir özel kötü amaçlı yazılım yükler.

Özel kötü amaçlı yazılım

Cucky ve Ctealer, sırasıyla .NET ve C++ ile yazılmış özel bilgi hırsızlarıdır. Her ikisi de uzun bir web tarayıcıları listesinden şifreleri, tarama geçmişini, kayıtlı girişleri ve tanımlama bilgilerini bulmaya ve çıkarmaya çalışır: Chrome, Microsoft Edge, CocCoc, Chromium, Brave, Atom, Uran, Sputnik, Slimjet, Epic Privacy, Amigo, Vivaldi, Kometa, Nichrome, Maxthon, Comodo Dragon, Avast Güvenli Tarayıcı ve Yandex Tarayıcı.

TelePowerBot, sistem önyüklemesinde bir komut dosyası aracılığıyla başlatılan ve yürütmek için PowerShell komutlarını aldığı yerden bir Telegram kanalına bağlanan bir kayıt defteri implantıdır.

“Bulaşma sırasında, tehdit aktörleri, virüs bulaşan cihaza hangi ağ kaynaklarının bağlı olduğunu belirlemek için birkaç standart komut (örn. net share, Get-SmbShare) yürütür. Ağ diski kullanımı bulunursa, ilgilerini çekebilecek dosyaları bulmak için bu diski keşfetmeye başlayacaklar ve potansiyel olarak onları sızdıracaklar” – Group-IB

Genel olarak, komutlar basit konsol araçlarını veya USB çıkarılabilir sürücüler aracılığıyla yanal hareket sağlayan karmaşık PowerShell betiklerini başlatabilir.

KamiKakaBot, Chrome tabanlı ve Firefox tarayıcılarında depolanan verileri hedefleyen bilgi çalma yetenekleriyle birlikte gelen TelePowerBot’un .NET sürümüdür.

Dark Pink, bu araçlara ek olarak, her dakika mikrofon aracılığıyla ses kaydetmek için bir komut dosyası da kullanır. Veriler, Telegram botuna aktarılmadan önce Windows geçici klasöründe bir ZIP arşivi olarak kaydedilir.

Benzer şekilde, tehdit aktörü, GitHub’dan indirilen ZMsg adlı özel bir haberci hırsızlığı yardımcı programı kullanır. Yardımcı program Viber, Telegram ve Zalo’dan gelen iletişimleri çalar ve bunlar dışarı sızdırılana kadar “%TEMP%\KoVosRLvmU\” üzerinde depolar.

Dark Pink’i Saaiwc Group olarak takip eden Çinli siber güvenlik şirketi Anheng Hunting Labs’ın önceki bir raporu, bazı saldırı zincirlerini açıklıyor ve bunlardan birinde aktörün daha eski, yüksek önem dereceli bir saldırıdan yararlanmak için kötü amaçlı makro kod içeren bir Microsoft Office şablonu kullandığını belirtiyor. CVE-2017-0199 olarak tanımlanan güvenlik açığı.

Group-IB, Dark Pink’in yedi saldırıdan sorumlu olduğunu büyük bir güvenle doğrulasa da, araştırmacılar sayının daha yüksek olabileceğini belirtiyor.

Şirket, tehdit aktörünün uzlaşmacı faaliyetleri hakkında yedi organizasyonu da bilgilendirdi ve Dark Pink’in operasyonlarını izlemeye devam edecek.