Mandiant, CVE-2023-3519 güvenlik açığından yararlanan yaygın saldırılarda bir Citrix NetScaler Application Delivery Controller (ADC) veya NetScaler Gateway Appliance’ın güvenliğinin ihlal edilip edilmediğini kontrol etmek için bir tarayıcı yayınladı.

Kritik CVE-2023-3519 Citrix kusuru, 2023 Temmuz ayı ortalarında sıfır gün olarak keşfedildi ve bilgisayar korsanları, savunmasız cihazlarda kimlik doğrulaması olmadan uzaktan kod yürütmek için aktif olarak bundan yararlandı.

Citrix mevcut sorunu gidermek için güvenlik güncellemeleri yaptıktan bir hafta sonra, Shadowserver hala yamaları uygulamamış 15.000 internete maruz kalan cihaz olduğunu bildirdi.

Bununla birlikte, güvenlik güncellemelerini yükleyen kuruluşlar için bile, yama kötü amaçlı yazılımları, arka kapıları ve uzlaşma sonrası aşamada saldırganlar tarafından yerleştirilen web kabuklarını kaldırmadığından, güvenliği ihlal edilme riski devam eder.

Tarayıcı, saldırıya uğramış cihazları kontrol eder

Bugün Mandiant, kuruluşların Citrix ADC ve Citrix Gateway cihazlarını güvenlik ihlali belirtileri ve istismar sonrası faaliyet açısından incelemesine olanak tanıyan bir tarayıcı yayınladı.

Mandiant’ın gönderisinde “Araç, mevcut tavizleri belirlemede en iyi çabayı gösterecek şekilde tasarlandı” diyor.

“Zamanın %100’ünde bir güvenlik açığını belirleyemez ve bir cihazın istismara karşı savunmasız olup olmadığını size söylemez.”

Mandian’t Ctrix IOC Scanner, çeşitli IOC’lerin varlığı için yerel dosya sistemini ve yapılandırma dosyalarını tarayacağından, doğrudan bir cihazda veya monte edilmiş bir adli tıp görüntüsünde çalıştırılmalıdır.

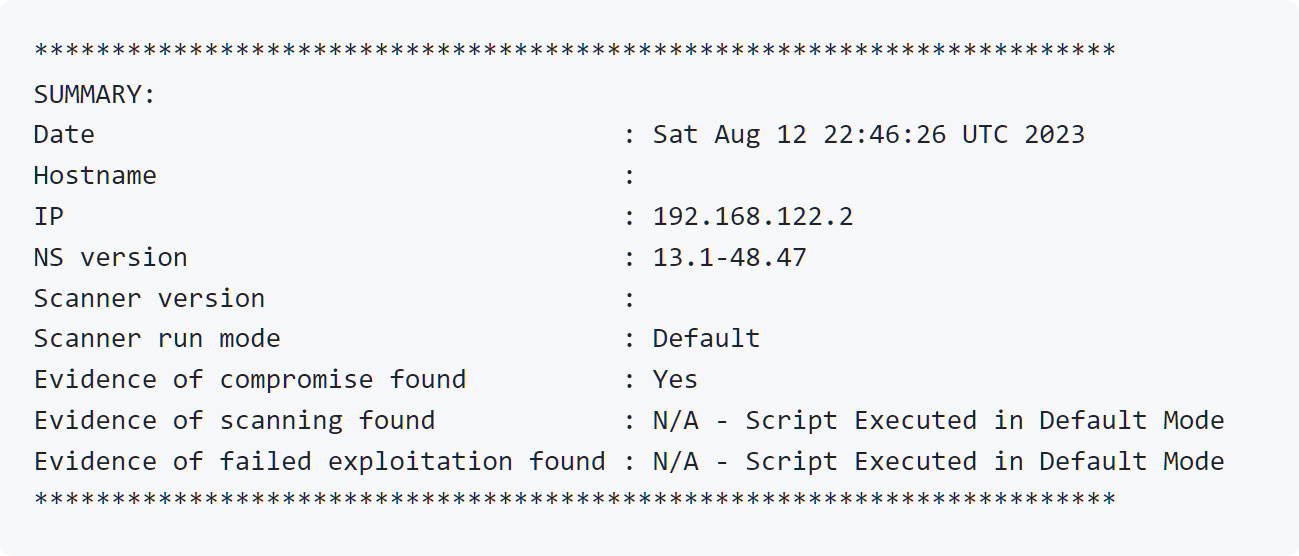

Tamamlandığında, tarayıcı, aşağıda gösterildiği gibi, herhangi bir uzlaşma belirtisiyle karşılaşıp karşılaşmadığını ayrıntılarıyla gösteren bir özet görüntüler.

Kaynak: Mandiant

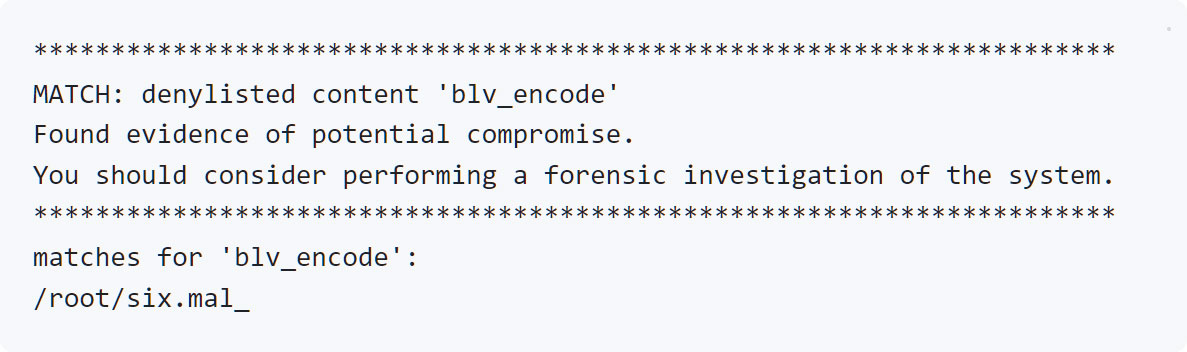

Tarayıcı, aygıtın güvenliğinin ihlal edildiğini tespit ederse, tespit edilen çeşitli risk göstergelerini listeleyen ayrıntılı bir rapor görüntüler.

Kaynak: Mandiant

Tarayıcının Citrix cihazlarında aradığı risk göstergelerinden bazıları aşağıda listelenmiştir:

- Şunları içeren dosya sistemi yolları, şüpheli dosyalar içerebilir:

- /var/netscaler/logon/LogonPoint/uiareas

- /var/netscaler/logon/LogonPoint/uiareas/*/

- /netscaler/ns_gui/epa/scripts/*/

- /netscaler/ns_gui/vpns/tema/varsayılan

- /var/vpn/temalar/

- Kabuk geçmişinde bilinen saldırgan veya şüpheli komutlar:

- vay amk$

- kedi /flash/nsconfig/keys

- ldapsearch

- chmod +x /tmp

- des3 açılır

- ping -c 1

- cp /bin/sh

- chmod +s /var

- Eko

- İçeriği bilinen IOC’lerle eşleşen NetScaler dizinlerindeki dosyalar:

- /var/vpn/theme/.theme.php

- /var/tmp/the

- /var/tmp/npc

- /var/tmp/conf/npc.conf

- /var/tmp/conf/multi_account.conf

- Olağandışı setuid ikili dosyaları gibi şüpheli izinlere veya sahipliğe sahip dosyalar.

- ‘hiçkimse’ kullanıcısı için Crontab dosyaları.

- Tarihsel cron işleri ‘hiç kimse’ olarak çalışıyor.

- ‘Nobody’ olarak çalışan veya ‘/var/tmp’ dosyasından çalışan şüpheli çalışan işlemler.

Tarayıcı aracını kullanma ve sonuçları yorumlama hakkında daha fazla ayrıntı, Mandiant’ın proje için GitHub deposunda bulunabilir.

Tarayıcı güvenlik ihlali belirtileri gösteriyorsa, ihlalin kapsamını ve kapsamını değerlendirmek için etkilenen cihazlar ve ağ parçaları üzerinde eksiksiz bir adli inceleme yapılması önerilir; bu da farklı bir araç seti gerektirir.

Saldırganların izlerini gizlemek için hala birçok yolu olduğundan ve çoğu durumda bunu yapmak için bolca zamanları olduğundan, olumsuz bir sonucun sistemin güvenliğinin ihlal edilmediğinin garantisi olarak alınmaması gerektiğini belirtmek önemlidir.

“Sistemdeki güvenlik ihlali kanıtı olan günlük dosyaları kesilmiş veya yuvarlanmış olabilir, sistem yeniden başlatılmış olabilir, bir saldırgan güvenlik ihlali kanıtını ortadan kaldırmak için sistemi kurcalamış ve/veya güvenlik açığı kanıtını maskeleyen bir kök kullanıcı takımı kurmuş olabilir.” – Mandiant

Herhangi bir zamanda güvenlik açığı bulunan bir ürün yazılımı sürümü çalıştırırken tarayıcının internete açık olan tüm cihazlarda çalıştırılması önerilir.

Tarayıcı, Citrix ADC ve Citrix Gateway 12.0, 12.1, 13.0 ve 13.1 sürümleriyle kullanılmak üzere tasarlanmıştır.