Bugün Ivanti, Connect Secure, Policy Secure ve ZTA ağ geçitlerini etkileyen yeni bir kimlik doğrulama atlama güvenlik açığı konusunda uyarıda bulunarak yöneticileri cihazlarını derhal güvenceye almaya çağırdı.

Kusur (CVE-2024-22024), ağ geçitlerinin SAML bileşenindeki, uzak saldırganların kullanıcı etkileşimi veya kimlik doğrulaması gerektirmeden düşük karmaşıklıktaki saldırılarda yama uygulanmamış cihazlardaki kısıtlı kaynaklara erişmesine olanak tanıyan bir XXE (XML eXternal Entities) zayıflığından kaynaklanmaktadır.

Ivanti, “Herhangi bir müşterinin CVE-2024-22024 tarafından istismar edildiğine dair bir kanıtımız yok. Ancak, tam olarak korunduğunuzdan emin olmak için derhal harekete geçmeniz kritik önem taşıyor” dedi.

Şirket, ayrı bir danışma belgesinde “Desteklenen diğer sürümlerin kullanıcıları için, 31 Ocak’ta yayımlanan azaltma, kalan yamalar yayınlanana kadar savunmasız uç noktaları başarıyla engelliyor” diye ekledi.

Tehdit izleme platformu Shadowserver şu anda çevrimiçi olarak açığa çıkan 20.000’den fazla ICS VPN ağ geçidini izliyor ve bunların 6.000’den fazlası Amerika Birleşik Devletleri’nde (Shodan şu anda 26.000’den fazla İnternet’e açık Ivanti ICS VPN’i izliyor).

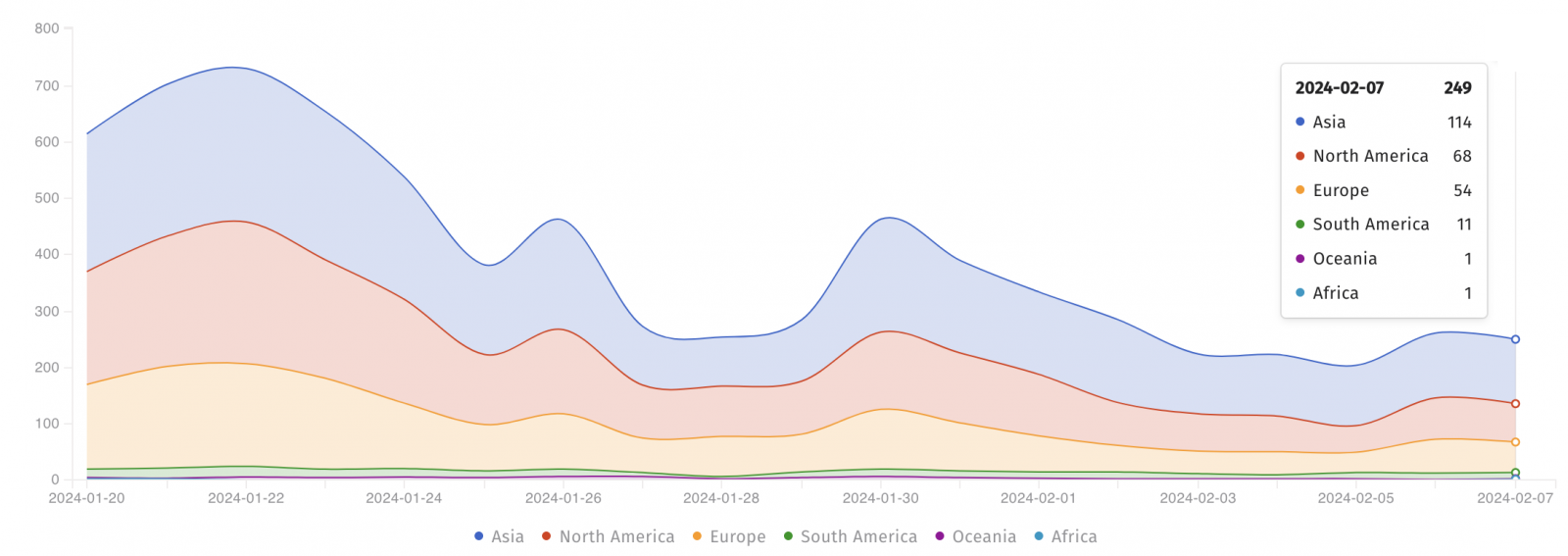

Gölge sunucusu ayrıca izler Ivanti Connect Secure VPN örnekleri dünya çapında her gün tehlikeye atıldı ve 7 Şubat Çarşamba günü neredeyse 250’nin güvenliği ihlal edilmiş cihaz keşfedildi.

Ivanti cihazları yoğun hedefleme altında

Ivanti VPN cihazları, Aralık 2023’ten bu yana CVE-2023-46805 kimlik doğrulama bypassını ve CVE-2024-21887 komut ekleme kusurlarını sıfır gün olarak zincirleyen saldırılara hedef oluyor.

Şirket, aktif olarak istismar edilen üçüncü bir sıfır gün (sunucu tarafı istek sahteciliği güvenlik açığı şu anda CVE-2024-21893 olarak izlenmektedir) konusunda uyardı; bu güvenlik açığı artık birden fazla tehdit aktörü tarafından toplu olarak istismar ediliyor ve saldırganların yamalı ICS, IPS, ve ZTA ağ geçitleri.

Üç kusurdan etkilenen ürün sürümleri için güvenlik yamaları 31 Ocak’ta yayınlandı. Ivanti ayrıca devam eden saldırılara karşı hemen güvence altına alınamayan cihazlara veya hala yama bekleyen yazılım sürümlerine karşı koruma talimatları da sağlıyor.

Ivanti, saldırganların yazılım yükseltmeleri arasında kalıcılık kazanma girişimlerini engellemek için müşterilerini yama uygulamadan önce tüm savunmasız cihazları fabrika ayarlarına sıfırlamaya çağırdı.

Ek olarak CISA, 1 Şubat’ta ABD federal kurumlarına, birden fazla tehdit aktörünün kapsamlı hedeflemesine yanıt olarak ağlarındaki tüm savunmasız Ivanti VPN cihazlarının bağlantısını 48 saat içinde kesmelerini emretti.